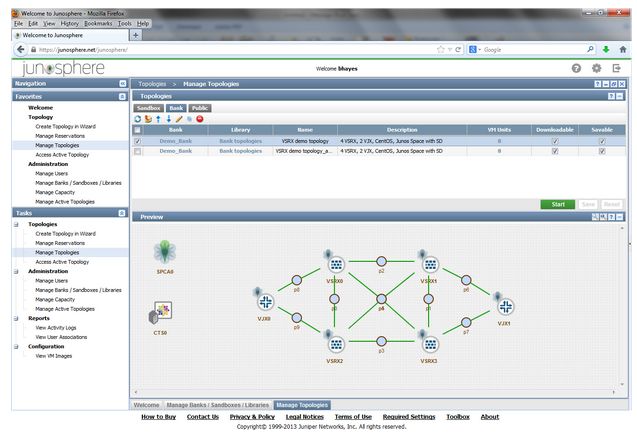

Todo comenzó desde pertenecer a a Check Point Software Technologies en la década de 1990, Nir Zuk fue uno de los primeros empleados que aporto sus conocimientos para la creación del primer firewall comercial del mundo. Más adelante ayudo en la construcción del firewall vendido por Juniper Networks. Sin embargo como empleado de estas grandes compañías Zuk terminó por rendirse, ya que el ingeniero israelí sintió que sus mejores ideas se veían bloqueadas por la incompetencia y la política de las empresas. Todo lo que siempre quiso, era construir cosas nuevas. Hoy en día el resultado de seguir sus ideales se llama Palo Alto Networks, que vende la primera nueva clase de firewalls en 11 años.El éxito de la compañía el año pasado fue notorio ya que en julio de 2012 alcanzaron los $ 260 millones de dólares. Palo Alto Networks tiene sólo el 4% del mercado de seguridad de la red lo cual equivale a$ 10 mil millones de dólares, sin embargo esta ganando cuota rápidamente. En el último trimestre sus ingresos subieron en un 70% a $ 96 millones, un aumento de $ 40 millones, equivalente a la totalidad del aumento de los ingresos de todas las demás empresas dedicadas a firewalls. Zuk nunca deja que pase desapercibido el nombre de Palo Alto Networks, él saca su Smartphone y me muestra una foto de un cartel de Palo Alto Networks a las afueras de las oficinas de Check Point. En una conferencia en Nueva York, en donde se reunieron inversionistas Zuk encabezó una demostración en vivo para probar la velocidad y la facilidad de actualizar su firewall. Mientras que el producto de Palo Alto Networks tardó cinco segundos en actualizarse, Zuk fue capaz de preparar y tomar un espresso doble en el tiempo que tomó para actualizar Check Point. Hoy en día, la batalla en donde tiene lugar el firewall nunca ha sido más relevante, ya que en los últimos años se ha producido una aceleración en el número y la sofisticación de los ataques cibernéticos. Simplemente en el 2011 un informe del gobierno de EE.UU. acusó a China y Rusia de tratar de construir sus economías sobre la propiedad intelectual robada. El trabajo de protección de una red se ha vuelto más complicado ya que los empleados demandan cada vez más a usar sus propios dispositivos móviles para su desempeño laboral, los cuales van acompañados de aplicaciones web externas como Dropbox, Skype, Google Docs y Salesforce. Estos dispositivos y aplicaciones son puntos de entrada comunes para los hackers y ladrones. La cuantificación de la IP y las pérdidas de investigación de ciber-ataques es difícil, pero el daño puede ser tan alto como $ 400 mil millones anualmente, así mismo se debe prestar especial atención en los ataques internos, ya que están creciendo gradualmente. Los firewalls están diseñados para evitar que este tipo de cosas sucedan. Evitan que el malware entre en una red y que los datos sensibles salgan de la red. El problema es que el software de los firewalls tradicionales, como la venta por Check Point y Cisco, se basa en algo que se llama inspección de estado. La inspección de estado especifica muestra los tipos de paquetes de datos que aceptará o no. Todo se define en "bueno" o "malo". Lo cual presenta una decisión difícil a las numerosas empresas que en la actualidad son dependientes de las aplicaciones web, ya que la inspección de estado ofrece sólo dos opciones: Bloquear las aplicaciones para mitigar la exposición al riesgo, o dar acceso y esperar lo mejor. Sin embargo el firewall de nueva generación de Palo Alto Networks atraviesa el túnel, con este se pueden analizar todos los componentes de una aplicación Web como Facebook para permitir de forma selectiva lo que queremos que tenga acceso, por ejemplo la lectura de noticias, así mismo se bloquea a lo que no queremos que se tenga acceso, por ejemplo las funciones de chat y juegos. Los empleados pueden leer las actualizaciones de Twitter, pero no pueden twittear. En la empresas que se desenvuelven en la era digital las conversaciones entre la seguridad informática y otros departamentos ya no tienen que empezar y terminar con "No." "Nuestros competidores están de acuerdo en resolver el problema", dice Zuk. "Ellos están de acuerdo en que Dropbox es peligroso. Su solución a Dropbox es peligroso es bloquear Dropbox. Nuestra solución es hacer que Dropbox seguro ". Palo Alto Networks, fundada en 2005, cuenta con 11.000 clientes, entre ellos 500 forman parte de los Global 2000. Más del 60% de los clientes utilizan el firewall de PAN como primario. Para más información visita forbes.com Realizado por Nataly Mejía Marketing