Network Security o la seguridad de la red, no es más que una estrategia de seguridad utilizada por las organizaciones para cubrir sus disposiciones y garantizar la seguridad de sus activos y de todo el tráfico de red de una organización. La seguridad de la red se manifiesta en una implementación de la política de seguridad, hardware y software. Para los propósitos de ésta implementación, debemos enfocarnos en 3aspectos para “ver” la seguridad de la red en su totalidad:Política, Aplicación, Auditoría,

Network Security o la seguridad de la red, no es más que una estrategia de seguridad utilizada por las organizaciones para cubrir sus disposiciones y garantizar la seguridad de sus activos y de todo el tráfico de red de una organización. La seguridad de la red se manifiesta en una implementación de la política de seguridad, hardware y software. Para los propósitos de ésta implementación, debemos enfocarnos en 3aspectos para “ver” la seguridad de la red en su totalidad:Política, Aplicación, Auditoría,

Política. La política de seguridad de TI es el documento principal para que se lleve a cabo la seguridad de la red, su objetivo es describir las normas para garantizar la seguridad de la organización. Los empleados utilizan actualmente varias herramientas y aplicaciones para realizar negocios de manera productiva. Las políticas que son manejadas desde el interior de la organización o el modo en que trabajan pueden soportar estas rutinas centrándose en la habilitación de seguridad de las herramientas para los empleados. Así mismo en los procedimientos de ejecución y auditoría para cualquier cumplimiento de alguna normativa en una organización, deben existir políticas que validen que estos aspectos deben cumplirse y que son de carácter obligatorio.

Aplicación. La mayoría de las definiciones en cuanto a la seguridad de la red se reducen al mecanismo de aplicación. La aplicación conlleva observación y análisis de todo el flujo de tráfico de la red, así mismo se basa en tratar de preservar la confidencialidad, integridad y disponibilidad de los sistemas y la información en la red. Estos tres principios componen CIA:

- Confidencialidad. Consiste en la protección de los datos o elementos de las entidades autorizadas.

- Integridad. La garantía de la modificación de los datos o elementos se maneja de una manera especificada y autorizada.

- Accesibilidad o disponibilidad. Un estado del sistema en el que los usuarios autorizados tienen acceso continúo a dichos datos o elementos.

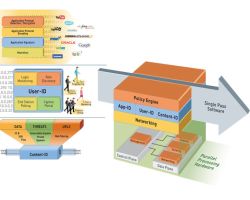

La aplicación de “strong” se esfuerza por ofrecer CIA al flujo de tráfico de la red. Esto comienza con una clasificación de los flujos de tráfico por aplicación, usuario y contenido. Como un vehículo de contenidos, todas las aplicaciones primero deben ser identificadas por el firewall, independientemente de puerto, protocolo, táctica evasiva o SSL. La identificación adecuada de la aplicación permite una visibilidad total del contenido que lleva. La gestión de la política se puede simplificar mediante la identificación de las aplicaciones y el seguimiento de su uso a una identidad de usuario, mientras el contenido se inspecciona en todo momento para la preservación de CIA. El concepto de defensa es conocido como una de las mejores prácticas a la hora de hablar de la seguridad de la red, es asegurar a la red en capas. Estas capas cuentan con una variedad de controles de seguridad que evitan el intento de las amenazas para entrar en la red, son conocidas como: Control de acceso, Identificación, Autenticación, Detección de malware, Encryption, Tipo de archivo filtrado, Filtrado de URL, Filtrado de contenido Estas capas se construyen a través de la implementación de firewalls, sistemas de prevención de intrusiones (IPS) y los componentes antivirus. Entre los componentes de la aplicación, el firewall es conocido como un mecanismo de control de acceso, es la base de la seguridad de la red. Proporciona CIA a los flujos de tráfico de la red es difícil de lograr con las tecnologías anteriores. Los firewalls tradicionales se ven afectados por sus diversos controles los cuales se basan en el puerto / protocolo para identificar las aplicaciones que se han desarrollado con características evasivas para eludir los controles, así comola suposición de que la dirección IP equivale a una identidad de los usuarios. Los firewalls de próxima generación mantienen una misión de control de acceso, pero rediseñan la tecnología, observan el tráfico en todos los puertos, pueden clasificar las aplicaciones y sus contenidos, e identifican los empleados como usuarios. Esto permite a los controles de acceso matices suficientes para hacer cumplir la política de seguridad que se aplica a todos los empleados de la organización, sin comprometer la seguridad. Diversos servicios adicionales para la seguridad de red de capas para implementar una estrategia de defensa de profundidad pueden ser incorporados al modelo tradicional como componentes adicionales. Los sistemas de prevención de intrusiones (IPS) y antivirus, por ejemplo, son herramientas eficaces para la digitalización de contenido y prevención de los ataques de malware. Sin embargo, las organizaciones deben tener cuidado con la complejidad y el costo que los componentes adicionales pueden agregar a la seguridad de la red y lo más importante, no depender de estos componentes adicionales para hacer el trabajo básico del firewall.

Auditoría El proceso de auditoría de la seguridad de la red requiere que se revisen las medidas de ejecución para determinar qué tan bien se han alineado con la política de seguridad. La auditoría fomenta la mejora continua, al exigir a las organizaciones reflexionar sobre la aplicación de sus políticas, sobre una base constante. Esto le da a las organizaciones la oportunidad de ajustar su política y estrategia de aplicación en las áreas de necesidad en evolución. Para más información visita paloaltonetworks.com Realizado por Nataly Mejía Marketing

Tags:

Lo más nuevo

9/08/13 12:47

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios