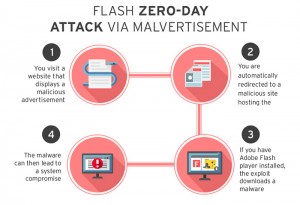

El equipo de investigación de Trend Micro descubrió un nuevo exploit de día-cero en Adobe Flash que se utiliza en un ataque de malvertisement (publicidad maliciosa). El exploit afecta a la versión más reciente de Adobe Flash y se identificó como

El equipo de investigación de Trend Micro descubrió un nuevo exploit de día-cero en Adobe Flash que se utiliza en un ataque de malvertisement (publicidad maliciosa). El exploit afecta a la versión más reciente de Adobe Flash y se identificó como

CVE-2015-0313.

Nota: Esta no es la misma explotación de día-cero de Adobe Flash que se reportó el 23 de enero de 2015. Quienes visitaron el popular sitio

dailymotion.com fueron dirigidos a una serie de sitios que eventualmente llevaban a una URL comprometida donde se hosteaba el exploit. Trend Micro detecta este exploit como SWF_EXPLOIT.MJST y bloquea el URL relacionado. La principal recomendación que Trend Micro hace a los usuarios cuando se descubren vulnerabilidades como esta es aplicar un parche que haya sido distribuido por un proveedor tan pronto como sea posible; sin embargo, Adobe aún no había lanzado un parche o solución oficial al momento de redactar este documento.

Trend Micro monitorea constantemente otros ataques relacionados con esta vulnerabilidad de día-cero. El exploit afecta a la versión más reciente de Flash 10.0.0296 y a una versión anterior. Por tanto,

el equipo recomienda a los usuarios inhabilitar o bloquear las versiones afectadas de Flash Player hasta que se libere una versión corregida. Se esta trabajando de la mano con Adobe para asegurar que esta misma semana esté disponible un parche para solucionar esta vulnerabilidad. Afortunadamente,

Trend Micro cuenta con algunas soluciones que ya brindan protección contra esta amenaza:

- La característica Browser Exploit Prevention (BEP) en las soluciones para Endpoint de Trend Micro (como Trend Micro Worry-Free Business Security y Trend Micro OfficeScan) bloquea el exploit antes de que acceda al URL en el que está hosteado. BEP también protege contra los exploits que afectan a los navegadores y a los plug-ins relacionados.

- Los clientes que cuentan con Trend Micro Deep Security, Vulnerability Protection (anterioremente el plug-in IDF para OfficeScan), y Deep Discovery y que tienen implementadas las reglas más recientes, cuentan con una capa adicional de protección contra esta vulnerabilidad. Incluso Trend Micro ya liberó las siguientes reglas y patrones para brindar una protección de forma proactiva: *Regla Deep Security SRU15-004; *Regla Deep Packet Inspection (DPI) 1006468 para los clientes de Deep Security y Vulnerability Protection (anteriormente el IDF para OfficeScan); y El motor de Sandbox y Script Analyzer que es parte de Deep Discovery también puede utilizarse para detectar esta amenaza, sin actualizar motores o patrones.

- Los administradores que buscan bloquear Flash pueden bloquear específicamente a las versiones afectadas para que no se ejecuten o incluso asegurar sus endpoints para que se ejecuten únicamente aplicaciones específicas y sus actualizaciones con Trend Micro Endpoint Application Control. Esta política de cierre bloquea a todas las aplicaciones no deseadas (por ejemplo, que cualquier malware se ejecute en el endpoint).

El equipo de Grupo Smartekh está a tu disposición para ayudarte a proteger a todos tus usuarios ante este nuevo exploit en cualquier momento que lo solicites.

Te recomendamos que en situaciones como ésta, siempre apliques los parches críticos de tus proveedores tan pronto como sea posible, en cuanto estos se liberen. Si requieres más información o tienes preguntas específicas sobre esta amenaza por favor comunícate con nosotros.

MAS INFORMACIÓN Blog de Trend Micro Security Intelligence

Blog de Trend Micro Security Intelligence

http://blog.trendmicro.com/trendlabs-security-intelligence/trend-micro-discovers-new-adobe-flash-zero-day-exploit-used-in-malvertisements/ Artículo en línea

http://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/malicious-ads-redirect-to-flash-zero-day-exploit-affects-top-video-sharing Adobe Advisory

https://helpx.adobe.com/security/products/flash-player/apsa15-02.html

La idea principal es que conozcas que puede pasar si no estamos protegidos y que compartas estos tips con tus colegas para evitar que sean víctimas ante esta nueva amenaza.

Este es un riesgo para todos, por tanto lo mejor es seguir estas medidas para minimizar el impacto.

¡Compártelo!

Tags:

Lo más nuevo

3/02/15 17:14

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios