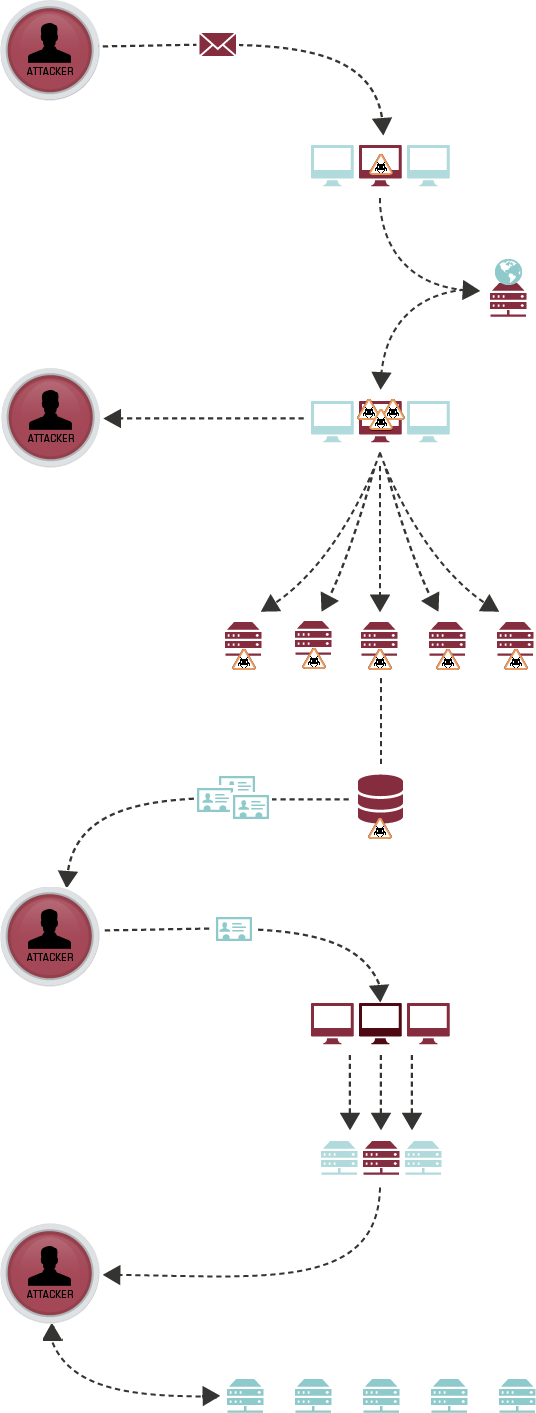

Para poder detectar los ataques dirigidos, primero se debe entender el proceso de los atacantes para llegar a su meta. La pregunta esencial es ¿Cómo lo hacen?. Si bien es cierto, los atacantes pueden romper determinadas reglas o barreras para entrar y tener éxito en cuestión de minutos. Tiempo atrás, los atacantes no contaban con el conocimiento ideal y la tecnología adecuada para que su ataque comenzara en minutos, si no que más bien tardaban horas, días y hasta semanas en poder acechar a la víctima en cuestión, lo cierto es que tenían otro tipo de métodos de ataque, comenzaban estableciendo puertas traseras y fortalecían sus posiciones dentro de la compañía Esta sofisticación y persistencia presenta retos para aquellos que tratan de alcanzar, contener y remediar la amenaza. Este es un ejemplo de un ataque de espionaje en tan solo 10 pasos:

Para poder detectar los ataques dirigidos, primero se debe entender el proceso de los atacantes para llegar a su meta. La pregunta esencial es ¿Cómo lo hacen?. Si bien es cierto, los atacantes pueden romper determinadas reglas o barreras para entrar y tener éxito en cuestión de minutos. Tiempo atrás, los atacantes no contaban con el conocimiento ideal y la tecnología adecuada para que su ataque comenzara en minutos, si no que más bien tardaban horas, días y hasta semanas en poder acechar a la víctima en cuestión, lo cierto es que tenían otro tipo de métodos de ataque, comenzaban estableciendo puertas traseras y fortalecían sus posiciones dentro de la compañía Esta sofisticación y persistencia presenta retos para aquellos que tratan de alcanzar, contener y remediar la amenaza. Este es un ejemplo de un ataque de espionaje en tan solo 10 pasos:

- El atacante comienza con una estrategia de phising, enviando un e mail para lograr entrar en el objetivo.

- Cuando la víctima abre el email con el adjunto que es el “disfraz del malware”, éste se instala automáticamente en segundos.

- El “disfraz del malware” se convierte en el comando de control del sitio web y crea malwares adicionales.

- El atacante establece múltiples puertas traseras para asegurar el acceso y poder mantenerse dentro sin problema de que otros sistemas lo encuentren.

- El atacante ya tienen acceso al sistema y extrae nombre y contraseñas de cuentas existentes, así como se adueña del controlador de dominio.

- El atacante roba las contraseñas y cuenta con el acceso total legítimo de las cuentas de cada usuario para continuar el ataque, sin ser detectado.

- El atacante utiliza la información conveniente para ser reconocido e identificado como usuario normal y comienza con la recolección de datos.

- Todos los datos son recolectados en un servidor especial.

- Los datos son extraídos desde ese servidor especial.

- El atacante cubre sus huellas eliminando archivos pero puede regresar cuando desee para extraer cualquier tipo de novedad y conocer que nuevas actividades se están manejando, planeando su nuevo ataque.

Tags:

Lo más nuevo

7/11/13 11:42

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios