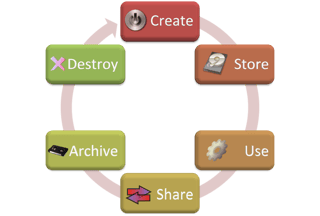

Hace cuatro años aproximadamente ,Securosis desarrolló el Data Security Lifecycle y en este 2012 Cloud Security Alliance adoptó dicho modelo agregarlo en su Guía de Seguridad en Cloud Computing en el Dominio 5. El "Ciclo de vida de la Seguridad de los Datos" es generalmente utilizado para evaluar y definir la estrategia de seguridad de datos en Cloud; aunque la gestión del ciclo de vida de la información se puede catalogar como un campo maduro, no encaja bien con las necesidades de los profesionales de la seguridad. No debemos olvidar que el ciclo de vida de la seguridad de los datos es totalmente diferente de la gestión del ciclo de vida de la información, reflejando las diferentes necesidades de los profesionales de la seguridad. El ciclo de vida incluye seis fases,las cuales van desde la creación a la destrucción; por lo general se muestra como una progresión lineal, una vez creados, los datos pueden moverse entre fases sin restricciones, y puede que no pasen por todas las etapas, simplemente no es necesario que pasen por todas las etapas, algo que es muy interesante es que no todos los datos son finalmente destruidos.

Hace cuatro años aproximadamente ,Securosis desarrolló el Data Security Lifecycle y en este 2012 Cloud Security Alliance adoptó dicho modelo agregarlo en su Guía de Seguridad en Cloud Computing en el Dominio 5. El "Ciclo de vida de la Seguridad de los Datos" es generalmente utilizado para evaluar y definir la estrategia de seguridad de datos en Cloud; aunque la gestión del ciclo de vida de la información se puede catalogar como un campo maduro, no encaja bien con las necesidades de los profesionales de la seguridad. No debemos olvidar que el ciclo de vida de la seguridad de los datos es totalmente diferente de la gestión del ciclo de vida de la información, reflejando las diferentes necesidades de los profesionales de la seguridad. El ciclo de vida incluye seis fases,las cuales van desde la creación a la destrucción; por lo general se muestra como una progresión lineal, una vez creados, los datos pueden moverse entre fases sin restricciones, y puede que no pasen por todas las etapas, simplemente no es necesario que pasen por todas las etapas, algo que es muy interesante es que no todos los datos son finalmente destruidos.

Fases del Ciclo de Vida de la Seguridad de los Datos:

- Creación. Es la generación de nuevo contenido digital, o la alteración, actualización o modificación de contenido existente.

- Almacenamiento. Es el acto de ubicar los datos digitales en algún tipo de repositorio de almacenamiento y normalmente ocurre de forma prácticamente simultánea a su creación.

- Uso. Los datos son visualizados, procesados, o utilizados de otro modo en algún tipo de actividad, no incluyendo su modificación.

- Compartición. La información se hace accesible a otros, tales como otros usuarios, clientes, y colaboradores.

- Archivado. Los datos dejan de ser usados activamente y entran en un almacenamiento de largo plazo.

- Destrucción. Los datos son destruidos de forma permanente usando medios físicos o digitales (por ejemplo, crypto shredding).

Así que ya que conoces las diferentes etapas de vida por las que por lo general pasan los datos, utiliza esta información a tu conveniencia. Para más información visita www.securosis.com Realizado por Nataly Mejía. Marketing.

Tags:

Lo más nuevo

28/12/12 10:00

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios