Este nuevo Cerber Ransomware aprovecha las plataformas Cloud para iniciar su ataque. Sin duda cada que aumenta el nivel de adopción de los servicios cloud los cibercriminales crean nuevas formas para abusar y aprovechar cualquier tipo de brecha, utilizándolas como el vehículo ideal para distribuir malware.

Este nuevo Cerber Ransomware aprovecha las plataformas Cloud para iniciar su ataque. Sin duda cada que aumenta el nivel de adopción de los servicios cloud los cibercriminales crean nuevas formas para abusar y aprovechar cualquier tipo de brecha, utilizándolas como el vehículo ideal para distribuir malware.

A la hora de emplear plataformas de productividad en la nube, las empresas incrementan su productividad de forma inmediata y los cibercriminales saben utilizar el intercambio de datos sensibles de la empresa a su favor.

A través de la nueva variante de ransomware detectada por Trend Micro como RANSOM_CERBER.CAD,

Dirigida a usuarios de Office 365, particularmente a usuarios domésticos y a empresas.

¿Qué hace?

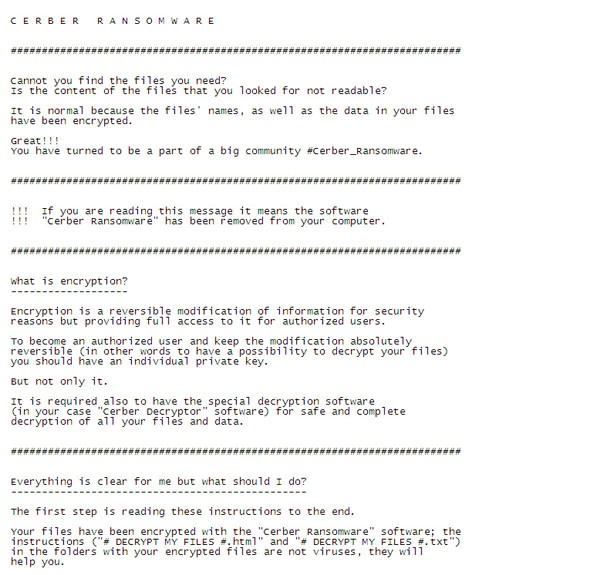

Cerber entrega cuatro notas de rescate:

- Archivo VBS. La versión de audio con la nota de rescate

- Archivo URL. Abre por defecto el navegador web del sitio de pago

- Archivos .html y .txt- Con el malware infectado.

¿Qué añade?

Debido a la familia de ransomware Cerber se va a actualizando segundo a segundo, va añadiendo capacidades como:

- Servicio de denegación de servicio (DDoS) distribuido

- Aprovechamiento de compresión doble de archivos Windows Script Files (WSFs) para evitar el análisis heurístico y pasar por alto el filtro de spam que mantiene “sano” el correo electrónico.

Bajo un modelo de negocio de ransomware como servicio para rentabilizar aún más las operaciones de los ciberdelincuentes, su código fuente es aún comercializado en underground o mercado negro ruso.

¿Cómo se distribuye?

Malvertisin es el nombre de las campañas de publicidad maliciosas que utilizan el kit de exploit nuclear para afectar a la víctima, por lo que el malware se distribuye a través de diversas campañas de publicidad.

Este es un ejemplo de email de spam con adjuntos maliciosos, en este caso el adjunto es una “factura o pagaré”, sin embargo es una plantilla de Word con malware.

La última variante de Cerber dirigida a usuarios de Office 365 a través de macro maliciosas de Office adjuntas en emails de spam.

Si bien es cierto, Microsoft cuenta con medidas de seguridad para Office 365 y las aplicaciones de Office instaladas localmente en los equipos. Para esto, las macros están deshabilitadas de forma predeterminada con el fin de evitar que el malware basado en macro infecte el sistema.

¿Cómo funciona?

Siguiendo las características como una nueva variante de ransomware, Cerber depende del usuario final para pasar por alto esta función de seguridad, a través de un ataque de ingeniería social que engaña a los usuarios para permitir manualmente las macros integradas en el archivo.

La activación de la macro en el documento (W2KM_CERBER.CAD) permitirá descargar y ejecutar un troyano codificado VBS (VBS_CERBER.CAD), que pasa a buscar RANSOM_CERBER.CAD de las URLs maliciosas

Cerber es capaz de cifrar 442 tipos de archivos que utilizarían una combinación de AES-265 y RSA.

Además su capacidad le permite:

- Modificar los Ajustes de Zona de Internet Explorer del equipo

- Eliminar copias de seguridad periódicas

- Desactivar la reparación de inicio de Windows

- Terminar los procesos desde Outlook, The Bat!, Thunderbird y Microsoft Word.

Parte de la rutina de descifrado de la macro maliciosa, incluye el comando para eliminar un programa de descarga de troyanos, VBS_CERBER.CAD, en %Application Data%\{random file name}.vbs.

El troyano guarda los archivos que descarga utilizando el nombre % Application Data%\{random file name}.tmp.

Trend Micro ha estado viendo emails de spam portadores de Cerber desde mayo de 2016. El mes pasado se produjo un aumento notable. Más de 800 mensajes de spam observados en mayo a más de 12.000 mensajes de spam en junio.

El pico de mayor actividad de spam se produjo el 22 de junio, cuando se detectaron más de 9.000 mensajes de spam relacionados con Cerber.

Esta nueva variante de Cerber es impulsada por los kits de exploits Rig y Magnitude, los cuales aprovechan vulnerabilidades zero-day y colocan otras familias de ransomware.

Es un hecho que los autores de Cerber y demás familas de ransomware seguirán implementando nuevas tácticas con un patrón parecido con el objetivo principal de distribuir a todos niveles sus programas maliciosos.

Así que tomando en cuenta la técnica de ingeniería social de Cerber, como usuarios finales es vital seguir las recomendaciones básicas . . .

- Deshabilitar las macros en los programas de Office

- Tener cuidado al abrir archivos adjuntos de correo electrónico de remitentes desconocidos y no solicitados.

- Implementar como habito mantener las copias de seguridad y respaldos

Con esto, debemos conocer la importancia que juega el factor humano en ataques cibercriminales de este tipo y para esto te recomiendo leer el informe ¿Qué papel juega el Factor Humano en un ataque de Ransomware?

Espero te sirvan estas recomendaciones y si tienes más ¡compártelas! Estoy segura que nos servirán a muchos.

29/07/16 13:30

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

![[Webcast] Ransomware: 5 consejos prácticos para ti, la posible víctima](https://blog.smartekh.com/hs-fs/hubfs/large_8lXJx38aXEENJiR1n2LMjSn-hn1H7b72WvohdmWLjNI.jpg?width=520&height=294&name=large_8lXJx38aXEENJiR1n2LMjSn-hn1H7b72WvohdmWLjNI.jpg)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios