El verdadero riesgo para tu PyME no está en el firewall. Está en la junta directiva.

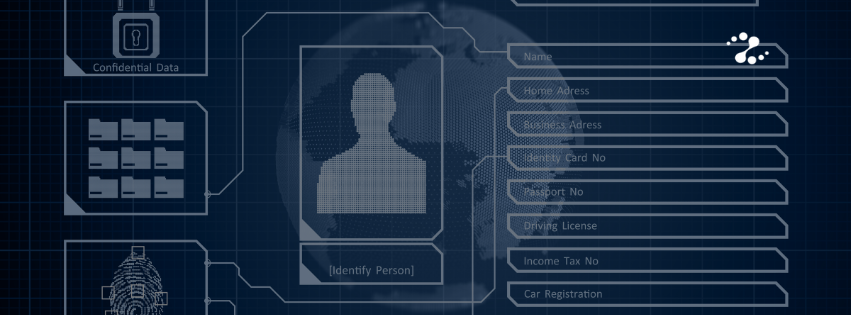

Riesgos de Ciberseguridad Empresarial, Gobernanza Digital en PyMEs, Decisiones Estratégicas en Tecnología, Estructura de Seguridad en Pequeñas Empresas

porRaul Mejia

-3.png)