Los estragos causados a nivel mundial por este malware son evidentes. En esta entrada profundizaremos en la información disponible al momento y conoceremos que hace a WannaCry una amenaza única y muy peligrosa.

Los estragos causados a nivel mundial por este malware son evidentes. En esta entrada profundizaremos en la información disponible al momento y conoceremos que hace a WannaCry una amenaza única y muy peligrosa.

Con más de 237,000 sistemas infectados a lo largo de 100 paises, el llamado ransomware Wanna Decryptor o WannaCry es una amenaza con una característica partícular: no requiere que se haga click en algún archivo o enlace para auto propagarse, esto lo hace diferente único y diferente a los ransomware conocidos a la fecha .

¿CÓMO FUNCIONA?

Muchos tipos de ransomware dependen que un usuario le dé clic a un link malicioso, a un archivo adjunto de phishing enviado por email para infectar una computadora, con WannaCry no se ha determinado que este vector de ataque ha sido utilizado. Al momento se ha identificado que aprovecha una vulnerabilidad en el protocolo de Windows SMB utilizado para compartir archivos y carpetas a través del exploit "EternalBlue" incluido en una serie de herramientas de hackeo que presuntamente fueron desarrolladas por la NSA (National Security Agency USA) y posteriormente publicadas por el grupo llamado "Shadow Brokers" hace más de un mes.

El análisis inicial de los investigadores en seguridad, indica que la forma de infección pudo hacerse al escanear e identificar sistemas con puertos abiertos 139 y 445, observando las conexiones entrantes y explorando exhaustivamente las conexiones en ellos sobre todo que utilicen el protocolo Windows SMB (Server Message Block), los cuales permiten expandir el malware internamente de manera similar a un gusano (worm). El gusano entonces se "enrolla" en cada sesión RDP en un sistema y ejecuta el ransomware como usuario con perfil de adminsitrador.

POSTERIOR A LA INFECCIÓN

Una vez que el ransomware infecto el sistema, este comienza a cifrar cualquier documento o archivo que encuentra. El archivo taskche.exe, busca unidades tanto internas como externas buscando letras como “c:/” or “d:/”, una vez encontradas pueden ser también afectadas. Cuando encuentran los archivos de interés, estos son cifrados usando el algoritmo 2048-bit RSA, el cual segun un post de DigiCert se calcula que descifrar archivos podría tomar 1.5 millones de años con el poder de cómputo actual procesando ininterrumpidamente.

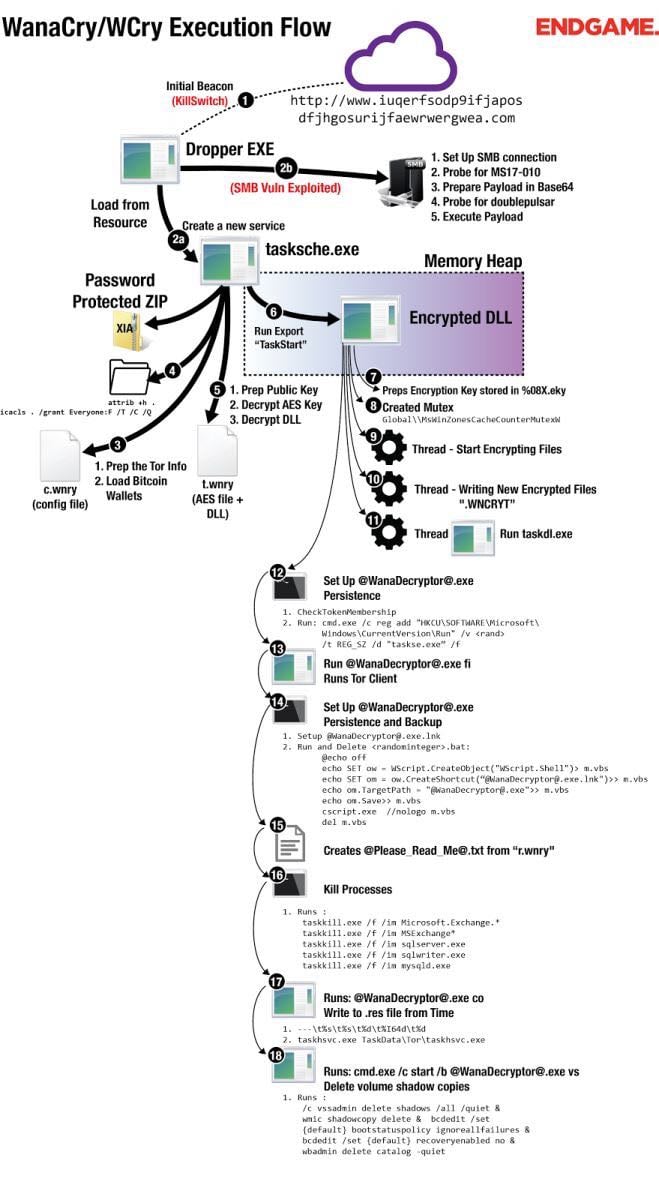

El siguiente diagrama del fabricante de soluciones de ciberseguridad Endgame esquematiza el flujo de ejecución.

Los usuarios recibien un notificación en su pantalla demandándoles $300 dólares en Bitcoin para devolverle sus archivos y restaurar su sistema, de no ser pagado el rescate, los archivos podrían ser borrados permanentemente.

En algunas otras pantallas se mostraba, si no se paga en 6 horas el rescate, entonces el costo podría subir a $ 600, y en otras indicaba que el usuario tenía 3 días para el pago. Esto es molesto, y crea la sensación de urgencia para el usuario que debe pagar o enfrentar el costoso riesgo de perder toda su información.

Una sensación de esperanza es también inculcada al proveer la habilidad de descifrar una pequeña cantidad de archivos, intentando demostrarle al usuario que, si ellos cooperan con la extorsión y el pago del rescate, ellos podrán tener acceso a sus archivos de nuevo sin níngún problema.

Cabe señalar que los criminales detrás de los ataques no tienen obligación alguna de proporcionar las claves de descifrado. Pagar el rescate puede no devolver el acceso al sistema ni la recuperación de sus archivos. Aún más, pagar el rescate no solo deja al usuario etiquetado para futuras extorsiones, esto también ayuda a incentivar a los criminales que irrumpieron y estos mismos desarrollen ataques más sofisticados.

EL "KILL SWITCH" Y LA DETENCIÓN PARCIAL DE LA INFECCIÓN

Los investigadores encontraron que WannaCry se esparce como un gusano a través del dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, si la conexión a este dominio falla el gusano SMB procede a infectar el sistema.

Entonces, ¿si WannaCry puede comunicarse al dominio, puede detenerse y no infectar el sistema? es correcto. Un astuto investigador de seguridad de MalwareTech se percató que el dominio no estaba registrado, y procedió al registro con un costó $10.69 dólares, inmediatamente registrado el nombre del dominio desconectó a cientos en segundos.

Esto se le conocíó como "kill switch" y parece haber funcionado retrasando la expansión de infecciones, pero el que haya podido activarse no detiene la infección si el equipo no cuenta con el parche que soluciona la vulnerabilidad SMB, por lo que los probables medios de contagio son:

- Si recibe WannaCry a través de un correo electrónico, un torrent malicioso u otros vectores usuales en ransomware (en lugar de la vulnerabilidad SMB).

- Si su proveedor de servicios de internet (ISP) o antivirus bloquea el acceso al dominio que detiene la propagación.

- Si el sistema específico requiere un proxy para acceder al Internet, que es una práctica habitual en la mayoría de las redes corporativas.

- Si alguien hace que el dominio que detiene la propagación sea inaccesible mediante un ataque DDoS de grandes dimensiones.

EL ATAQUE NO SE HA DETENIDO

Esto es solo el comienzo. Como se ha reportado en blogs de seguridad y diversos medios a lo largo de la semana los investigadores en seguridad han detectado nuevas versiones de este ransomware conocidas como WannaCry2.0 que no pueden ser detenidas a través del "kill switch".

Lo peor es que esta nueva variante se cree ha sido creada por alguien más y no por los hackers que estan detrás del primer ataque. Se ha especualdo que en este momento otras organizaciones de cibercrimen o los conocidos como "script-kiddies" los cuales son entusiastas de internet en crear amenazas pueden estar motivados a generar y esparcir nuevas amenazas de ransomware similares.

En breve publicaremos un nuevo post con las recomendaciones para prevenir la infección de la primera versión. Mientras tanto puede agendar su análisis gratuito vs WannaCry con nuestros expertos de ciberseguridad dando click a la imagen abajo mostrada.

¿FUISTE VÍCTIMA? ¿DESEAS SABER SI TU INFRAESTRUCTURA ES VULNERABLE A WANNACRY?

DA CLICK EN LA IMAGEN Y AGENDA TU SESIÓN

Si tienes algún comentario o requerimiento adicional puedes contactarme en mi dirección de correo electrónico: mtorres@smartekh.com

*Swati Khandelwal/TheHackerNews/2017

Tags:

cibercrimen, Comprometido por Ransomware, Daño por Ransomware, Seguridad, Seguridad Informática, Palo Alto Networks, Trend Micro, trend micro, TrendMicro, Ciberseguridad, cerber, panorama de amenazas, mejores practicas seguridad informatica, controles de seguridad informática, mitigacion de riesgos, amenazas dia cero, zero day threats, machine learning, dia cero, cerber ransomware, Trend Micro Xgen, BlueEternal, wana cry, WCry, wannacry, ataque a telefonica, ataque ransomware telefonica, ransomware telefónica, Blue Eternal, NSA Tools, NSA Wannacry

18/05/17 10:53

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios