.png?width=700&name=CVE-2021-3156%20Sudo%20(Baron%20Samedit).png) Hace unas semanas el equipo de equipo de investigación de Qualys liberó información sobre una nueva vulnerabilidad que afecta a la mayor parte de los sistemas Linux y Unix permitiendo realizar una escalación de privilegios y obtener permisos root a cualquier usuario en el sistema.

Hace unas semanas el equipo de equipo de investigación de Qualys liberó información sobre una nueva vulnerabilidad que afecta a la mayor parte de los sistemas Linux y Unix permitiendo realizar una escalación de privilegios y obtener permisos root a cualquier usuario en el sistema.

Esto sin duda, deja expuestas a muchas organizaciones y lo mejor es tomar acción inmediata para evitar ser la próxima víctima.

¿Qué es y cómo puede afectarme su tengo Linux o Unix?

Lo cierto es que esta vulnerabilidad lleva presente alrededor de diez años dentro de la utilería de sudo, lo interesante es que ésta permite que cualquier usuario logueado en el sistema realice un Heap Buffer Overflow y con ello consiga los permisos de administrador sin necesidad de ningún password. ¿Te imaginas lo que hará el ciberatacante con permisos de administrador? Seguramente lo que sigue en la fase del ataque es el movimiento lateral.

¿Qué es un Heap Overflow y porqué puede ser una amenaza?

El heap overflow es un tipo de desbordamiento del buffer de una computadora en el heap (Monticulo) de datos, este montículo normalmente contiene código que se ejecuta directamente por los sistemas operativos y aplicaciones para priorizar ejecución de procesos de datos.

Un heap overflow puede ser provocado por código malicioso cuyo fin es corromper la estructura jerárquica de ejecución de procesos y por ejemplo, cambiar la lista de prioridades, insertar código nuevo, incluir procesos no autorizados, etc.

Un desbordamiento del montículo puede resultar en corrupción de datos o comportamientos inesperados por cualquier proceso que utilice el área afectada de memoria. En un sistema sin protección de memoria, los procesos afectados podrían ser cualquiera dentro del sistema.

Cuando los desbordamientos son provocados por código maliciosos pueden resultar en datos que se alteran en ubicaciones específicas de manera arbitraria o en código arbitrario a ser ejecutado.

El grupo de investigadores de Qualys ha logrado comprobar la afectación en sistemas Ubuntu 20.04, Debian 10 y Fedora 33. Así mismo, confirmaron que otros sistemas operativos de la familia de Linux sufren de la misma vulnerabilidad.

La vulnerabilidad identificada como CVE-2021-3156, fue encontrada por medio de un análisis de código a Sudo. Tras el análisis se identificó que éste viajaba en texto claro y además estaba presente en el manejo de espacios de memoria permitiendo a los investigadores realizar el overflow.

¿Qué se debe hacer para mitigarlo?

La mayoría de las distribuciones ya liberaron una actualización que corrige esto, por lo que la actualización general del sistema o la actualización de la paquetería de sudo corregirá la falla. Así que, la principal recomendación si utilizas Linux o Unix es actualizar a la última versión.

¿Cómo saber si estoy vulnerable?

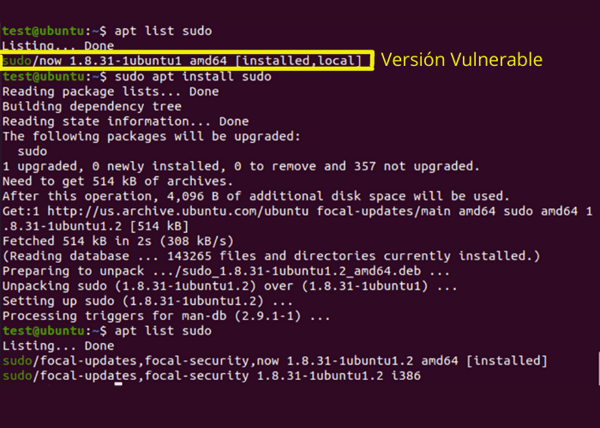

Para saber si tu sistema esta expuesto a esta vulnerabilidad solo deberás revisar la versión de paquetería de sudo que estas ocupando.

Por ejemplo, en Ubuntu la versión liberada que remedia esto es la 1.8.31-1ubuntu1.2. Para conocer tu versión ocupa el comando apt list sudo

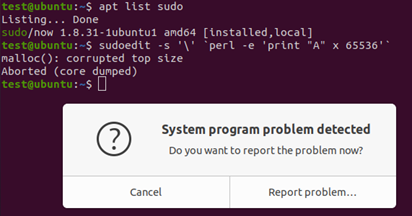

En diferentes foros se menciona como método de comprobación el uso del comando sudoedit -s '\' `perl -e 'print "A" x 65536'`

Sin embargo, mi recomendación es NO LA UTILICES, pues en caso de que aún seas “vulnerable”, esto causará errores en el sistema y en vez de beneficiarte, te perjudicará.

Ahora bien, si el sistema ya cuenta con la versión que corrige la falla, al correr este comando te mandará un error de uso.

Aquí te dejo algunos memes que están circulando en las redes sobre ésta vulnerabilidad donde describen la situación de manera chusca y con los que seguro reirás un rato.

%20(2).png?width=700&name=CVE-2021-3156%20Sudo%20(Baron%20Samedit)%20(2).png)

¡TIP! No olvides mantener al día las actualizaciones y respaldos

Para terminar este post, solo me queda recomendarte mantener al día las actualizaciones de tus sistemas operativos, contar con un respaldo de información en esquema 3, 2, 1; y, seguir las buenas prácticas de seguridad.

Para terminar este post, solo me queda recomendarte mantener al día las actualizaciones de tus sistemas operativos, contar con un respaldo de información en esquema 3, 2, 1; y, seguir las buenas prácticas de seguridad.

Si quieres platicar más acerca de este tema, revisaste que si estás expuesto y no sabes que hacer o si ya identificaste comportamiento anómalo agenda una sesión y platicamos.

8/02/21 9:32

![[Save The Date] PrintNightmare: Prevención de exploits y protección contra vulnerabilidades](https://blog.smartekh.com/hs-fs/hubfs/PrintNightmare%20%20Prevenci%C3%B3n%20de%20exploits%20protecci%C3%B3n%20contra%20vulnerabilidades.png?width=520&height=294&name=PrintNightmare%20%20Prevenci%C3%B3n%20de%20exploits%20protecci%C3%B3n%20contra%20vulnerabilidades.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios