Los investigadores de seguridad han encontrado evidencia de que Grupos de Cibercriminales están explotando la vulnerabilidad Log4j para desplegar el ransomware Khonsari, utilizando la ventana de oportunidad que esta vulnerabilidad les brinda.

Los investigadores de seguridad han encontrado evidencia de que Grupos de Cibercriminales están explotando la vulnerabilidad Log4j para desplegar el ransomware Khonsari, utilizando la ventana de oportunidad que esta vulnerabilidad les brinda.

Descubierta por primera vez el 9 de diciembre, Log4Shell de acuerdo con los expertos en ciberseguridad se trata de una de las vulnerabilidad más críticas descubierta en los últimos años que permite a los cibercriminales crear cadenas JNDI especiales que, cuando son leídas por Log4j, hacen que la plataforma se conecte y ejecute código en la URL incluida, lo que les permite detectar fácilmente dispositivos vulnerables o ejecutar código suministrado por un sitio remoto o a través de cadenas codificadas en Base64 para llevar a cabo actividad maliciosa.

Si bien esta vulnerabilidad se corrigió en Log4j 2.15.0 e incluso se endureció aún más en Log4j 2.16.0, aún sigue siendo ampliamente explotada por los actores de amenazas para instalar varios malware, incluidos mineros de monedas, botnets e incluso balizas Cobalt Strike.

>>Un nuevo actor de amenaza esta usando Log4Shell como exploit para desplegar ataques de Ransomware.<<

Recientemente varios líderes de ciberseguridad han informado que encontraron la primera familia de ransomware instalada directamente a través de exploits de Log4Shell.

¿Cómo funciona este ataque?

Los actores de amenaza utiliza el exploit para descargar un archivo de clase Java que es cargado y ejecutado por la aplicación Log4j.hxxp://3.145.115[.]94/Main.class

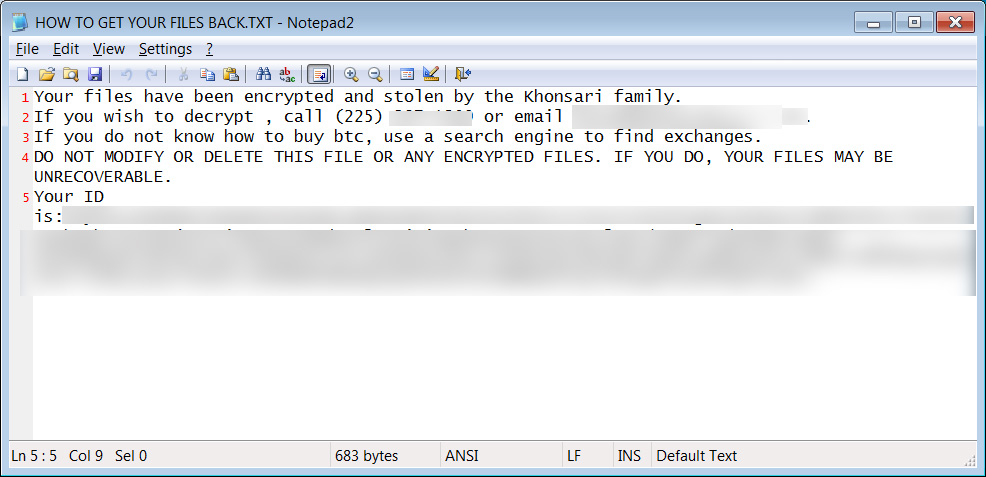

Una vez cargado, descarga un binario .NET desde el mismo servidor para instalar un nuevo ransomware [VirusTotal] llamado 'Khonsari'. Este mismo nombre también se utiliza como extensión para archivos cifrados y en la nota de rescate, te sale el siguiente mensaje.

Gráfico 1. Nota de rescate Ransomware Khonsari

Khonsari: Whiper o Ransomware

De acuerdo con el analista de Emsisoft Brett Callow el ransomware Khonsari lleva el nombre y utiliza la información de contacto del propietario de una tienda de antigüedades de Louisiana en lugar del actor de amenazas. Por lo tanto, no está claro si esa persona es la víctima real del ataque de ransomware o figura como un señuelo, por lo que es probable que la información de contacto en la nota de ransomware sea falsa, y que más que un ransomware se trate de un Wiper cuyo objetivo no es otro más que borrar el contenido que haya en una memoria o disco.

Cada vez más actores de amenaza están tratando de encontrar nuevas formas de usar Log4j a su favor, por lo que la prioridad más inmediata para los defensores debe ser reducir la exposición mediante parches y mitigación de riesgos en todos los rincones de su infraestructura e investigar los sistemas expuestos y potencialmente comprometidos a este tipo de vulnerabilidad.

Conoce más sobre cómo funciona Log4Shell y cómo puedes protegerte de esta vulnerabilidad en nuestro Webinar ON DEMAND

Si eres un profesional de TI que busca mejorar su estrategia para neutralizar la amenazas, reducir las vulnerabilidades y garantizar el cumplimiento normativo esta sesión es para ti.

nos acompañarán Christopher Coquis nuestro especialista en ciberseguridad así como Rogelio Sandoval y Carlos Jesús Gutierrez System Engineers en Palo Alto Networks quiénes te hablarán sobre cómo corregir esta vulnerabilidad y las mejores prácticas para mantener a tu organización protegida de las vulnerabilidades conocidas, desconocidas y de día cero.

¡Únete a la conversación!

#CyberSecurity #PaloAltoNetworks #Smartekh #Ciberdefensa #Vulnerabilidades #Log4Shell

Tags:

Ransomware, Vulnerabilidades, vulnerabilidades explotadas, vulnerabilidades conocidas, explotacion de vulnerabilidades, como evitar ransomware, prevencion contra ransomware, vulnerabilidad de día cero, ciberdefensa, Log4Shell, vulnerabilidad crítica, Khonsari

17/12/21 12:45

.png?width=520&height=294&name=Portada%20Blog%20(13).png)

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

.png?width=520&height=294&name=BANNERS%20%20(24).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios