No importa si trabajas para una organización o no, hasta ahora todos hemos escuchado acerca de Ransomware y sin duda todos hemos sido víctimas de algún virus o malware.

No importa si trabajas para una organización o no, hasta ahora todos hemos escuchado acerca de Ransomware y sin duda todos hemos sido víctimas de algún virus o malware.

Ahora que si tu organización estuvo a punto de ser afectada por ransomware, seguro ya te compartieron las buenas prácticas y medidas de prevención.

Pero imagínate que sigues al pie de la letra las instrucciones para evitar ser víctima, mantienes actualizadas tus soluciones de antivirus, revisas el subject de tus correos, verificas que el cuerpo del correo no presente redacción o símbolos extraños o sospechosos, realizas tus respaldos periódicamente.

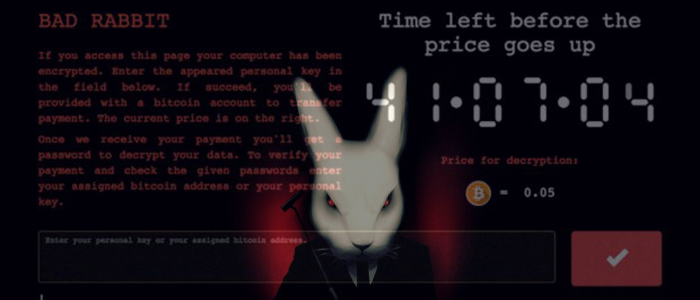

Pero das click al botón de “ir” o “ejecutar”, en un banner de una pag web y de pronto, una sensación de terror paralizante recorre tu cuerpo. Ves tu pantalla bloqueada con un mensaje que exige un pago de rescate en Bitcoins.

Ahí comienza la pesadilla “¡NO, NO, NO! ¡¿De verdad acabo de ser infectado por Ransomware?! ¡¿AHORA QUÉ HAGO?!”

Para ese momento, ya es muy tarde. No hay nada más que hacer, pues los cibercriminales tienen bajo su control tu información. La única respuesta es contar con un respaldo actualizado de toda tu información.

En este caso: ¿Debes mantener la calma, admitir tu error y compartir que has sido víctima con tus colaboradores? ¿O quizás deberías pagar el rescate y esperar que te entreguen la llave para acceder a tu información?

Las siguientes son cinco medidas por las cuales Ransomware Bad Rabbit se puede convertir en una pesadilla para los administradores de Seguridad y TI.

1) El misterio de Ransomware Bad Rabbit

Con la intención de no ser identificado, este ciberataque se hace pasar como una actualización de Adobe antes de bloquear las computadoras y exigir una recompensa a los usuarios para que puedan recuperar sus archivos.

De acuerdo a las investigaciones esta variable de ransomware fue dirigida a empresas rusas de medios de comunicación y sistemas ucranianos de transporte. Afectando a países como Estados Unidos, Alemania y Japón, entre otros.

2) El escalofriante parecido de Ransomware Bad Rabbit con PETYA

Trabaja a través de la propagación de ataques tipo watering hole, que llevan a un instalador de Flash falso: “install_flash_player.exe”. dirigido a los sitios comprometidos a los que se les inyecta un script que contiene una URL que lleva a hxxp://1dnscontrol[.]com/flash_install.

Es importante considerar que Bad Rabbit no explota ninguna vulnerabilidad,esa sería la principal diferencia de Petya que utilizó EternalBlue como parte de su rutina.

3) Ransomware Bad Rabbit utiliza como aliados a los dragones de Game Of Thrones

En su proceso de infección, al dar clic en el instalador falso, instala el archivo que realiza la encripción infpub.dat usando el proceso rundll32.exe, junto con el archivo dispci.exe, que se encarga de la desencripción. Siguiendo su rutina, Bad Rabbit utiliza tres archivos que hacen referencia a la serie Game of Thrones, estos comienzan con

- rhaegal.job, responsable de ejecutar el archivo de encripción

- drogon.job, responsable de apagar la máquina de la víctima

- viserion_23.job, se emplea para reiniciar el sistema una segunda vez, después de lo cual se bloquea la pantalla y aparece la nota de rescate.

Esto sin duda confirma que los cibercriminales son fanáticos de la serie Game Of Thrones.

4) La zanahoria de Ransomware Bad Rabbit es un Ataque de Diccionario

Bad Rabbit se propaga a otras computadoras utilizando la red e instalando copias de sí mismo empleando su nombre original y ejecutando las copias instaladas mediante el uso de Windows Management Instrumentation (WMI) y Service Control Manager Remote Protocol. Cuando se utiliza éste último, se lanza un ataque de diccionario con las credenciales robadas.

Entre las herramientas que Bad Rabbit incorpora está la utilería de código abierto Mimikatz, que se emplea para la extracción de credenciales. Además hay evidencias de que Bad Rabbit utiliza DiskCryptor, una herramienta válida de encripción de discos, para cifrar los sistemas objetivo.

5) Ransomware Bad Rabbit utiliza el clásico Trick or Treat

Muchas de las ocasiones por las que Ransomware ha sido exitoso se deben a que la amenaza utiliza viejos y clásicos trucos que solemos olvidar por su simplicidad. Pues este ransomware accedió a las computadoras al hacerse pasar por un instalador de Adobe Flash, en los sitios web que fueron comprometidos. Esta amenaza nos recuerda que nunca se deben descargar aplicaciones o software desde publicidades emergentes o sitios web que no pertenecen a la compañía de software.

Esto sin duda confirma que nadie está exento de ser infectado. Lo mejor que podemos hacer es contar con una estrategia de seguridad y prevención que tenga como objetivo minimizar la superficie de ataque para ser infectados.

Para esto el equipo de Trend Micro y Palo Alto Networks ha compartido una serie de reglas de configuración y actualización de patrones para restringir el paso de Ransomware Bad Rabbit en tu organización

>>Si cuentas con alguna de estas soluciones de seguridad revisa la guía de configuración aquí <<

Lo más importante para que no existan afectaciones debido a la infección o propagación de Ransomware Bad Rabbit, es la concientización con tus usuarios, contar con respaldos y mantener todas las actualizaciones al día, entre otras buenas prácticas y tips importantes del porque el usuario es el eslabón más débil en un cadena de ataques. Lee tu copia y empieza a involucrar a los usuarios en tus estrategias de seguridad.

Tags:

Comprometido por Ransomware, Ransomware Bad Rabbit, Bad Rabbit, Evitar infecccion de Bad Rabbit

26/10/17 14:03

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

.png?width=520&height=294&name=BANNERS%20%20(26).png)

-1.png?width=520&height=294&name=BANNERS%20%20(5)-1.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios