Imaginar que despiertas con la noticia de que tu servidor Exchange está expuesto a 4 vulnerabilidades de día cero, no debe ser una experiencia muy agradable.

Imaginar que despiertas con la noticia de que tu servidor Exchange está expuesto a 4 vulnerabilidades de día cero, no debe ser una experiencia muy agradable.

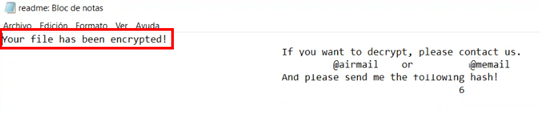

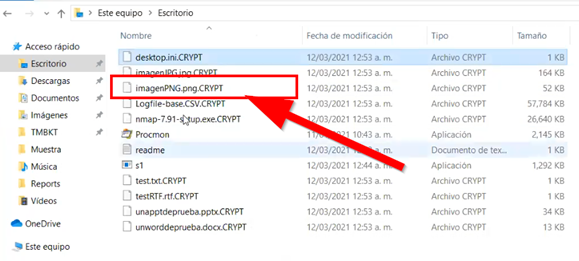

Afortunadamente cuentas con los parches de seguridad para proteger tu infraestructura y ya has programado tu ventana de mantenimiento para la instalación de los mismos… Sin embargo, por la noche para iniciar la instalación, al conectarte al servidor no puedes tener acceso a ningún tipo de información y encuentras la extensión .CRYPT en todos los archivos. Además, encuentras un archivo readme.txt que inicia diciendo

>>“Your file has been encrypted!”<<

Un escenario no muy alentador, donde toda la información ha sido secuestrada. Al parecer esto está pasando ahora mismo.

Imagen 1. Solicitud de Rescate

La relación entre ProxyLogon y DearCry

El pasado 2 de marzo de 2021, se anunciaron cuatro vulnerabilidades de día cero que afectaron a distintas versiones de Servidores Microsoft Exchange (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 y CVE-2021-27065). Microsoft por su parte publicó las actualizaciones de seguridad pertinentes para que los administradores pudieran proteger su infraestructura.

Actualmente existe una alta sospecha entre la explotación de ProxyLogon y la instalación del nuevo ransomware llamado DearCry, justo como menciona Bleeping Computer.

A partir de la explotación de ProxyLogon las consecuencias y afectaciones son distintas debido al compromiso de los servidores Exchange. Sin embargo, el día de ayer Michael Gillespie, creador del Servicio ID Ransomware (servicio que ayuda a identificar el tipo de ransomware que ha afectado algún tipo de información), reportó a través de un tweet que habían recibido a través de ID Ransomware, una serie de muestras con la extensión “.CRYPT”. Las muestras provenían de IPs relacionadas a Servidores Exchange de Estados Unidos, Canadá y Australia. Esto confirmaría en gran medida la relación que existe entre ProxyLogon y la ejecución posterior de DearCry.

Ejecución de Software malicioso

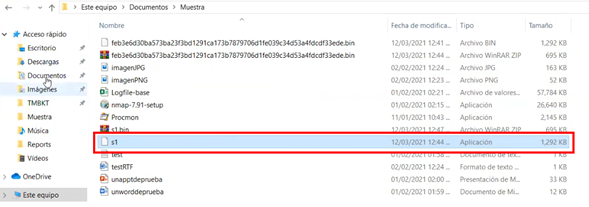

A través del mismo tweet de Michael Gillespie, el usuario Paul proporcionó información de tres muestras identificadas (los hashes MD5 serán agregados en la sección de IOCs). El archivo que se ejecutó en este caso es el correspondiente al hash MD5 0e55ead3b8fd305d9a54f78c7b56741a, que en nuestro escenario corresponde al archivo s1.exe.

Imagen 2. Muestra

La muestra no tiene algún icono personalizado y al momento de la ejecución no se bloqueó por el antimalware por defecto (esto puede cambiar dependiendo los updates que ejecute el fabricante, incluso a lo largo del día).

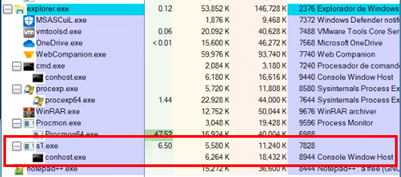

Imagen 3. Procesos al momento de ejecutar la muestra.

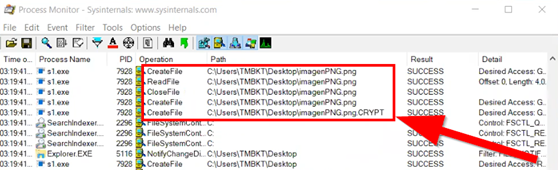

La ejecución de malware no dispara algún tipo de conexión por red, ya sea por conexión a alguna IP externa o por petición de tipo DNS. Al ejecutarse la muestra se inicia la interacción de escritura en los archivos que se cifrarán. En la Imagen 4 se puede observar lectura y escritura del archivo ImagenPNG.png que finalmente se cifrará y tendrá la extensión .CRYPT como se ve en la Imagen 5.

Imagen 4. Interacción con archivos por cifrar, en este caso imagenPNG.png.

Imagen 5. Archivos cifrados, incluido imagenPNG.png.

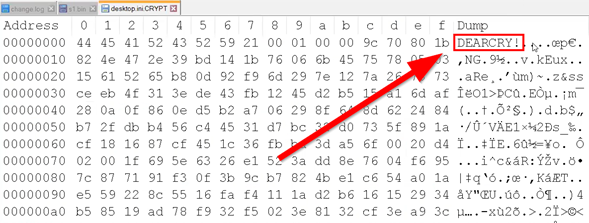

Cuando termina, los archivos se encuentran cifrados incluyendo archivos con extensiones .jpg, .png, .csv, .txt, .rtf, .docx, .pptx y .exe. Al hacer la lectura HEX del archivo desktop.ini.CRYPT se puede observar el nombre que se le ha dado a la variante del Ransomware.

Imagen 6. Archivos cifrados DEARCRY.

Finalmente, se tiene acceso al archivo readme.txt (mostrado en la imagen 1), donde se encuentra el contacto del ciberdelincuente.

Aquí los IoCs de esta ejecución

Hashes MD5

0e55ead3b8fd305d9a54f78c7b56741a

cdda3913408c4c46a6c575421485fa5b

c6eeb14485d93f4e30fb79f3a57518fc

¿Cómo te puedes protegerte del Ransomware DEARCRY?

- Mantener el software al día en cuanto a actualizaciones

Sabemos que las ventanas de mantenimiento suelen ser un dolor de cabeza, sin embargo te recomendamos tener el buen hábito de mantenerte al día con esto cerraras varios gaps. - Protección en Endpoint con base a comportamiento

Es importante contar con protección ante amenazas con base a comportamiento y uso de machine learning, ya que en casos como el presentado puede no existir la firma para la amenaza por algún vendor especifico, pero el comportamiento será identificado. - Backups

Si todo falla, los respaldos podrán brindarnos una opción adicional. La recomendación aquí es mantener tus respaldos bajo el esquema 3,2, 1. - Gestión de privilegios en equipos de cómputo

Al controlar los privilegios de las aplicaciones en las PCs podemos evitar que las mismas realicen acciones que pueden impactar a los equipos, cómo es el cifrado de datos.

¡TIP! Lleva a cabo una estrategia de prevención de Ransomware para minimizar riesgos

Llevar a cabo estas buenas prácticas te ayudará a minimizar la superficie de ataque y el impacto por Ransomware, incluso te servirá para evitar infecciones por otro tipo de ataques. Si crees que con los controles y configuraciones que tienes actualmente estas cubierto, el completar un análisis sobre tu postura de seguridad te ayudará a identificar y evaluar los componentes de riesgo en la infraestructura de la organización con respecto a los procesos de negocio, el factor humano y el uso de tecnologías.

Tags:

PrevencionRansomware, ransomware variantes, tips importantes para protegerte de ransomware, CCleaner, descarga maliciosa, vovalex, ransomware en d, winrar, proxilogon, exchange-2.png?width=120&height=120&name=revised%20(7)-2.png)

12/03/21 17:01

.png?width=520&height=294&name=Robo%20de%20Identidad%20(8).png)

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

.png?width=520&height=294&name=BANNERS%20%20(26).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios