Para 2030 alrededor de 50 mil millones de dispositivos de Internet de las cosas (IoT) estarán en uso en todo el mundo, creando una red masiva de dispositivos interconectados que abarcarán todo, desde gafas de Google conectadas hasta electrodomésticos de oficina.

Para 2030 alrededor de 50 mil millones de dispositivos de Internet de las cosas (IoT) estarán en uso en todo el mundo, creando una red masiva de dispositivos interconectados que abarcarán todo, desde gafas de Google conectadas hasta electrodomésticos de oficina.

Cada vez más empresas están adoptando el Internet de las cosas (IoT) dentro de sus procesos de Transformación Digital, por ello, Muninder Singh Sambi el Senior Vice President & Product Management de Palo Alto Netoworks nos habla en su artículo "Modernize Your Infrastructure Management by Removing IoT Blind Spots" que las empresas necesitan comenzar a modernizar la gestión de sus infraestructuras para reducir los puntos ciegos y la superficie de riesgo, ya que, en la actualidad las líneas entre las redes corporativas y públicas están borrosas debido a la tendencia del “trabajo desde casa”, el cambio a entornos en la nube, y la afluencia masiva de IoT en la industria, por lo que se puede decir que el perímetro tradicional ya no existe y necesario que adapten sus modelos de seguridad a estos nuevos cambios.

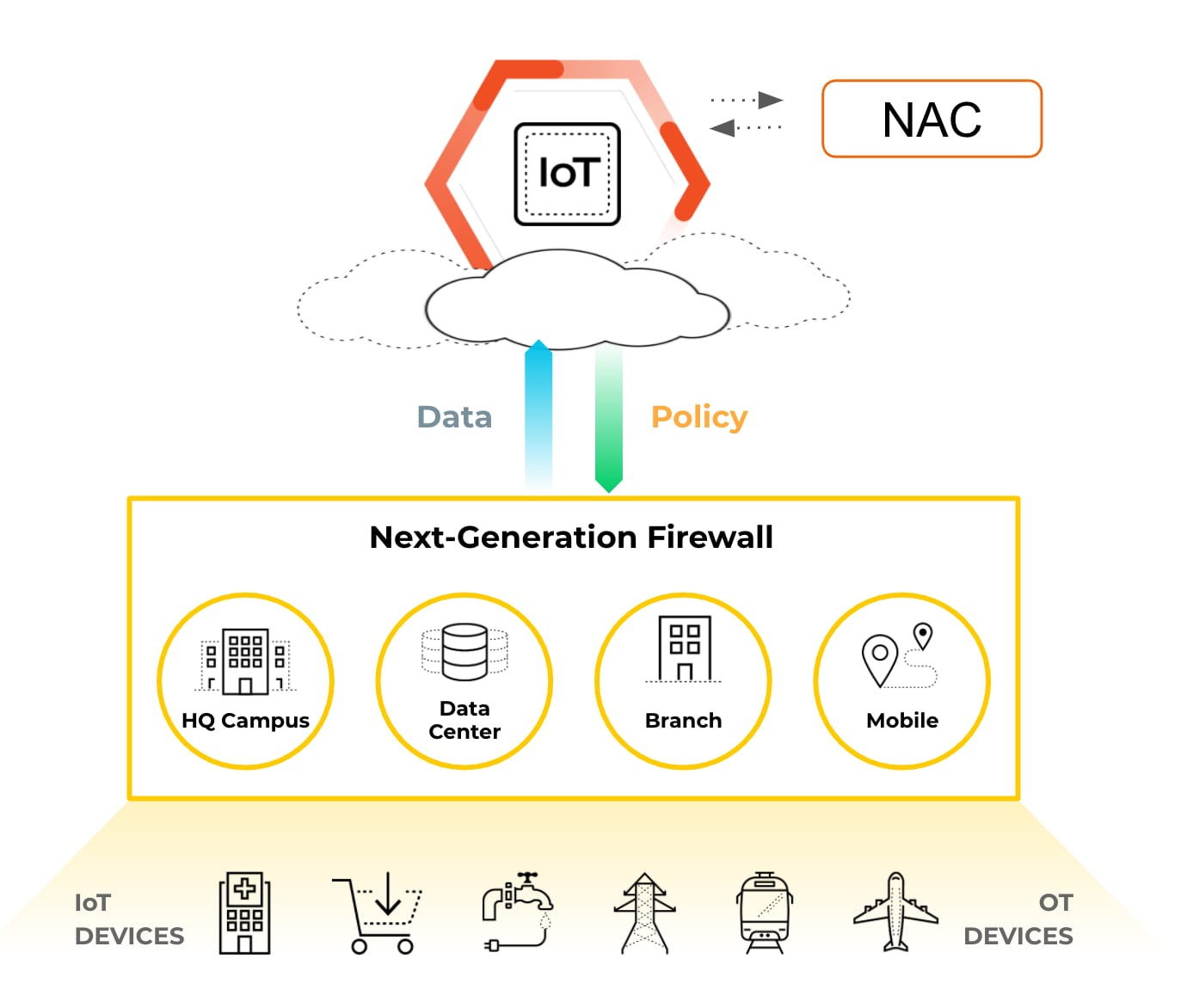

La mayoría de las organizaciones todavía confían en las soluciones tradicionales de visibilidad de la infraestructura para habilitar TI y la seguridad, un gran ejemplo de esto es el control de acceso a la red (NAC), que es bueno para crear perfiles de usuarios y dispositivos administrados para minimizar el riesgo de seguridad de la red, pero tiene una visibilidad limitada de los dispositivos de IoT y OT no administrados y no administrables. Dado que NAC utiliza la visibilidad como un habilitador para la aplicación, el descubrimiento, la identificación y el contexto precisos de todos los dispositivos, incluidos los dispositivos emergentes de IoT y OT, la visibilidad se vuelve crítica para asegurar que tu red esté segmentada correctamente y se controlen los riesgos de seguridad asociados.

Dadas estas macro tendencias, ¿Consideras que estás preparado para enfrentar el riesgo de los dispositivos no administrados? ¿Puedes segmentar tu red con confianza? ¿Tu equipo de seguridad obtiene detalles de los dispositivos para poder priorizar y tomar decisiones? ¿Estás detectando nuevos dispositivos a medida que se agregan a tu red? ¿Tu NAC aplica los controles correctos en los dispositivos correctos o todos los dispositivos son iguales?

Para responder a estas preguntas, es necesario que apliques las siguientes mejores prácticas de ciberseguridad fundamentales a los dispositivos, no solo a los usuarios, las aplicaciones y los datos.

- Tener visibilidad en todos los dispositivos (TI, IoT, OT) que se conectan a su red

- Segmentar y separar los diferentes tipos de dispositivos.

- Crear políticas granulares para limitar los dispositivos según su rol y función.

- Controlar el acceso del dispositivo a la red para limitar el riesgo.

Comienza a modernizar tu infraestructura y elimina puntos ciegos

Como se mencionó anteriormente, las soluciones NAC actuales no están diseñadas para descubrir dispositivos modernos que permitan establecer las mejores prácticas sugeridas; sin embargo, pueden ayudarte con la aplicación y la segmentación. El requisito previo para aplicar la segmentación es comprender la verdadera identidad y el comportamiento del dispositivo. Para esto, el aprendizaje automático (ML) y la inteligencia artificial (IA) se vuelven esenciales para identificar y perfilar dispositivos, incluso aquellos que no se conocían antes.

El ML / AI pueden ayudarte a identificar los dispositivos de forma rápida y precisa para comprender su comportamiento dando respuesta a la siguientes interrogante: qué, por qué y dónde intenta conectarse. Este análisis produce información precisa del dispositivo y recomienda políticas para hacer cumplir el control específico de ese dispositivo y su ubicación en tu red, informando a NAC y a los equipos de TI / seguridad para que tomen decisiones cuando llegue el momento. Por ejemplo, imagínate un escenario en el sector salud en el que el departamento clínico compra un generador de imágenes DICOM recientemente aprobado por la FDA. El equipo de seguridad utiliza la visibilidad que proporciona NAC para identificarlo solo como un "dispositivo HP", pero si cuentas con una visibilidad superior el mismo dispositivo HP se puede identificar como un generador de imágenes HP DICOM con lo que puedes ir un paso más allá y conocer con quién se está comunicando este dispositivo.

Con la solución de seguridad de IoT de Palo Alto Networks tu puedes complementar y mejorar las políticas y la implementación de NAC ya que te proporciona visibilidad y contexto adicionales en todos los dispositivos tradicionales de TI, IoT y OT.

El uso combinado de estas tecnologías avanzadas también resulta útil cuando un tipo de dispositivo se utiliza para múltiples propósitos. Un gran ejemplo son los iPads de Apple. Debido a que las personas y las organizaciones están ideando formas innovadoras de utilizar las iPads, por ejemplo, la industria minorista los está utilizando para rellenar formularios, como dispositivos de procesamiento de tarjetas de crédito de vanguardia o incluso para buscar datos de perfil de clientes. Incluso si un NAC identifica el dispositivo como un iPad de Apple, al no conocer el comportamiento podría colocar al dispositivo iPad en el segmento de red equivocado, lo que provocaría una interrupción en las transacciones del cliente. Afortunadamente con las redes de Palo Alto pueden mejorar las políticas de NAC ya que al compartir detalles extensos sobre el dispositivo iPad y su comportamiento, este puede segmentar el dispositivo con precisión sin causar interrupciones en el negocio.

Sin duda alguna la solución de seguridad de IoT de Palo Alto Networks es la única en el mercado actual que puede ayudarte a proteger todos los dispositivos de TI, IoT y OT en tu red, incluso a aquellos que son desconocidos, debido a que te proporciona la seguridad de IoT más completa de la industria al brindarte visibilidad, prevención y cumplimiento con ML en una sola plataforma.

Palo Alto Networks está revolucionando la industria de la seguridad de IoT al ofrecerte una solución holística de vanguardia y única, que es capaz de compartir de forma nativa la información de los dispositivos de TI, IoT y OT con tu NAC, y al ser una solución que se entrega desde la nube se puede implementar de forma muy sencilla en cualquier arquitectura, sensor o punto de cumplimiento en hardware, software y nube, lo que te proporciona nuevas innovaciones y técnicas de detección de amenazas sin impacto operativo, por lo que, proteger tu red con NAC de las amenazas de IoT es más sencillo que nunca con la ayuda de esta solución de seguridad.

>>Conoce más sobre el panorama de amenazas de IoT<<

Te invitamos a conocer una historia de terror dónde conocerás cómo hacerle frente a los desafíos y riesgos de seguridad en los dispositivos de IoT y OT. La cita es el Jueves 27 de Mayo a las 11am, aparta tu lugar y no te la pierdas.

Si necesitas más información, no tienes una estrategia para minimizar el riesgo de IoT/OT o quieres complementar la que ya tienes para cerrar los gaps existentes. ¡Habla con uno de nuestros especialistas!

Tags:

IoT, Palo Alto Networks, ransomware IoT, como evitar ataques en IoT, Superficie de ataque IoT, Prevención de ataques IoT, Transformación Digital, SEGURIDAD DISPOSITIVOS IOT, ASEGURAR DISPOSITIVOS IOT, Protección dispositivos IoT, Impacto IoT, Vulnerabilidades en IoT

14/05/21 14:06

-Jan-09-2024-04-07-29-1268-PM.png?width=520&height=294&name=BANNERS%20%20(1)-Jan-09-2024-04-07-29-1268-PM.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios