.png?width=709&height=304&name=BANNERS%20%20(12).png) Los ciberdelincuentes siempre presentan malware cada vez más sofisticado. El año pasado, por ejemplo, vio la aparición de un troyano bancario inusual llamado Fakecalls. Además de las funciones habituales de espionaje, tiene una interesante capacidad para "hablar" con la víctima bajo la apariencia de un empleado del banco.

Los ciberdelincuentes siempre presentan malware cada vez más sofisticado. El año pasado, por ejemplo, vio la aparición de un troyano bancario inusual llamado Fakecalls. Además de las funciones habituales de espionaje, tiene una interesante capacidad para "hablar" con la víctima bajo la apariencia de un empleado del banco.

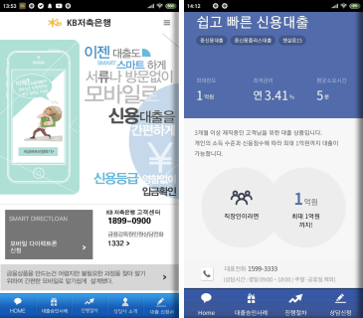

Fakecalls imita las aplicaciones móviles de los bancos coreanos más populares, entre ellos KB (Kookmin Bank) y KakaoBank. Curiosamente, además de los logotipos habituales, los creadores del troyano muestran en la pantalla de Fakecalls los números de soporte de los respectivos bancos. Estos números de teléfono parecen ser reales: el número 1599-3333, por ejemplo, se puede encontrar en la página principal del sitio web oficial de KakaoBank.

>> ¿Qué pasó en el ataque a la SEDENA y qué podemos aprender de este hackeo?<<

Si la víctima llama a la línea directa del banco, el troyano interrumpe discretamente la conexión y abre su propia pantalla de llamadas falsas en lugar de la aplicación de llamadas normal. La llamada parece ser normal, pero de hecho los atacantes ahora tienen el control.

Después de que se intercepta la llamada, hay dos escenarios posibles:

- En la primera, Fakecalls conecta directamente a la víctima con los ciberdelincuentes, ya que la app tiene permiso para realizar llamadas salientes.

- En el segundo, el troyano reproduce un audio pregrabado imitando el saludo estándar del banco.

A las órdenes de los atacantes, el malware puede encender el micrófono del teléfono de la víctima y enviar grabaciones desde él a su servidor, así como transmitir audio y video en secreto desde el teléfono en tiempo real.

Eso no es todo. ¿Recuerda los permisos que solicitó el troyano durante la instalación? Los ciberdelincuentes pueden usarlos para determinar la ubicación del dispositivo, copiar la lista de contactos o archivos (incluidas fotos y videos) del teléfono a su servidor y acceder al historial de llamadas y mensajes de texto.

Estos permisos permiten que el malware no solo espíe al usuario, sino que también controle su dispositivo hasta cierto punto, lo que le da al troyano la capacidad de desconectar las llamadas entrantes y eliminarlas del historial. Esto permite a los estafadores, entre otras cosas, bloquear y ocultar llamadas reales de los bancos.

¿Te guataría saber cómo puedes implementar estrategias de ciberseguridad que te ayuden a prevenir ataques cibernéticos? Consulta con nuestros expertos como puedes diseñar las técnicas de prptección adecuadas a tu ritmo de trabajo. Agenda una cita sin costo con nuestros profesionales.

Tags:

seguridad financiera, malware sector financiero, troyano, ataques sector financiero, Seguridad para financieros, riesgos ciberneticos en sector financiero, Fraude Financiero, Troyanos de Acceso Remoto, llamadas, troyano bancario, Fake, fakecalls, calls, El nuevo troyano

11/11/22 8:30

.png?width=709&height=304&name=BANNERS%20%20(13).png)

-Oct-12-2023-10-46-53-4594-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Oct-12-2023-10-46-53-4594-PM.png)

-4.png?width=520&height=294&name=BANNERS%20%20(1)-4.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios