A medida que Ransomware evoluciona encuentra nuevas formas de ser ejecutado de manera silenciosa y vovalex es la nueva variante que nos acecha pero, ¿qué hay detrás de este ransomware y cómo lo evitamos?

A medida que Ransomware evoluciona encuentra nuevas formas de ser ejecutado de manera silenciosa y vovalex es la nueva variante que nos acecha pero, ¿qué hay detrás de este ransomware y cómo lo evitamos?

¿Qué es Vovalex y qué significa su desarrollado en D?

Las ciberamenazas siguen su evolución y el ransomware no es la excepción. En esta ocasión nos encontramos con un malware que se hace pasar por un programa válido (por ejemplo, WinRAR o CCLeaner) que al intentar instalarlo puede causar el secuestro de la información.

El uso de este tipo de programas como WinRAR o CCleaner se ha vuelto común en el día a día de usuarios y administradores. Por lo cual, si el malware y su distribución por software pirata aumenta, podría significar una amenaza con mayor impacto a futuro.

Como ya sabes, el ransomware no es una amenaza nueva. Sin embargo, esta variante es diferente porque es el primer Ransomware desarrollado en D. Pero, ¿y qué tiene de relevante el hecho de estar desarrollado en D?

Lo que lo hace tan peculiar es que puede evadir mecanismos de protección como antimalware tradicionales, tal como menciona el investigador Vitali Kremez que junto al equipo de MalwareHunterTeam, documentó esta variante de ransomware antes de ser descubierta por alguien más.

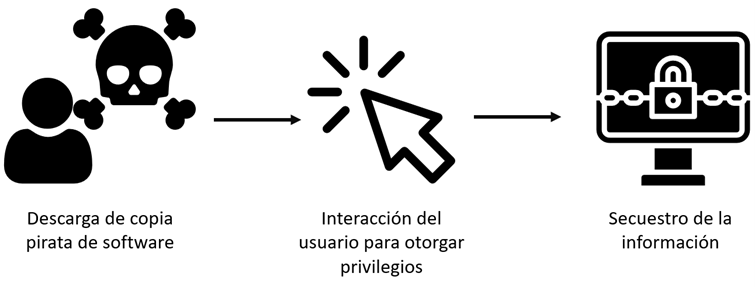

Recordemos que basta con un clic del usuario en un link malicioso para que el Ransomware haga lo suyo, secuestre la información y exiga una recompensa, en este caso el vector de ataque es la descarga de copia pirata de software.

¿Cómo se lleva a cabo la distribución de Ransomware Vovalex?

La distribución de Vovalex es a través de software pirata, como se muestra en artículo Vovalex is likely the first ransomware written in D publicado en el sitio de noticias y ayuda en tecnología Bleeping Computer, donde muestran cómo funciona con una copia de CCleaner infectada.

>>La muestra que ejecutamos y con la que te explicaremos paso a paso cómo funciona Vovalex, es un malware que se hace pasar por una instalación de WinRAR<<

La muestra a la que tuvimos acceso a través del proyecto MalwareBazaar, presenta una versión pirata de WinRAR. Al hacer el análisis en Virustotal, un sitio que proporciona análisis de archivos y páginas web, nos encontramos con que 48 de 71 motores detectan el malware. Aproximadamente el 68% de los motores detectan este tipo de malware; esto significa que en nuestro ambiente con el antimalware por defecto, se detendría la muestra ya que la mayoría de los motores identifican esta amenaza.

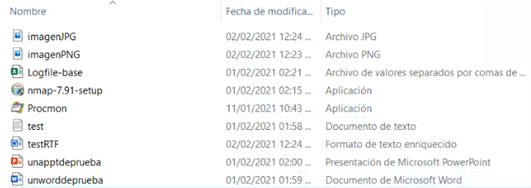

¿Pero qué hicimos antes? Se prepararon una serie de archivos víctima

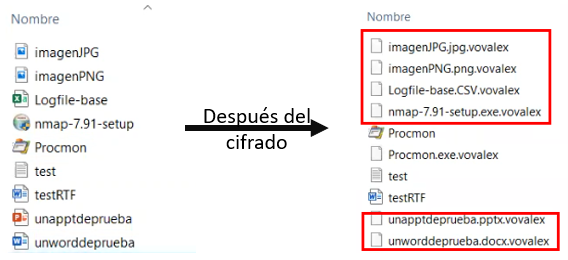

Previo a la ejecución del malware se prepararon una serie de archivos víctima con la finalidad de verificar el secuestro de la información en cada uno de los distintos tipos de archivos. Los archivos cuentan con las siguientes extensiones: .jpg, .png, .csv, .exe, .txt, .rtf, .ppt y .docx.

La muestra es un ejecutable y como se esperaba, vemos el icono de WinRAR:

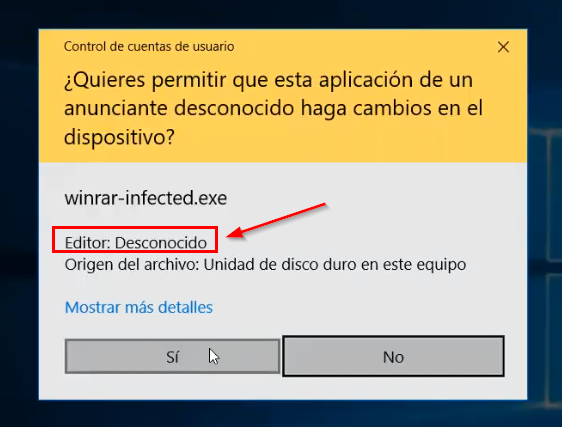

Al ejecutarlo nos solicitan permisos de ejecución para poder continuar con la instalación, así que los aceptaremos y veremos lo que sucede.

Hasta este punto, con la protección por defecto NO SE DETUVO la amenaza. Esto significa que, aunque la mayoría de los motores en Virustotal detectaban la amenaza, no funcionó para este caso.

Mientras tanto . . . se analizó la red para detectar comunicaciones adicionales.

En paralelo a la ejecución, se realizó un análisis a nivel de comunicaciones hacia Internet y no se detectó algún tipo de solicitud en red o de DNS que hiciera dependiente la ejecución del secuestro de información. Podemos concluir que todo el cifrado o secuestro de información no depende de una comunicación externa.

Regresemos al inicio, autorizando permisos.

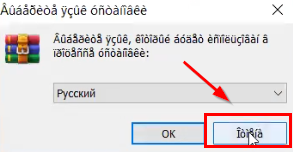

Una vez otorgados los permisos, el ejecutable inicia el setup de WinRAR para terminar la instalación del programa como si se tratara de una versión original del programa.

En este punto se ha iniciado un programa adicional, sin que el usuario lo perciba, a partir de la muestra ejecutada. ¡Es ahí donde comienza el secuestro de la información!

En el siguiente grafico se pueden observar cuales serían las ejecuciones derivadas a partir de winrar-infected[.]exe.

![Estas serían las ejecuciones derivadas a partir de winrar-infected[.]exe.](https://blog.smartekh.com/hs-fs/hubfs/vovalex6.png?width=884&name=vovalex6.png)

En nuestro caso detuvimos la instalación de WinRAR sin embargo, el proceso siguió corriendo ¿Qué significa esto? Que la amenaza ha comenzado acciones de cifrado de información.

Detenemos la instalación pero ¿ya es demasiado tarde?

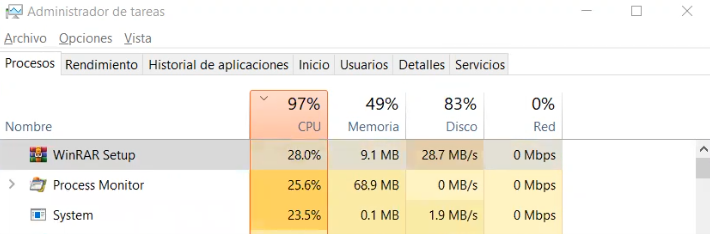

Las siguientes imágenes corresponden al momento posterior al cierre del programa y se puede observar que aún cerrado el setup de WinRAR el programa sigue corriendo. Además, tiene un alto consumo de recursos, como se puede verificar en el Administrador de Tareas.

También se observa que en Process Monitor se están ejecutando acciones de lectura y escritura sobre los archivos víctima que colocamos como prueba, lo que significa que se están modificando.

Además, comprobamos que el ejecutor de las acciones es nuestra muestra winrar-infected[.]exe.

![el ejecutor de las acciones es nuestra muestra winrar-infected[.]exe.](https://blog.smartekh.com/hs-fs/hubfs/vovalex8.png?width=721&name=vovalex8.png)

Archivos víctima con nuevas extensiones ¿Vovalex?

De los archivos víctima colocados en la carpeta de muestra se cifran las extensiones .jpg, .png, .csv, .exe, .ppt y .docx. Dichos archivos sufrieron un cambio en su extensión, agregando .vovalex.

Algo muy interesante es que los archivos con extensión .txt y .rtf no se cifraron.

El Bloc de Notas nos tiene un mensaje ¡Estás infectado por Ransomware!

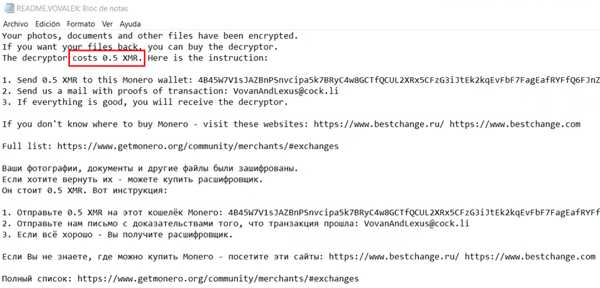

Después de 10 minutos ejecutando el malware, el proceso termina e inmediatamente se abre el Bloc de Notas donde se incluyen las siguientes instrucciones de rescate:

Para obtener el decryptor, se solicita realizar un pago de 0.5 MNR para recuperar la información, lo cual equivale a aprox. 74 USD.

Aquí los IOCs de esta ejecución.

Hashes SHA-256

772c627fc0b70e0454ff2e5464b9ee713a44a35298deba43f420e4fd21a0aeae (Torrent infectado)

e9ee500bcceeb9608800148f7c750e5d8676fb515f0decde33cc8b419f4e5b49 (WinRAR infectado)

a6861e9f9064561260ebdee002b50005aca934378c9f08768bd1bab139c2d396 (CCLeaner infectado)

¿Cómo nos podemos proteger de Ransomware Vovalex y otras variantes?

- Concientización y capacitación

Al elemento humano es siempre una buena inversión y esto cobrará mayor importancia en el esquema de trabajo remoto que se vive actualmente. - Mantener el software al día en cuanto a actualizaciones

Sabemos que las ventanas de mantenimiento suelen ser un dolor de cabeza, sin embargo te recomendamos tener el buen hábito de mantenerte al día con esto cerraras varios gaps. - Protección con Machine Learning e Inteligencia Artificial

Es importante contar con protección ante amenazas con base a comportamiento y uso de machine learning, ya que en casos como el presentado puede no existir la firma para la amenaza por algún vendor especifico, pero el comportamiento será identificado ya que el abrir un Notepad y ejecutar lectura/escritura de todos los archivos no es un comportamiento común. - Backups

Si todo falla, los respaldos podrán brindarnos una opción adicional. La recomendación aquí es mantener tus respaldos bajo el esquema 3,2, 1. - Gestión de privilegios en equipos de cómputo

Al controlar los privilegios de las aplicaciones en las PCs podemos evitar que las mismas realicen acciones que pueden impactar a los equipos, cómo es el cifrado de datos.

¡TIP! Lleva a cabo una estrategia de prevención para Ransomware para minimizar riesgos

Llevar cabo estas buenas prácticas te ayudará a minimizar la superficie de ataque por Ransomware, incluso servirá para evitar infecciones por otro tipo de ataques. Si crees que con los controles y configuraciones que tienes actualmente estas cubierto, completar un análisis sobre tu postura de seguridad te ayudará a identificar y evaluar los componentes de riesgo en la infraestructura de la organización con respecto a los procesos de negocio, el factor humano y el uso de tecnologías.

Tags:

PrevencionRansomware, ransomware variantes, tips importantes para protegerte de ransomware, CCleaner, descarga maliciosa, vovalex, ransomware en d, winrar-2.png?width=120&height=120&name=revised%20(7)-2.png)

5/02/21 13:28

.png?width=520&height=294&name=Robo%20de%20Identidad%20(8).png)

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

.png?width=520&height=294&name=BANNERS%20%20(26).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios