Conoce la historia de Alex, un analista de seguridad en la nube (parte del equipo de SecOps) en una institución financiera, que tiene la tarea de garantizar que los entornos en la nube que su organización tiene con varios proveedores de servicios sean seguros.

Conoce la historia de Alex, un analista de seguridad en la nube (parte del equipo de SecOps) en una institución financiera, que tiene la tarea de garantizar que los entornos en la nube que su organización tiene con varios proveedores de servicios sean seguros.

En su blog "How to Set Up Prisma Cloud Threat Detection in 6 Steps" Rachel Deng, la Product Manager de Cloud Security en Palo Alto Networks, nos habla sobre cómo puedes configurar Prisma Cloud Threat Detection en 6 pasos a través de la historia de Alex, el analista de seguridad en nube que cómo tú, desea mejorar la seguridad en los entornos de nube de su empresa.

>>Conoce los 6 pasos que Alex siguió para configurar Prisma Cloud Threat Detection<<

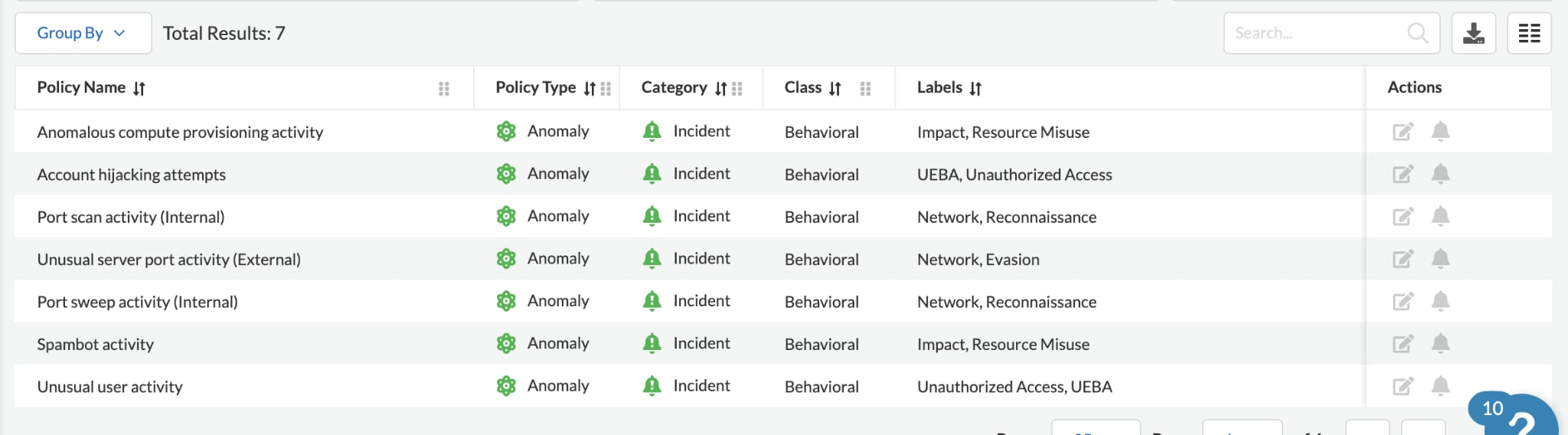

- PASO 1. Activar las políticas de anomalías adecuadas.

La institución para la que trabaja Alex sigue la Matriz MITRE ATT & CK ™ para la nube (IaaS) ampliamente adoptada como el principio rector de su estrategia de detección de amenazas. Afortunadamente, las capacidades de detección de amenazas de Prisma Cloud están asignadas a la matriz MITRE ATT & CK , lo que hace que Alex habilite las políticas específicas sin problemas:

| MITRE ATT & CK para tácticas en la nube | Políticas de anomalías de Prisma Cloud | Detalles |

| Descubrimiento | Actividad de escaneo de puertos

Actividad de barrido de puertos |

A través de actividades de escaneo / barrido de puertos, los adversarios pueden descubrir vulnerabilidades asociadas con los servicios en ejecución. |

| Acceso a credenciales | Errores excesivos de inicio de sesión

Intentos de secuestro de cuenta |

El trabajo remoto aumenta los riesgos de credenciales comprometidas y amenazas internas. Estas políticas ayudarán a Alex a detectar las anomalías. |

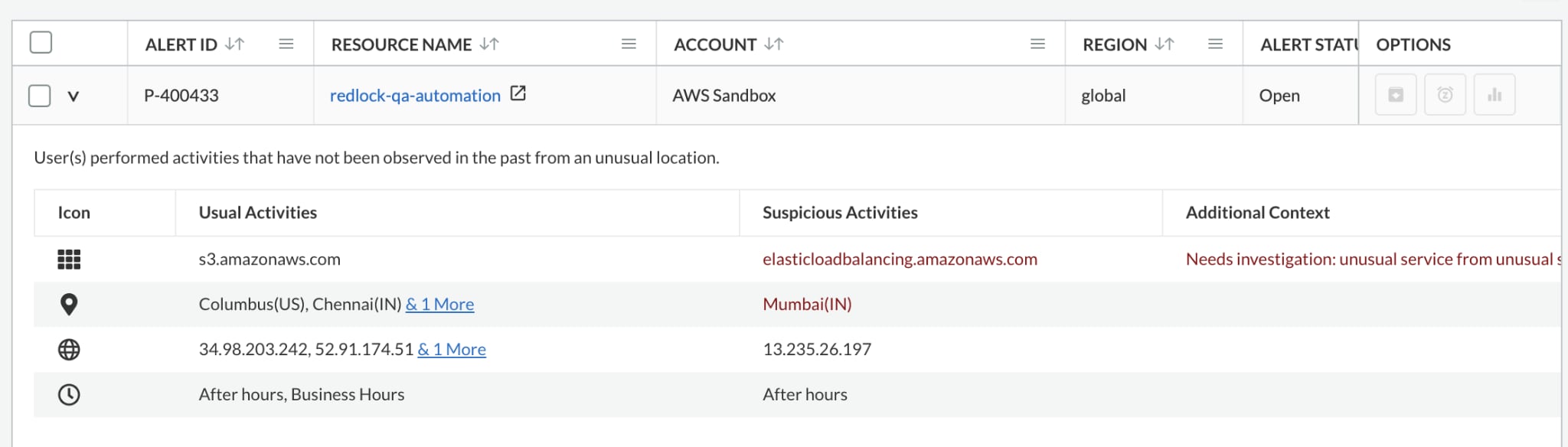

| Persistencia | Actividad inusual del usuario | Una vez que un adversario obtiene acceso, ya sea debido a amenazas internas o al compromiso de la cuenta, puede participar en actividades diferentes a las de los usuarios habituales, como acceder a diferentes tipos de servicios en la nube o acceder desde una ubicación inusual. |

| Evasión de defensa | Actividad de ransomware

Actividad del descargador Actividad del troyano de acceso remoto |

Los adversarios pueden intentar evitar la detección después de obtener credenciales y / o aprovechar y abusar de los procesos confiables para ocultar y enmascarar su malware. |

| Impacto | Aprovisionamiento informático anómalo | Con el aumento de las criptomonedas, el cryptojacking sigue siendo un negocio lucrativo para los adversarios. |

| Exfiltración | Actividad de puerta trasera

Actividad de gusanos |

Los adversarios pueden exfiltrar datos transfiriendo grandes cantidades de datos utilizando protocolos que se usan comúnmente dentro de un entorno de nube, como HTTP, HTTPS, FTP, etc. |

Políticas basadas en anomalías en Prisma Cloud

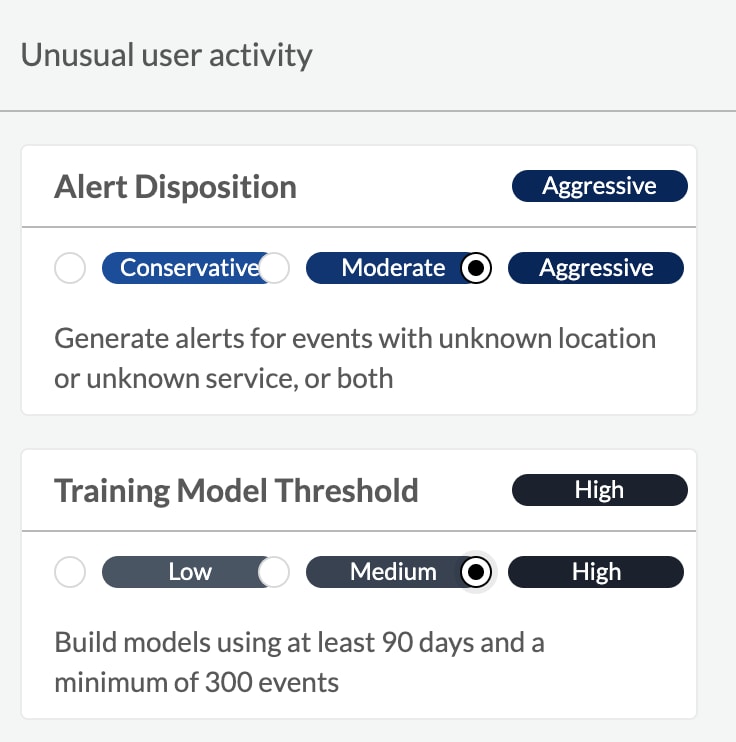

- Paso 2. Configurar los ajustes de detección de amenazas

Como la mayoría de los equipos de seguridad, Alex tiene una capacidad limitada para administrar alertas. Necesita la capacidad de lograr el equilibrio adecuado entre falsos positivos y falsos negativos para que se detecten las amenazas más críticas sin abrumar a su equipo con demasiadas alertas. Prisma Cloud le brinda ese fino nivel de control en el que puede optimizar dos aspectos diferentes de la detección de amenazas:

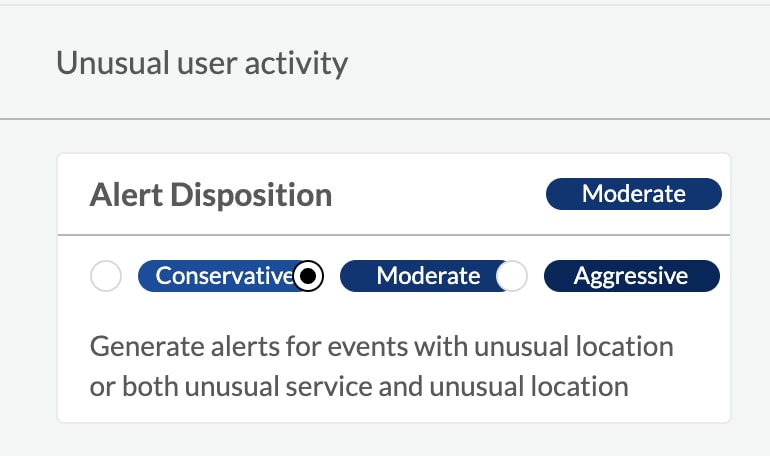

- Disposición de alertas: modificar el nivel de gravedad de las alertas que notificarán según la preferencia de Alex y su equipo.

- Umbral de entrenamiento: esto le permite a Alex elegir cuánto tiempo y cuántos eventos aprenderán los modelos de aprendizaje automático (ML) de detección de amenazas de Prisma Cloud antes de generar alertas. Cuanto más se necesite, más aprenderá el modelo de AA sobre el entorno y generará menos falsos positivos.

Tomemos, por ejemplo, la política de Actividad inusual del usuario. Alex elige "Agresivo: generar alertas para eventos con ubicación desconocida o servicio desconocido, o ambos" para Disposición de alertas porque la organización tiene estrictas barreras de seguridad para sus usuarios y necesitan detectar cualquier actividad de usuario que parezca remotamente sospechosa. Por otro lado, elige "Alto: modelos de compilación utilizando al menos 90 días y un mínimo de 300 eventos" para el umbral del modelo de entrenamiento porque les gustaría que el modelo de aprendizaje automático aprenda más sobre el comportamiento normal de los usuarios antes de que comience a generar alertas para minimizar el número de falsos positivos.

Configuración de actividad inusual del usuario en Prisma Cloud

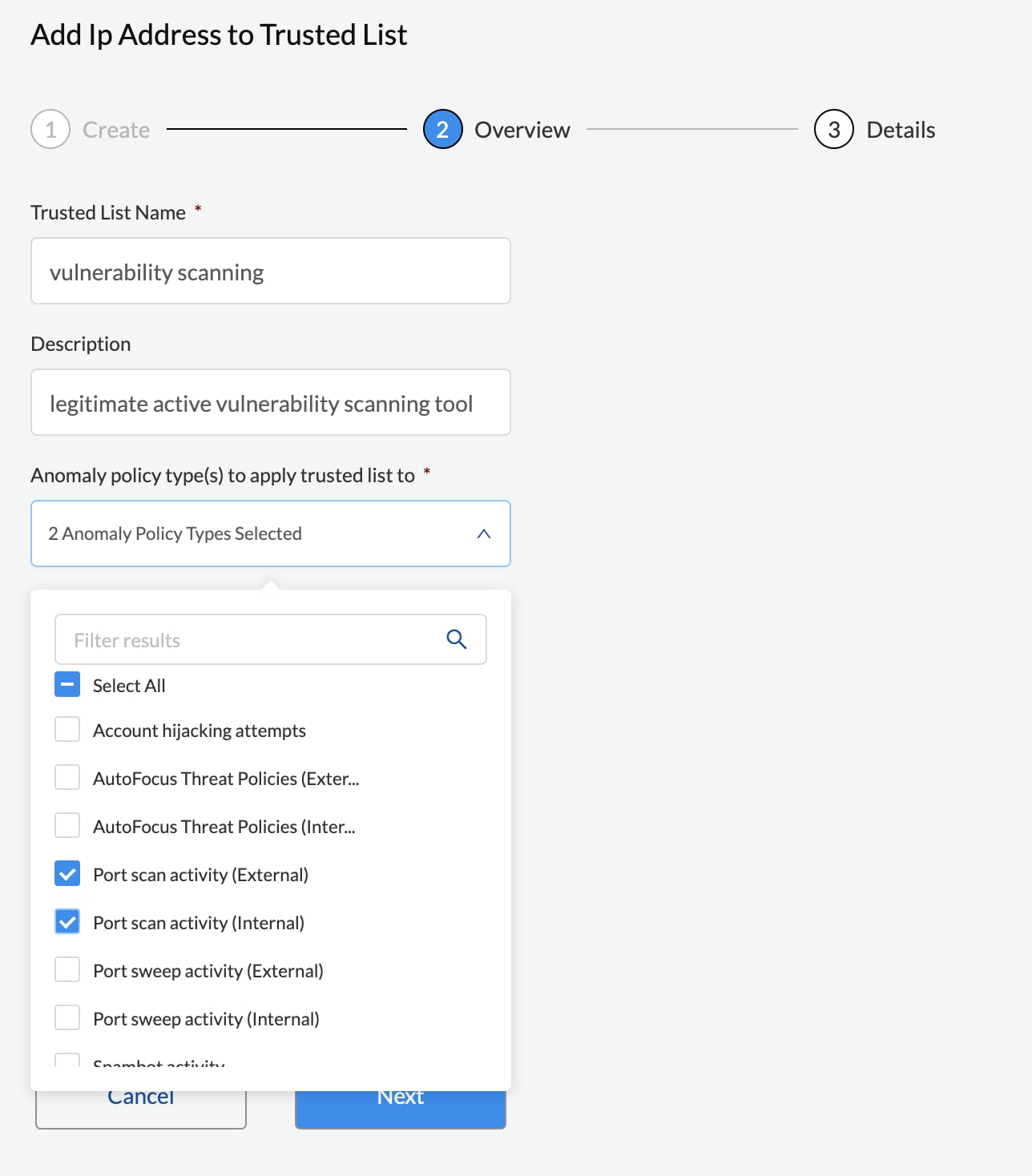

- Paso 3. Crear una lista de confianza para evitar alertas sobre comportamientos legítimos

Algunos comportamientos legítimos pueden activar alertas de anomalías, como el análisis de vulnerabilidades o las herramientas PenTest. Alex agrega las direcciones IP que utilizan para la herramienta de escaneo de vulnerabilidades para la auditoría de seguridad interna a una nueva Lista de confianza para evitar que tales actividades generen alertas de seguridad.

Agregar a la lista de confianza en Prisma Cloud

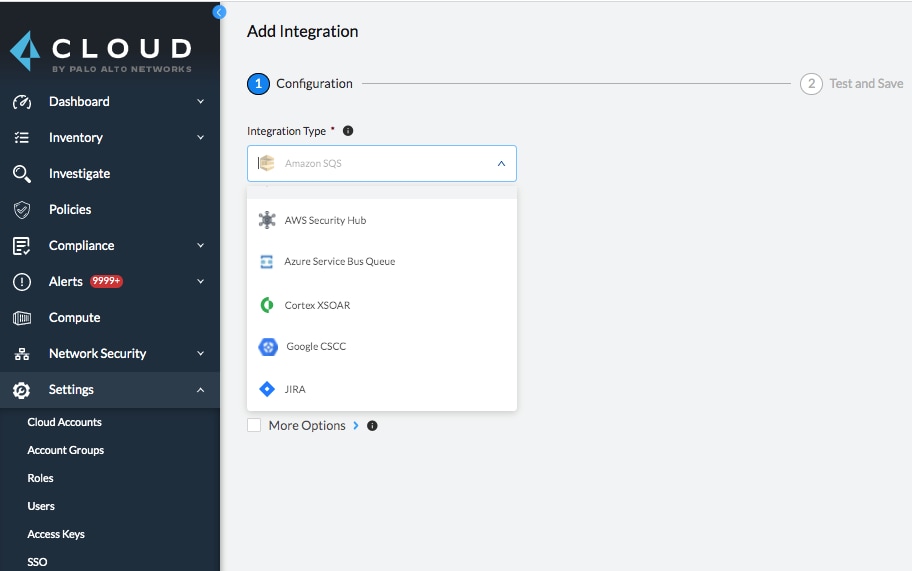

- Paso 4. Enrutar alertas a los equipos y canales adecuados

El equipo de SecOps tiene diferentes miembros asignados para encargarse de las alertas de amenazas para diferentes unidades de negocio. Alex crea una regla de alerta para enviarse a sí mismo alertas relacionadas con el grupo de cuentas que administra el equipo de la aplicación de banca móvil, y crea otra regla de alerta para enviar a su equipo alertas relacionadas con el grupo de cuentas que administra la aplicación de negociación de acciones.

Algunos equipos de ingeniería prefieren monitorear todas las alertas en su plataforma de terceros existente, como Splunk. Alex se adapta a sus necesidades y configura integraciones externas en Prisma Cloud para esas herramientas de terceros.

Agregar integraciones de terceros

- Paso 5. Personalizar aún más los ajustes de configuración

Después de un tiempo, a Alex y su equipo les gustaría priorizar y centrarse en las alertas de mayor gravedad para la actividad inusual del usuario, por lo que Alex reduce el umbral de disposición de alertas a "Conservador: generar alertas para eventos con una ubicación inusual o un servicio inusual y una ubicación inusual", por lo que solo generará alertas sobre los problemas más graves.

Cambia fácilmente las preferencias de alerta de actividad inusual en Prisma Cloud

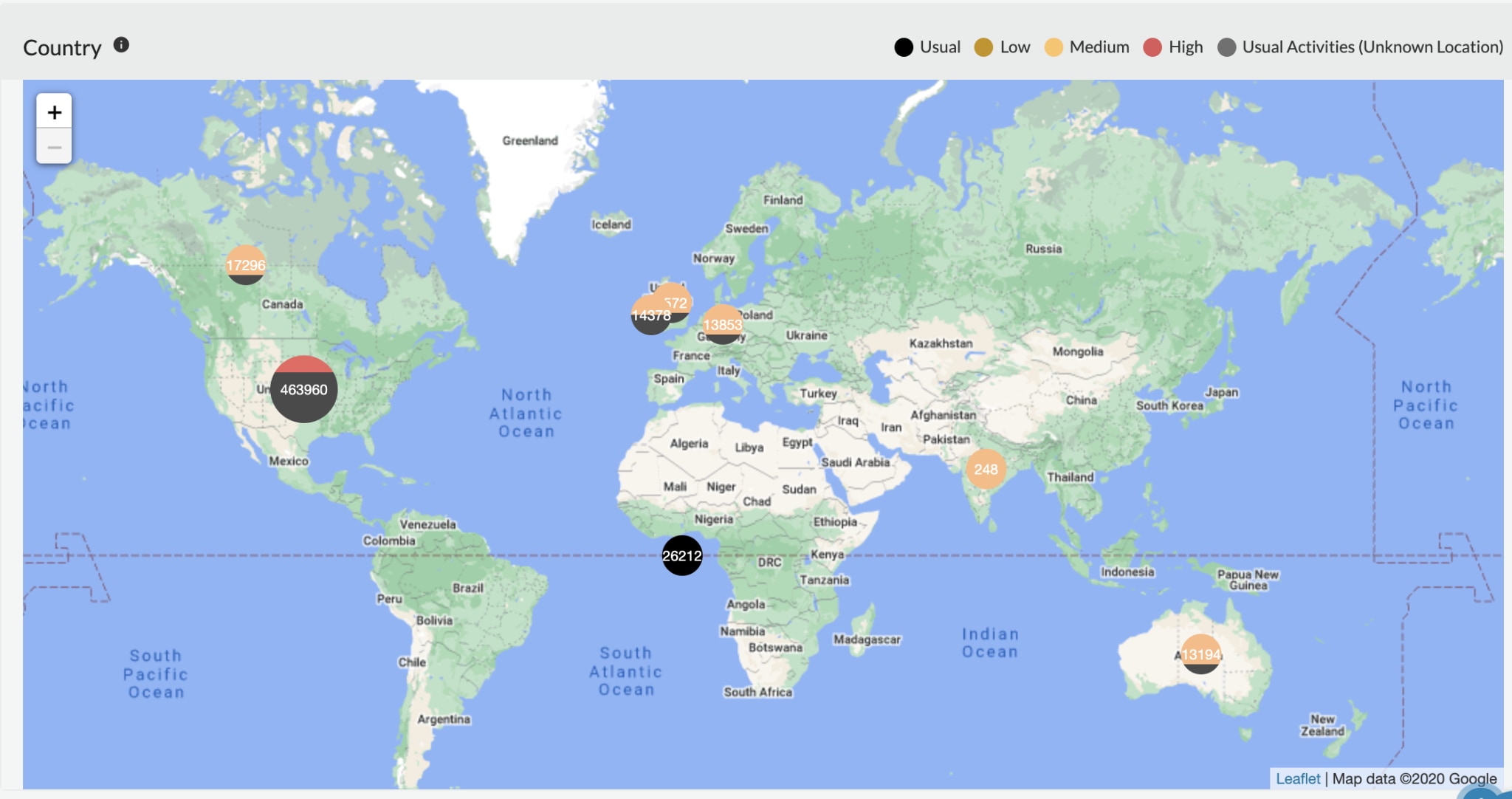

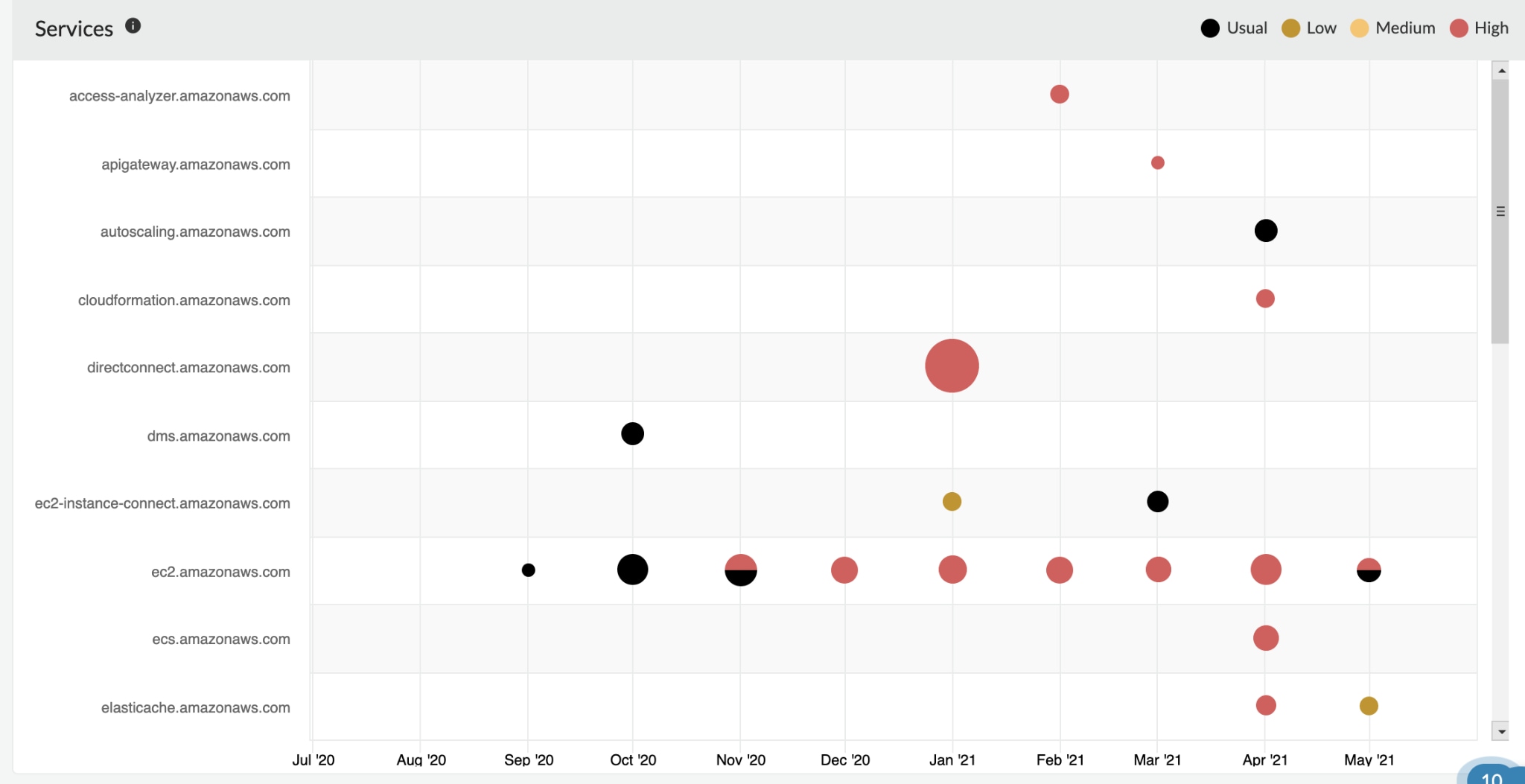

- Paso 6. Investigación de alertas

Con Prisma Cloud, así como lo hizo Alex y su equipo tú también puedes monitorear e investigar continuamente cada alerta de detección de amenazas como la descrita, así como ajustar la Disposición de alertas, el Umbral de entrenamiento y las Listas de confianza para que puedas optimizar aún más la eficacia de la detección y minimizar los falsos positivos y falsos negativos.

Palo Alto Networks y Grupo Smartekh te invitan a unirte al Captura the Flag edición exclusiva PRISMA CLOUD, dónde competirás contra oponentes para identificar problemas de seguridad en un entorno de nube pública y capturarás todos los territorios que puedas para demostrar que eres el mejor analista de seguridad en la nube.

La cita es el Jueves 10 de junio a las 10am, regístrate y pon a prueba tus habilidades para combatir futuras amenazas de la Nube pública con la ayuda de tu principal arma "PRISMA CLOUD" que será la clave para identificar los retos en este gran desafío.

Si necesitas más información o no tienes una estrategia para minimizar el riesgo de IoT/OT o quieres complementar la que ya tienes para cerrar los gaps existentes. ¡Habla con uno de nuestros especialistas!

Tags:

Palo Alto Networks, cloud computing security, Viaje a la Nube, aumentar seguridad en nube, cloud security, una nube segura, Prisma Cloud 2.0

3/06/21 14:07

.png?width=520&height=294&name=Portada%20Blog%20(12).png)

-May-23-2025-10-25-00-0746-PM.png?width=520&height=294&name=BANNERS%20%20(2)-May-23-2025-10-25-00-0746-PM.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios