.png?width=700&name=LA%20SERIE%20(4).png)

¿Qué control de seguridad tienes implementado en el storage de Nube?

¿Qué control de seguridad tienes implementado en el storage de Nube?

Parece una pregunta sencilla y, sin embargo, pone nervioso a más de un Líder de Seguridad. Te imaginas que pasaría si tu fueras uno de esos líderes de seguridad y un día te hacen esta pregunta.

¿Sabrías que responder? Supongamos que no sabes si tienes algún control de seguridad, y preguntas el porqué de la duda. El equipo de Cloud comenta que no se puede desplegar información en las páginas de la compañía y no se pueden leer ciertos archivos de respaldos… solicitas evidencia, y ¡PUM! todo parece indicar un secuestro de información.

Evitar esta situación es una misión que debemos buscar todos los equipos de seguridad, por eso hoy vamos a compartir contigo la forma y las herramientas que podemos usar para identificar este riesgo y actuar en consecuencia, con el fin de disminuir la probabilidad de que nuestra organización sea afectada.

#001 Buckets en AWS: Aprovechando los errores de configuración de S3 en AWS

Nivel: Principiantes Tipo: Offensive Security Estrategia: Cloud Security Anfitrión: Christopher Coquis

Atacando un Bucket S3

S3 es la forma en que Amazon Web Services llama a su servicio de almacenamiento en nube. S3 significa Simple Storage Service. Este servicio es usando de manera muy popular, lo cual lo hace un objetivo viable para los actores maliciosos.

En esta entrada trataremos de comunicar como pueden evaluar sus entornos de nube, en específico de S3 y detectar alguna brecha de seguridad.

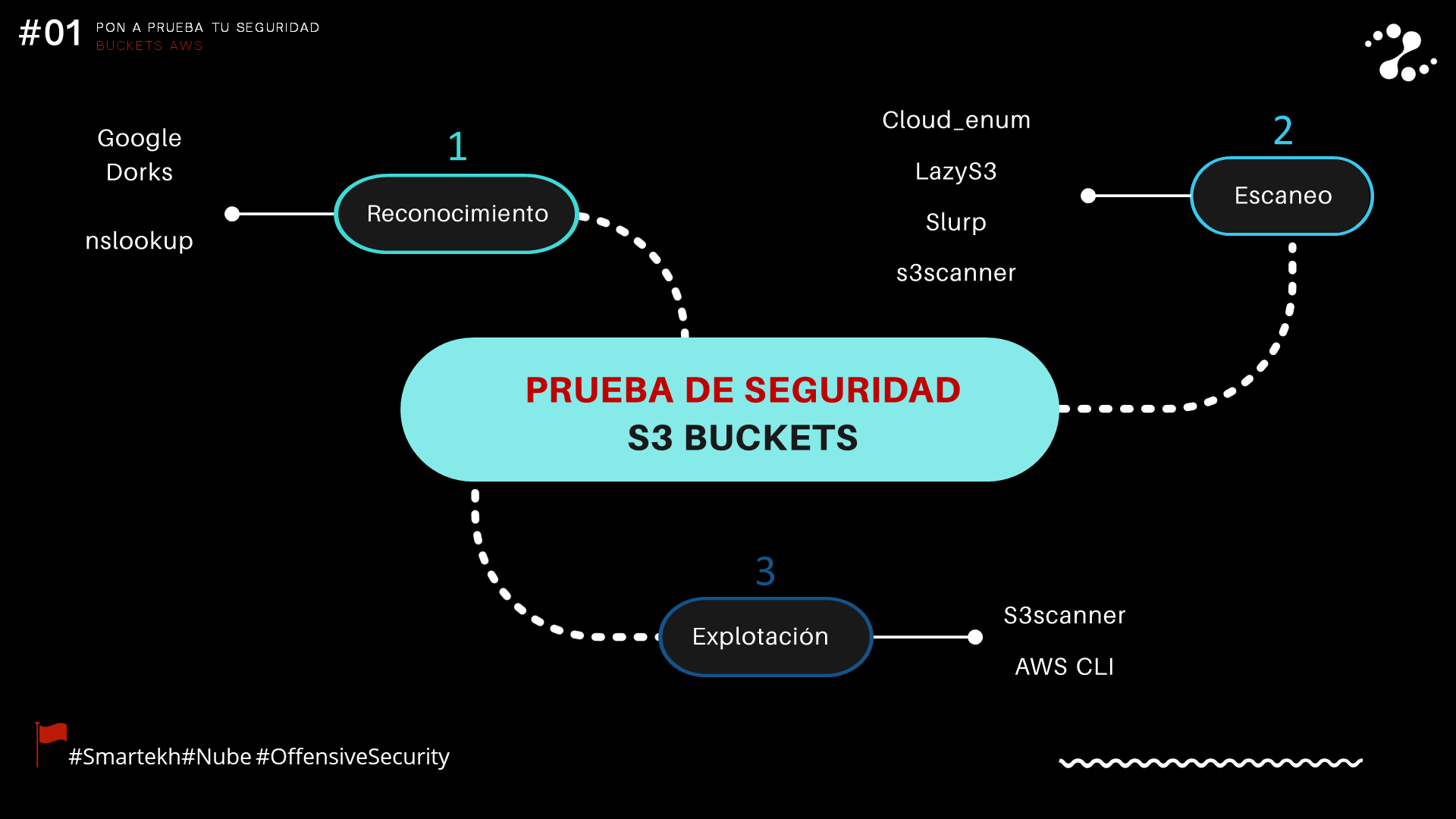

Para ello nos guiaremos por la Figura 1. Donde tenemos tres puntos importantes: Reconocimiento, Escaneo y Explotación.

Figura 1. Pasos de ataque.

Actualmente el uso de Storage en Cloud se ha vuelto algo común y extendido entre los que somos clientes de algún Cloud Provider. Sin embargo, estos servicios requieren nuestra atención en temas de seguridad y así evitar exponernos a riesgos.

¿Cómo podría un atacante explotar errores de configuración en nuestros storage?

Vamos a explorar un escenario juntos con @ChristopherCoquis

En esta entrada el estelar es #BucketsS3 en AWS:

00:00 - Intro

00:13 - ¿Cómo podría un atacante explotar errores de configuración en nuestros storage?

00:34 - Prueba de Seguridad S3 Bucket.

02:23 - Simulación de ciberataque al Bucket S3 de la compañía Vulnerable.

06:31 - Conoce cómo están configurados los niveles de acceso con AWS CLI.

07:38 - Simulación explotación de vulnerabilidades de un Bucket S3.

09:22 - Conclusión.

1) RECONOCIMIENTO.

El atacante busca información para aprender sobre la gente, la cultura y la infraestructura tecnológica del objetivo.

Herramientas:Buscadores web

site: s3.amazonaws.com <nombre-del-sitio.com>

Nslookup

Nslookup < nombre-del-sitio >.s3.amazonaws-com

2) ESCANEO

Con la información recolectada en la fase de reconocimiento, el atacante busca aprender más del objetivo y entender el ambiente a través de la interacción con la infraestructura.

Herramientas:

cloud_enum

./cloud_enum.py -k <nombre-del-sitio> -k <nombre-del-sitio.com>

Lazys3

ruby lazys3.rb <nombre-del-sitio>

Slurp

./slurp keyword -p permutations.json -t <nombre-del-sitio>

S3Scanner

s3scanner --threads 8 scan --buckets-file ./<nombre-de-bucket.txt>

3) EXPLOTACIÓN

En este caso, el atacante busca tomar ventaja de alguna vulnerabilidad a través de código o alguna técnica para lograr su objetivo final: como puede ser extraer información valiosa.

Herramientas:

s3scanner

s3scanner dump --bucket <bucket-a-descargar>

aws cli

Enlistar: aws s3 ls s3://<nombre-del-bucket>

Cargar: aws s3 cp <archive> s3://<nombre-del-bucket>/<archivo>

Eliminar: aws s3 rm s3://<nombre-del-bucket>/<archivo>

Descargar: aws s3 sync s3://<nombre-del-bucket> <path-local>

Revisar permisos de acceso publico: aws s3api get-public-access-block –bucket <nombre-del-bucket>

Sigue la serie #ponapruebatuseguridad

Pon a prueba tu seguridad es una serie de videos en los que te mostraremos tips, tácticas y herramientas que te ayudarán a descubrir vulnerabilidades, identificar comportamientos anómalos, detectar malas configuraciones, entre muchos otros temas más. ¿Para qué? Para que pongas a prueba tu seguridad, identifiques gaps de seguridad, tomes acción y minimices la superficie de ataque al mismo tiempo que fortaleces tu entorno.

Y recuerda: “el contenido de estas estradas es 100% educativo". Asegúrate de realizar las prácticas respaldándote con un back up. Finalmente, el objetivo principal es aprender juntos de ciberseguridad.

Si esta información te resultó útil y quieres conocer más acerca de cómo identificar gaps de seguridad en tu infraestructura de nube, suscríbete a nuestro canal de YouTube o bien agenda una sesión con nuestro equipo especialista de Nube para que te ayuden con tu estrategia de seguridad.

Tags:

AWS, Desafios AWS, minimizar la superficie de ataque, CTFSmartekh, cloud security, red team, offensive security, seguridad en aws, errores configuracion nube, seguridad nube, cloudwars, christopher coquis, configuraciones aws, Pon a prueba tu seguridad, step by step, red flags

17/02/22 10:58

.png?width=714&name=LA%20SERIE%20(1).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios