Actualmente surgen dos conceptos interesantes en cuanto a movilidad y la necesidad de su uso para acceso a información/datos y aplicaciones críticas para las organizaciones. Uno es la

Actualmente surgen dos conceptos interesantes en cuanto a movilidad y la necesidad de su uso para acceso a información/datos y aplicaciones críticas para las organizaciones. Uno es la

consumerización que es el de transferir los comportamientos, hábitos, medios de comunicación, dispositivos y aplicaciones utilizados por un consumidor primero de manera personal hacia el sector empresarial, y por otro lado la implementación de políticas de

BYOD (Bring Your Own Device), que permite a los empleados el uso de dispositivos móviles como son: smartphones y tablets de uso privado para acceder a la red corporativa y redes sociales utilizadas cómo herramientas empresariales. La Consumerización ofrece una serie de ventajas para las empresas, entre ellas:

- Incremento de la productividad de los empleados, siempre y cuando exista un control y visibilidad de las aplicaciones y su contenido, empleadas por los usuarios.

- Mejor comunicación y ambientes de colaboración entre socios de negocio, proveedores, clientes, entre los mismos empleados.

- Flexibilidad de comunicación anytime y anywhere.

- Continuidad de negocio en aquellos casos en que la laptop o PC del usuario no esté disponible.

Sin embargo, existen una serie de retos a los cuáles se enfrenta el área de TI en las organizaciones:

- Visibilidad y control sobre la información a la que se tiene acceso y aplicaciones: ¿cuántos dispositivos móviles están accediendo a la red?¿qué acciones se están tomando frente a dispositivos que violan la normatividad o con SO’s modifcados (jailbreaking)?

- Protección de datos sensibles, sobretodo en caso de robo o extravío. ¿cómo se asegura que la información de los dispositivos esté encriptada y protegida con contraseña?¿Tiene mecanismos de bloqueo o eliminación de información en caso de robo o extravío de dichos dispositivos móviles?¿cómo asegura que los empleados no están sincronizando o almacenando la información crítica del negocio en aplicaciones o en la “nube” que están fuera de la administración de TI?

- Protección contra amenazas. ¿Cómo protege/detecta cuando los usuarios están descargando aplicaciones potencialmente maliciosas?

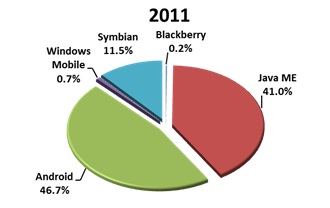

Con relación a éste último punto en el 2011 hubo un crecimiento inminente del 155% a comparación del año anterior en el número de amenazas en dispositivos móviles, particularmente sobre la plataforma de Google Android, que se ha convertido en el blanco de ataque para los cibercriminales debido a la popularidad de la plataforma en los últimos años y al modelo abierto para el desarrollo y compra de aplicaciones de terceros, a comparación de Apple iOS cuyo modelo es más estricto y su plataforma cerrada, sin embargo esto no significa que sea el más seguro, si consideramos que actualmente los usuarios realizan el “jailbreack” de dichos dispositivos removiendo ciertas limitaciones del SO, haciendo susceptible a los mismos a descarga de aplicaciones potencialmente maliciosas; adicional a que Apple no ha proporcionado a los desarrolladores de las herramientas necesarias para crear soluciones de seguridad a nivel de dispositivo móvil (end-point). Actualmente, el malware en dispositivos móviles se esconde bajo una aplicación que tiene la habilidad de capturar y transferir datos del usuario e inclusive de la organización sin el consentimiento del mismo. Estos datos recolectados pueden ser utilizados con fines de lucro por parte del atacante, pudiendo producirse en pérdidas financieras para las empresas e invasión de la privacidad del propietario del dispositivo. Es aquí donde entonces, surge la pregunta ¿qué hacer para aprovechar los beneficios que trae consigo la consumerización para el negocio, sin dejar a un lado la protección y seguridad de la información crítica del mismo? El primer paso consiste es

Con relación a éste último punto en el 2011 hubo un crecimiento inminente del 155% a comparación del año anterior en el número de amenazas en dispositivos móviles, particularmente sobre la plataforma de Google Android, que se ha convertido en el blanco de ataque para los cibercriminales debido a la popularidad de la plataforma en los últimos años y al modelo abierto para el desarrollo y compra de aplicaciones de terceros, a comparación de Apple iOS cuyo modelo es más estricto y su plataforma cerrada, sin embargo esto no significa que sea el más seguro, si consideramos que actualmente los usuarios realizan el “jailbreack” de dichos dispositivos removiendo ciertas limitaciones del SO, haciendo susceptible a los mismos a descarga de aplicaciones potencialmente maliciosas; adicional a que Apple no ha proporcionado a los desarrolladores de las herramientas necesarias para crear soluciones de seguridad a nivel de dispositivo móvil (end-point). Actualmente, el malware en dispositivos móviles se esconde bajo una aplicación que tiene la habilidad de capturar y transferir datos del usuario e inclusive de la organización sin el consentimiento del mismo. Estos datos recolectados pueden ser utilizados con fines de lucro por parte del atacante, pudiendo producirse en pérdidas financieras para las empresas e invasión de la privacidad del propietario del dispositivo. Es aquí donde entonces, surge la pregunta ¿qué hacer para aprovechar los beneficios que trae consigo la consumerización para el negocio, sin dejar a un lado la protección y seguridad de la información crítica del mismo? El primer paso consiste es

conocer la experiencia de los usuarios: cuáles son sus dispositivos y aplicaciones preferidas, en este sentido identificar cuáles son aquellas que son útiles para sus actividades laborales. El segundo paso es desarrollar

políticas flexibles que permitan el uso y control de dispositivos y aplicaciones; definir que aplicaciones están relacionadas 100% con el negocio (correo electrónico, acceso a intranet, CRM, etc), aplicaciones tolerables y las que son responsabilidad total del usuario. El último paso es implementar una solución

para gestionar y proteger la tecnología de dispositivos móviles y sus datos en la empresa y fuera de ella tanto a nivel end-point, en el perímetro y en la nube, frente a malware y otro tipo de amenazas (robo y extravío de dispositivos móviles y por lo tanto de información). Autor: Jazmín Ortíz

Consultor técnico Seguridad en Networking (jortiz@smartekh.com)

30/03/12 11:08

.png?width=520&height=294&name=Portada%20Blog%20(10).png)

.png?width=520&height=294&name=BANNERS%20%20(43).png)

-1.png?width=520&height=294&name=BANNERS%20%20(5)-1.png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios