Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

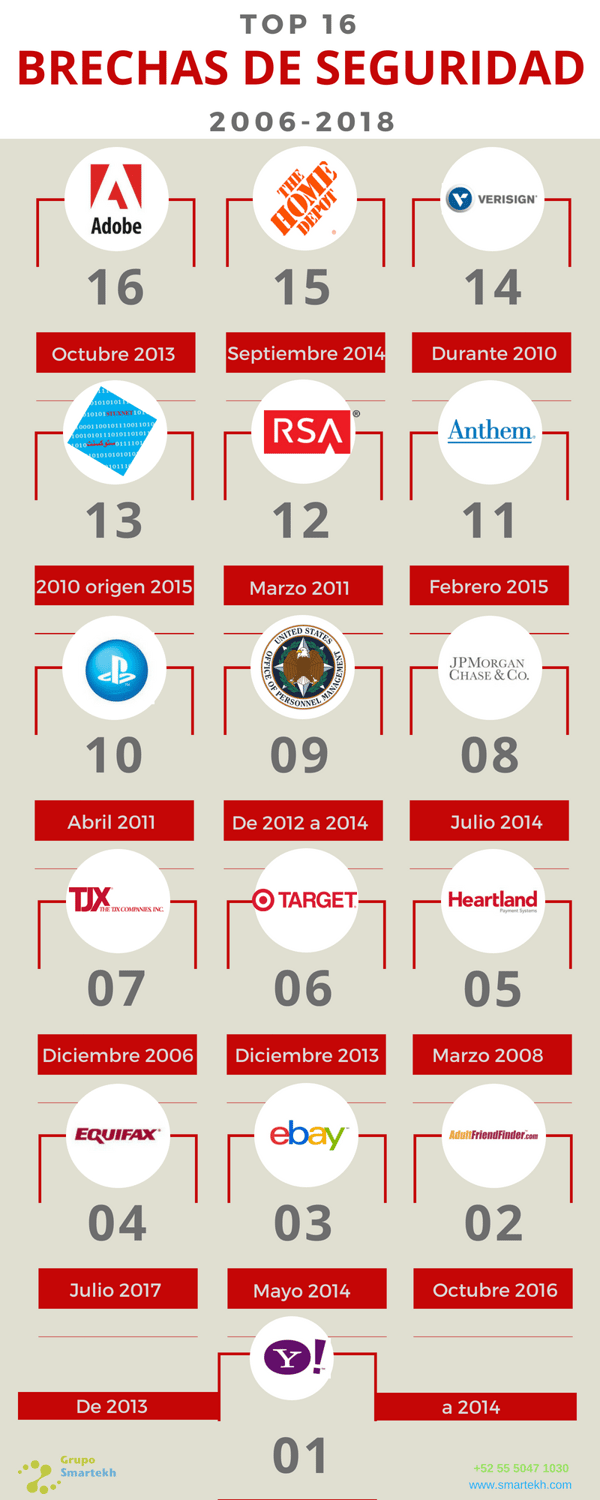

Esta es nuestra siguiente entrada para presentar los 16 casos más impactantes donde el aprovechamiento de brechas de seguridad es el estelar, en los últimos 12 años, de 2006 a la fecha.

En este post, nos enfocaremos en la Brecha de Seguridad #09 que afectó directamente a la oficina de Administración de Personal de los Estados Unidos (OPM).

El nivel de impacto es crucial para los estadounidenses, pues los cibercriminales extrajeron información personal de 22 millones de empleados federales y exempleados.

En 2015 cuando Barak Obama estaba a cargo de la presidencia de EEUU, se anunció un ataque de piratas informáticos contra la agencia gubernamental que recopila la información personal de los trabajadores federales (OPM).

Dejando al descubierto los datos de al menos 22 millones de empleados, exempleados y contratistas, de acuerdo con lo que declaro la administración. Las autoridades sospechan que el ataque cibernético procede de China, pues la ciberguerra ente estos dos grandes no es sólo por asuntos de seguridad nacional, sino también por espionaje industrial.

Si bien es cierto las autoridades aún desconocen si los hackers trabajaban de manera libre o si eran parte del Gobierno chino.

Tras las investigaciones se descubrió que la incursión de los hackers fue desde diciembre 2014 y hasta abril 2015 se enteraron del ataque ¡4 meses después! y fue hasta mayo que se determinó que millones de datos personales fueron afectados.

No están claros los motivos del ataque ni parece que haya amenazado la seguridad nacional. Tampoco qué han robado los hackers exactamente, pero lo que si es seguro es que entre los datos robados podría encontrarse información personal y los números del Social Security o seguridad social, que identifican a millones de estadounidenses y sirven para realizar todo tipo de gestiones en la vida cotidiana.

La denuncia del Gobierno de EE UU coincide con el debate sobre la NSA, la Agencia de Seguridad Nacional, pues el gran poder de de la NSA en Internet la convierten en un pilar de la ciberguerra.

Esta es la tercera intrusión extranjera a gran escala en un sistema informático federal. ¿Cuántas más?

Y, ¿qué paso después? La OPM, dio aviso a los empleados cuyos datos pudieran estar en riesgo, así mismo implementaron la tarea de verificar los antecedentes de los funcionarios antes de contratarlos, el pago de las pensiones y la formación continua de los empleados.

La OPM ha aconsejado a los posibles afectados que revisen sus cuentas bancarias.

¿Te imaginas cuántos fraudes y suplantación de identidad se han presentado hasta ahora?

Ahora bien, hemos hablado de las diversas brechas de seguridad que nos han afectado desde 2006 y es el turno de la Brecha de Seguridad #8 al Banco más grande de Estados Unidos: JP Morgan Chase.

Anunciando en Julio de 2014 la afectación de alrededor de 76 millones de hogares y 7 millones de negocios pequeños que fueron comprometidos por una vulnerabilidad en sus sistemas el Banco cambio de un instante a otro su reputación.

El banco dijo que no se había robado dinero de los clientes y que "no hubo evidencia de que la información de la cuenta para los afectados se haya visto comprometida durante este ataque".

Sin embargo, la incertidumbre de saber que los hackers “pudieron robar” información sensible como números de cuenta, contraseñas, identificaciones de usuario, fechas de nacimiento o números de seguridad social, no desapareció.

Y si nos detenemos a analizarlo, si los los hackers entraron al sistema pudieron obtener privilegios de "root" en más de 90 de los servidores del banco, esto significa que pudieron haber tomado acciones como transferir fondos, modificación de accesos y cierre de cuentas.

Según el Instituto SANS, JP Morgan gasta $ 250 millones en seguridad todos los años, ¿Te imaginas el nivel de impacto de los responsables de seguridad al enterarse de esta brecha?

En noviembre de 2015, - un años después - las autoridades federales acusaron a cuatro hombres, por el Hackeo registrado a JP Morgan y a otras instituciones financieras.

Gery Shalon, Joshua Samuel Aaron y Ziv Orenstein se enfrentaron a 23 cargos, incluido el acceso no autorizado de computadoras, robo de identidad, seguridades y fraude electrónico y lavado de dinero que les valió un estimado de $ 100 millones. El cuarto hacker que ayudó a violar las redes no fue identificado.

Shalon y Orenstein, ambos israelíes, se declararon inocentes en junio de 2016, sin embargo, Aaron fue arrestado en el aeropuerto JFK de Nueva York en diciembre del año pasado.

Este es uno de los casos más sonados y conocidos porque encontraron a los presuntos culpables, sin embargo, el daño a la reputación de esta gran firma financiera no se elimina tan fácilmente.

¿Cómo crees que les impacto el daño en su reputación?, ¿Cuánto tiempo crees que tardaron en recuperarse de esta gran pérdida?, ¿Qué papel juegan ahora los líderes de seguridad?

Estos casos sin duda nos dejan una lección importante, pues al final todos somos vulnerables. Los vectores de ataque, el porcentaje de pérdidas y de impacto en la reputación son elementos clave para desarrollar una estrategia de recuperación a corto plazo.

Tags:

brechas de seguridad, impacto de brechas de seguridad, evitar brechas de seguridad,, Top16 Brechas de Seguridad, exfiltracion de datos, ciberataque dirigido, Ciberataque a Play Station,, ataque cibernetico a Sony, Hacking a Sony

5/07/18 16:59

.png?width=520&height=294&name=BANNERS%20%20(8).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios