Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

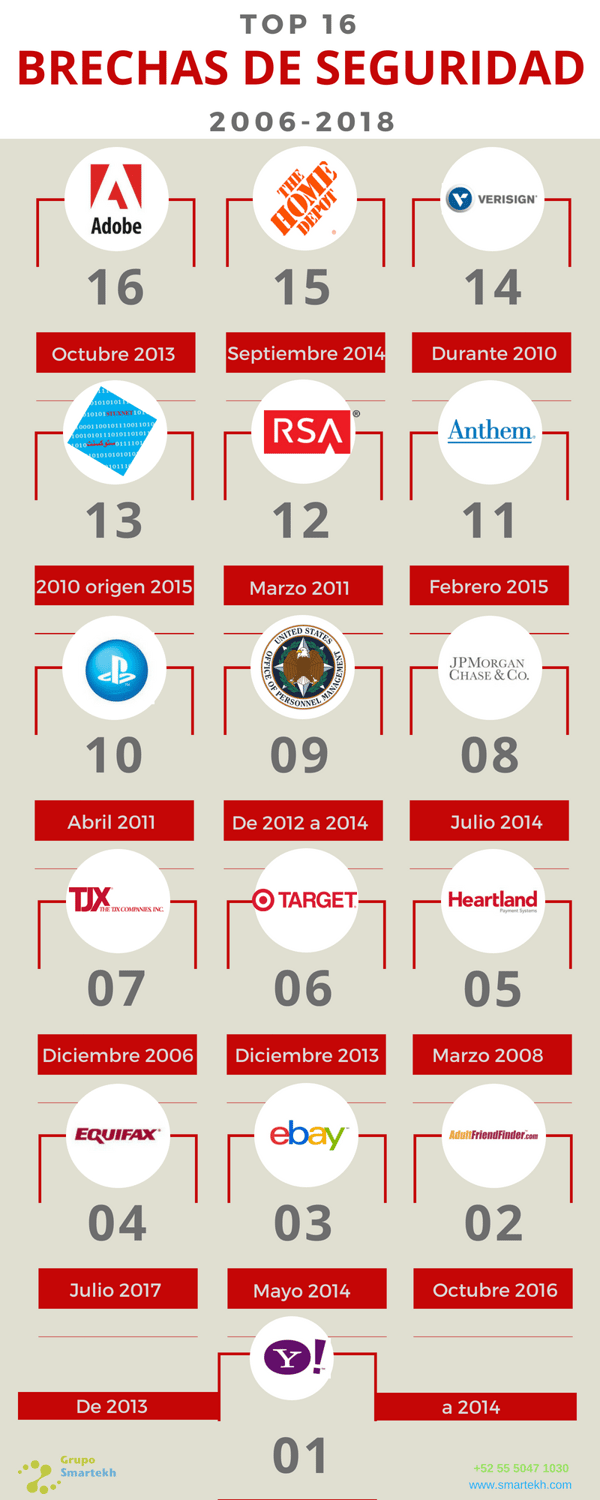

Esta es nuestra segunda entrada para presentar los 16 casos más impactantes donde el aprovechamiento de brechas de seguridad es el estelar, en los últimos 12 años, de 2006 a la fecha.

Ahora es el turno de la Brecha de Seguridad #13 que afectó a una planta nuclear de Irán hace 8 años, en el 2010 pero con orígenes desde 2005. El impacto daño la infraestructura del "mundo real" es decir el gusano informático Stuxnet perjudicó físicamente 1000 máquinas en la planta nuclear de Natanz.

Todo comenzó en enero de 2010, los inspectores de la Agencia Internacional de Energía Atómica notaron que las centrifugadoras usadas para enriquecer uranio en una planta nuclear en Natanz, estaban fallando. Curiosamente, los técnicos iraníes que reemplazaban las máquinas también parecían asombrados.

Esta falla se repitió cinco meses después, pero esta vez los expertos pudieron detectar la causa: un malicioso virus informático.

El "gusano" (ahora conocido como Stuxnet) tomó el control de 1000 máquinas que participaban en la producción de materiales nucleares y les dio instrucciones de autodestruirse.

Durante el análisis, se descubrió que el código altamente avanzado de Stuxnet había sido diseñado con una mentalidad bélica.

¿Pero, cómo pudo suceder algo así? Stuxnet probablemente llegó en una memoria USB infectada. Alguien habría tenido que insertar físicamente el USB a una computadora conectada a la red. El gusano penetró así en el sistema informático de la planta. Una vez dentro del sistema informático, Stuxnet buscó el software que controla las máquinas llamadas centrifugadoras.

Las centrifugadoras giran a altas velocidades para separar componentes, en la planta éstas estaban separando los diferentes tipos de uranio, para aislar el uranio enriquecido que es fundamental tanto para la energía como para las armas nucleares.

El gusano encontró el software que controla las centrifugadoras y se insertó en él, tomando el control de las máquinas. Para lograr su objetivo, Stuxnet llevó a cabo dos ataques diferentes.

En el primero, hizo que las centrifugadoras giraran peligrosamente rápido por 15 min, regresándolas a su velocidad normal.

En el segundo, espero un mes y desaceleró las centrifugadoras durante 50 min. Repitiendo esta acción en distintas ocasiones durante varios meses.

Con el tiempo, la tensión provocada por las velocidades excesivas causó que las máquinas infectadas, se desintegraran. Durante el ataque cibernético, alrededor del 20% de las centrifugadoras en la planta de Natanz quedaron fuera de servicio. El gusano aprovechó 4 debilidades previamente desconocidas en el sistema operativo Windows de Microsoft.

- La primera ayudó a Stuxnet a llegar a la red a través de una memoria USB.

- La segunda usó impresoras compartidas para penetrar más profundamente.

- La tercera y cuarta le permitieron controlar otras partes menos seguras de la red.

- El gusano fue programado específicamente para apuntar y destruir las centrifugadoras.

Una vez dentro del sistema de Natanz, Stuxnet escaneó todas las computadoras con sistema operativo Windows que estaban conectadas a la red, en busca de un determinado tipo de circuito llamado Programmable Logic Controller (Controlador Lógico Programable) o PLC, que controla las máquinas. En este caso, el PLC que fue blanco del ataque controlaba la velocidad específica de las centrifugadoras.

A diferencia de la mayoría de los gusanos informáticos, Stuxnet no hizo nada en las computadoras que no cumplían con requisitos específicos. Pero una vez que encontró lo que estaba buscando, se insertó en los PLC, listo para tomar el control de las centrifugadoras.

Esto sin duda es un ataque dirigido, ¿Te imaginas cuánto duró la investigación previa del atacante para lanzar su malware? ¿Crees que tu equipo está consciente del daño que podría causar el uso de un USB no autorizado?

Y ¿qué hay de la #12? Para ponernos un poco en contexto, la división de seguridad de EMC: RSA es la encargada de proteger la integridad y confidencialidad de la información en todo su ciclo de vida.

Y es la protagonista de la Brecha de Seguridad #13, sus servicios son de amplio reconocimiento a nivel mundial, entre ellos se encuentran SecurID. Un sistema de seguridad que se basa en la doble autenticación, una combinación de contraseña (conocida por el usuario) y una llave parametrizada (fecha, hora, día) que se renueva cada 60 segundos.

El ataque descrito como "extremadamente sofisticado" permitió revelar una llave "maestra" para capturar la doble autenticación. Por lo que no sería necesario el uso del sistema SecurID para acceder a determinado sitio. ¿Dónde estuvo la falla?

Cabe mencionar que los usuarios de RSA van desde entidades gubernamentales, militares hasta el sector financiero.

Respecto a este ataque el presidente de RSA, Art Coviello declaró:

“Recientemente, nuestros sistemas de seguridad identificaron un ataque cibernético extremadamente sofisticado en curso que está montado contra RSA. Tomamos una serie de medidas agresivas contra la amenaza para proteger nuestro negocio y nuestros clientes, incluyendo el endurecimiento ulterior de nuestra infraestructura de TI.”

Lo delicado del ataque es que no solo no se requiere tener contraseña y pin, sino que no es posible identificar un acceso permitido de uno que no lo sea. Es decir, no sería posible identificar en primer medida, algún tipo de intrusión a un sistema en particular. ¿Entonces qué paso?

Como conclusión, RSA dijo que dos grupos de hackers independientes trabajaron en colaboración con un gobierno extranjero para lanzar una serie de ataques de phishing contra sus empleados, haciéndose pasar por personas en las que confiaban los empleados, esto con el objetivo de penetrar en la red de la compañía y EMC informó que gasto al menos 66 millones de USD en remediación. ¿Crees que RSA abordó de la forma correcta la resolución de este incidente?

Desde 2006 se aprovecharon grandes vulnerabilidades para afectar a organizaciones de todos tamaños y de todo tipo de industrias. El 2018 no será distinto por lo que te recomendamos estar preparado, invertir en la áreas clave para así poder minimizar riesgos y no estar tratando de recuperarse después.

Tags:

brechas de seguridad, impacto de brechas de seguridad, evitar brechas de seguridad,, impacto Adobe, brecha de seguridad en adobe, Top16 Brechas de Seguridad, ataque a Adobe, ataque 2013, exfiltracion de datos, ciberataque dirigido, incidente de seguridad Adobe, RSA, Ataque a RSA

4/06/18 10:02

.png?width=520&height=294&name=BANNERS%20%20(8).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios