El privilegio es el denominador común en prácticamente todos los ataques graves, y sabes por qué, porque los atacantes necesitan cuentas privilegiadas, credenciales y secretos para conseguir los permisos.

El privilegio es el denominador común en prácticamente todos los ataques graves, y sabes por qué, porque los atacantes necesitan cuentas privilegiadas, credenciales y secretos para conseguir los permisos.

O bien, las herramientas que les permitan hacerse pasar por empleados y obtener acceso a los activos críticos y a la información confidencial de la organización

De acuerdo con Forrester el 80 % de las filtraciones de seguridad implica credenciales privilegiadas.

Los privilegios son tan importantes que debemos prestarles atención especial. Nunca o casi nunca, nos ponemos en los zapatos del ciberatacante e intentamos imaginar qué buscaríamos si fuéramos uno, o un empleado con malas intenciones que quisiera robar datos confidenciales, ejecutar un ataque utilizando un ransomware o hacer uso de las infraestructuras para minar criptomonedas. O tú, ¿si lo haces?

La verdad es que muy pocas veces nos preocupamos por la gestión, control y supervisión de los accesos privilegiados, pero si hacemos un análisis rápido, basta con preguntarnos. ¿Qué necesitan los atacantes para entrar a la infraestructura de la red y robar datos? y la respuesta es sencilla, solo necesitan contar con un acceso privilegiado, sin él, los atacantes tienen las manos atadas.

Ante esta situación, dar prioridad a el acceso privilegiado se vuelve una de nuestras tareas más importantes, aquí hay cinco puntos que lo confirman:

1) Los privilegios son la puerta de entrada a los activos más críticos de la organización.

Todos sabemos que si el atacante llega a los controladores de dominio o consolas de nube tendrá acceso total a toda la organización podrá moverse entre servidores, controladores, puntos finales o datos y podrá tirar la red cuando y como quiera, afectando de forma inmediata las operaciones del negocio. O algo peor, podrá ejecutar cualquier comando, descargar o instalar lo que quiera. Prácticamente tiene el poder de controlar todo.

2) Los seres humanos somos HUMANOS.

No es de extrañar que los seres humanos buscamos siempre lo más fácil y sabes algo, los atacantes también son humanos. Para los usuarios lo más fácil es ocupar una contraseña para todo y que sea sencilla de recordar, así que los atacantes aprovechan esto y ¿cuál es la forma más fácil de exfiltrar la información y pasar desapercibido? Buscar usuarios con privilegios para hacerse pasar por ellos y acceder directamente a información confidencial.

3) Los privilegios no acaban en las personas.

Seguro estás al tanto de que por cada persona de una organización hay entre tres y cinco veces más cuentas privilegiadas. Imagina en una organización con 5000 usuarios, hay entre 15000 y 25000 cuentas privilegiadas, un gran numero de oportunidades para el atacante. Si bien todas las aplicaciones comerciales “tradicionales” que se implementan requieren tener acceso a distintas partes de la red, esto significa que cuentan con un acceso “total” por lo que su protección es vital.

Además, los atacantes también tienen en la mira a las plataformas de organización y los servidores de automatización y si sumamos a aquellas organizaciones que empiezan a utilizar robots el número aumenta.

4) Hay privilegios en todas las estaciones de trabajo de los colaboradores.

A veces no tenemos tan presente que todas las estaciones de trabajo tienen privilegios por defecto, y me refiero a las cuentas de administrador integradas que generalmente los usuarios de TI utilizan para resolver problemas locales. Esto, genera un gap de seguridad importante, ya que dichas cuentas se localizan a través de cuentas compartidas, por lo que su supervisión se vuelve algo compleja, y si los usuarios cuentan con acceso de administrador local por defecto, todo se complica más, ya que con esta información los usuarios pueden instalar aplicaciones y programas que podrían tener algún tipo de malware embebido.

Para los atacantes esto resulta muy provechoso, pues una vez que cuentan con el acceso, se mueven lateralmente entre estaciones de trabajo hasta encontrar lo que buscan.

5) Los privilegios son la base para superar auditorías y cumplir las normativas y estándares.

Las organizaciones cuentan con diferentes regulaciones y estándares dependiendo de su sector y cada vez se suman más normativas para proteger la información de la organización y la de los clientes. Contar con los privilegios definidos permite registrar de forma automática todas las actividades relacionadas con la infraestructura crítica o información confidencial.

De tal forma que, al tener los privilegios como prioridad, la organización puede ver a detalle que pasa con los activos más críticos, incluso, cuenta con la capacidad de controlar y detectar actividades anómalas en el entorno así podrá cumplir con las normativas y responder a tiempo a cualquier actividad peligrosa

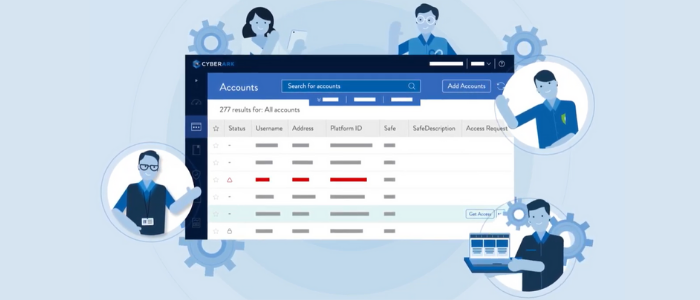

Ahora que sabemos lo importante que resultan los privilegios el siguiente paso es implementar los controles de seguridad para proteger los activos más sensibles y reducir el riesgo de sufrir ataques avanzados.

¡TIP! PROTEGE LOS ACCESOS PRIVILEGIADOS PARA MINIMIZAR RIESGOS

Vale la pena darle prioridad a la seguridad de los accesos privilegiados a tiempo, pues te ahorra muchos dolores de cabeza y disminuirá por mucho la superficie de ataque. Según Gartner para 2018 y 2019 la gestión de cuentas privilegiadas fue el proyecto de seguridad #1 para los directores de seguridad.

Vale la pena darle prioridad a la seguridad de los accesos privilegiados a tiempo, pues te ahorra muchos dolores de cabeza y disminuirá por mucho la superficie de ataque. Según Gartner para 2018 y 2019 la gestión de cuentas privilegiadas fue el proyecto de seguridad #1 para los directores de seguridad.

Tags:

11/03/21 8:30

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios