Los ciberdelincuentes han encontrado nuevas formas de explotar herramientas que fueron diseñadas para usarse en investigación de seguridad y otros fines autorizados, para llevar a cabo sus campañas de ransomware.

Los ciberdelincuentes han encontrado nuevas formas de explotar herramientas que fueron diseñadas para usarse en investigación de seguridad y otros fines autorizados, para llevar a cabo sus campañas de ransomware.

Janus Agcaoili y Earle Earnshaw analistas de amenazas e investigadores de Trend Micro nos hablan en su blog "Locked, Loaded, and in the Wrong Hands:LEGITIMATE TOOLS WEAPONIZED FOR RANSOMWARE IN 2021" sobre cómo a medida que los operadores de ransomware continúan equipándose con más armas para su arsenal aprovechándose de vulnerabilidad existente en herramientas que utilizar para hacer pruebas e investigaciones de seguridad, lo que está provocando que las organizaciones puedan sufrir las graves consecuencias provocadas por estos ataques.

Las organizaciones que se ven afectadas por ataques de ransomware generalmente incurren en daños financieros con pérdidas de millones dólares, además de experimentar inaccesibilidad e incluso exposición de datos confidenciales.

La mayoría de las campañas de ransomware recientes han adoptado técnicas de doble extorsión en las que los actores de riesgo cifran los archivos de una empresa y filtran sus datos al público. En cuanto a su evolución, de acuerdo con las predicciones de seguridad de Trend Micro el ransomware en 2021 se convertirá en una amenaza aún más siniestra a medida que se vuelva más específico y surjan nuevas familias (como Egregor).

Los cibercriminales pueden abusar de tus herramientas de investigación de seguridad para esparcir Ransomware

Este año, los ciberdelincuentes también seguirán abusando de herramientas legítimas para facilitar sus ataques de ransomware. Por sí solas, estas herramientas no son intrínsecamente maliciosas. Más bien, están destinadas a ayudar a la investigación de seguridad o mejorar la eficiencia de los programas. Sin embargo, como muchas otras tecnologías, los ciberdelincuentes han encontrado una forma de explotarlas aprovechándose de sus vulnerabilidades.

Con el tiempo, estas herramientas se convirtieron en un componente típico de las campañas de ransomware y, en ocasiones, incluso en otros ciberataques. El Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC) ha publicado una lista de tales herramientas en un informe.

Hay varias razones por las que el uso de herramientas legítimas para campañas de ransomware es una opción tan atractiva para los ciberdelincuentes. Por un lado, dado que estas herramientas no son maliciosas en sí mismas, los ciberdelincuentes las pueden utilizarlas para eludir la detección. También esta el hecho de que la mayoría de estas herramientas son de código abierto y, por lo tanto, el público pueda acceder y utilizarlas de forma gratuita lo que las convierte en espadas de doble filo no intencionadas, ya que tanto investigadores de seguridad como ciberdelincuentes las pueden aprovechar para sus propios beneficios.

Conoce las herramientas legítimas de las que se suele abusar los cibercriminales

A continuación, se incluye un resumen de algunas de las herramientas legítimas de las que se abusa con más frecuencia: Cobalt Strike, PsExec, Mimikatz, Process Hacker, AdFind y MegaSync.

| Herramienta | Uso previsto | Cómo se usa para campañas de ransomware | Campañas de ransomware que utilizaron esta herramienta |

|---|---|---|---|

| Cobalt Strike | Emulación de amenazas | Movimiento lateral, puerta trasera Tiene muchas otras capacidades como troyano de acceso remoto (RAT) |

Clop, Conti, DoppelPaymer, Egregor, Hola (WickrMe), Nefilim, NetWalker, ProLock, RansomExx, Ryuk |

| PsExec | Ejecución de procesos en otros sistemas | Ejecución arbitraria del shell de comandos, movimiento lateral | DoppelPaymer, Nefilim, NetWalker, Maze, Petya, ProLock, Ryuk, Sodinokibi |

| Mimikatz | Código de prueba de concepto para demostrar vulnerabilidades | Volcado de credenciales | DoppelPaymer, Nefilim, NetWalker, Maze, ProLock, RansomExx, Sodinokibi |

| Process Hacker | Monitorear los recursos del sistema, depurar software y detectar malware | Descubrimiento y terminación de procesos / servicios (incluidas las soluciones antimalware) | Crysis, Nefilim, Sodinokibi |

| AdFind | Utilidad de búsqueda de Active Directory (AD) | Descubrimiento de AD (puede ser un requisito previo para el movimiento lateral) | Nefilim, NetWalker, ProLock, Sodinokibi |

| MegaSync | Sincronización basada en la nube | Exfiltración de datos | Hades, LockBit, Nefilim |

Cuadro 1. Herramientas legítimas de las que se suele abusar

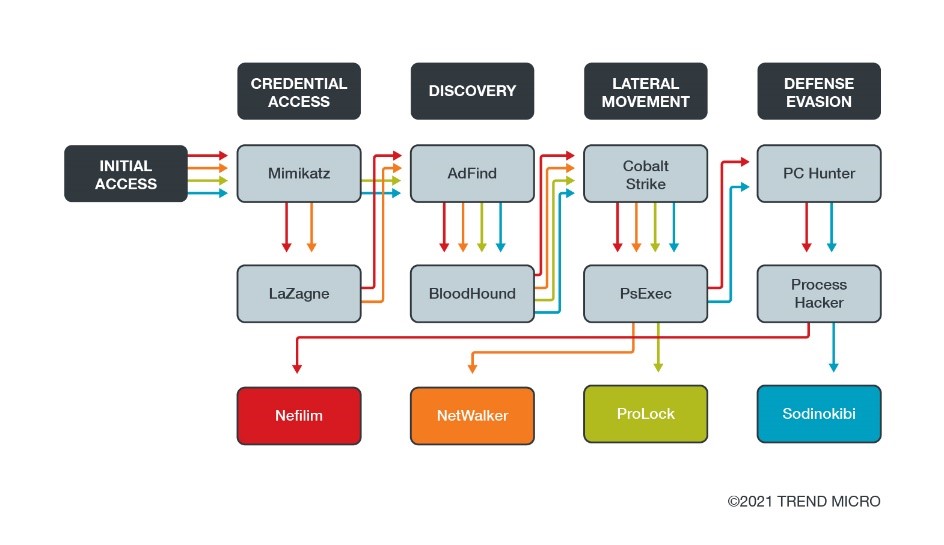

Algunas de las herramientas enumeradas en la siguiente figura también tienen propósitos similares con otras plataformas. Por ejemplo, Process Hacker, PC Hunter, GMER y Revo Uninstaller pueden explotarse para terminar con las soluciones antimalware. Del mismo modo, tanto Mimikatz como LaZagne se pueden utilizar para el volcado de credenciales.

Figura 1. Ejemplos de campañas de ransomware que abusan de herramientas legítimas para varias etapas de ataque

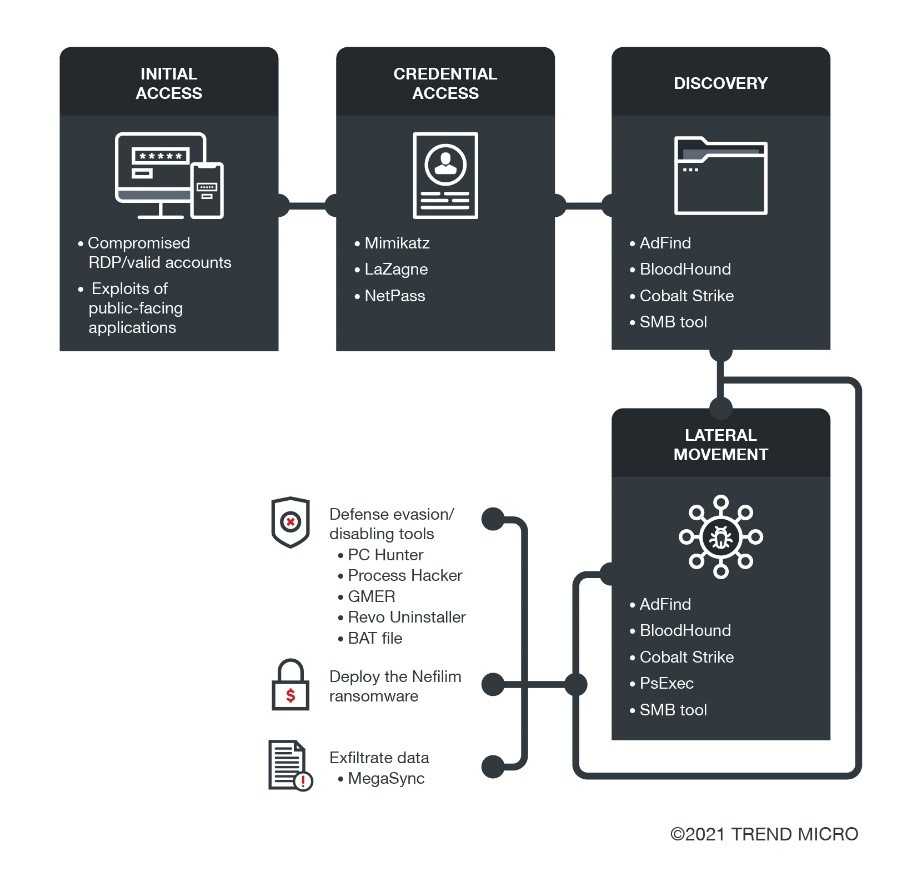

En particular, algunas campañas utilizan varias herramientas al mismo tiempo, en lugar de una sola herramienta a la vez, ya que una herramienta puede habilitar la otra. Por ejemplo, Mimikatz, del que se puede abusar para robar credenciales, puede otorgar acceso a las funciones de PsExec que requieren privilegios de administrador. Una de las campañas que empleó varias herramientas al mismo tiempo es Nefilim, que utilizó AdFind, Cobalt Strike, Mimikatz, Process Hacker, PsExec y MegaSync, entre otras herramientas para llevar a cabo sus cometidos.

Figura 2. Cómo se utilizan las herramientas legítimas armadas en una campaña de ransomware

Defiéndete contra enemigos disfrazados

Es importante que las organizaciones puedan detectar la presencia de herramientas legítimas armadas para comprometer sistemas, para que los equipos de seguridad puedan detener las campañas de ransomware en seco. Sin embargo, es más fácil decirlo que hacerlo, ya que estas herramientas pueden evadir la detección de varias formas. Una es a través de características que se pueden utilizar para implementar técnicas de evasión, como en el caso de Cobalt Strike. Toma en cuenta que los ciberdelincuentes también pueden alterar el código de estas herramientas para modificar las partes que activan las soluciones antimalware.

Las soluciones como Trend Micro Vision One te pueden brindar una mayor visibilidad y detecciones correlacionadas en todas las capas (endpoints, correos electrónicos, servidores y cargas de trabajo en la nube), lo que te garantizará que ningún incidente significativo pase desapercibido. Esto le permite a tu organización contar con una respuesta más rápida a las amenazas antes de que puedan causar un daño real al sistema.

Revisa los Indicadores de Compromiso (IOC) relacionados con estos ataques

Nota: las detecciones reales pueden variar según los hash involucrados en el ataque.

| Herramienta | Detección de patrones de Trend Micro |

|---|---|

| Cobalt Strike | Puerta trasera.Win64.COBEACON.SMA |

| PsExec | N / A Recomendación: compruebe la actividad sospechosa de PsExec en la red SMB y las carpetas compartidas |

| Mimikatz | HackTool.Win32.MIMIKATZ.SMGD |

| Process Hacker | PUA.Win64.ProcHack.AC |

| PC Hunter | PUA.Win64.PCHunter.A |

| GMER | PUA.Win32.GMER.A |

| LaZagne | HackTool.Win64.LAZAGNE.AE |

¡Ponle un alto al Ransomware y protege tu negocio!

Ahora que ya conoces cómo los cibercriminales pueden aprovecharse de las vulnerabilidades en tus sistemas para comprometerlos, recuerda que a la hora de minimizar el riesgo de infección por ransomware, la prevención es la clave para evitar riesgos de ciberseguridad.

Si aún no sabes qué tan vulnerable es tu organización de sufrir un ataque de ransomware, no tienes una estrategia para minimizar el riesgo o quieres complementar la que ya tienes para cerrar los gaps existentes. ¡Habla con uno de nuestros especialistas!

Tags:

PrevencionRansomware, Trend Micro, concienciacion ransomware, Mimikatz, minimizar la superficie de ataque, prevencion contra ransomware, disminuir riesgos por ransomware, MegaSync, cobalt strike, PsExec, AdFind, Process Hacker, vision one

7/06/21 15:05

.png?width=520&height=294&name=Robo%20de%20Identidad%20(8).png)

-Jul-13-2023-08-20-06-7007-PM.png?width=520&height=294&name=BANNERS%20%20(2)-Jul-13-2023-08-20-06-7007-PM.png)

.png?width=520&height=294&name=BANNERS%20%20(26).png)

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios