Los ataques de ransomware parecen ser algo cotidiano, continúan evolucionando y convirtiéndose en una amenaza cada vez más seria a la seguridad de la información. Una de estas amenazas es REvil/Sodinokibi una nueva variante de Ransomware que esta poniendo en jaque al mundo.

Los ataques de ransomware parecen ser algo cotidiano, continúan evolucionando y convirtiéndose en una amenaza cada vez más seria a la seguridad de la información. Una de estas amenazas es REvil/Sodinokibi una nueva variante de Ransomware que esta poniendo en jaque al mundo.

¿Qué es REvil/Sodinokibi y cómo funciona?

Las ciberamenazas siguen su evolución y el ransomware no es la excepción. En esta ocasión nos encontramos con REvil/Sodinokibi que es un ransomware as a service presuntamente creado por un colectivo de cibercriminales vinculado a Rusia que es acusado de ataques a cientos de empresas en todo el mundo.

Como ya sabes, el ransomware no es una amenaza nueva. Sin embargo, esta variante es diferente porque se trata de un ransomware moderno y avanzado que además de robar información durante sus asaltos, con objeto de tener más ases en la manga con los que extorsionar, hace que las víctimas se vean obligadas a pagar estos rescates no solo para recobrar la normalidad en sus sistemas, sino también para evitar que datos confidenciales de empleados o clientes se filtren a la red.

Lo que hace tan peculiar a este tipo de ataques es que al tratarse de un ransomware como servicio, es difícil saber quién es el perpetrador original, ya que los desarrolladores de REvil actúan como mercenarios y sólo atacan bajo encargo. Recuerda que solo hace falta un clic del usuario en un link malicioso para que el Ransomware haga lo suyo, secuestre la información y exija una recompensa.

En este caso el vector de ataque de REvil/Sidinokibi es la explotación de vulnerabilidades de día cero en software, dónde de acuerdo con los expertos en ciberseguridad utiliza Advanced Encryption Standard (AES) y el algoritmo Salsa20. para cifrar los datos individuales, AES lo utilizan para cifrar los secretos de la sesión y los datos que se envían al servidor de control, mientras que los datos individuales se cifran utilizando la seguridad Salsa20.

REvil/Sodinokibi también utiliza un algoritmo de intercambio crucial Diffie-Hellman de curva elíptica para crear y proliferar claves de cifrado. Una vez que se infiltra en un dispositivo, borra cada uno de los documentos en la carpeta de respaldo y a esparcirse por la red cifrando todo a su paso.

¿Cómo se propaga REvil/Sodinokibi?

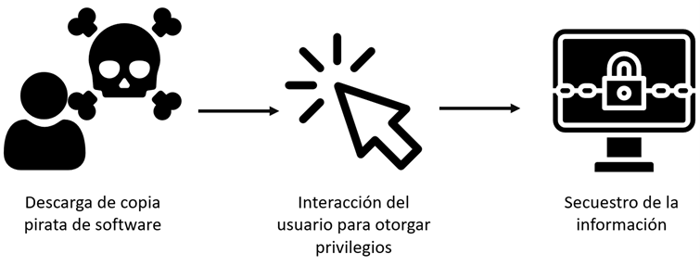

REvil/Sodinokibi tiene varios métodos para incorporarse a tu sistema. Sin embargo, estas son las filtraciones comunes a través de las cuales puede inyectarse en tus dispositivos:

- Instalación oculta junto con otras aplicaciones, especialmente las utilidades que funcionan como freeware o shareware

- Enlaces maliciosos en correos electrónicos no deseados que conducen al instalador de REvil/Sodinokibi

- Recursos de alojamiento gratuito en línea

- Utilizando recursos ilegales entre pares (P2P) para descargar software pirateado.

Existen casos en que el virus REvil/Sodinokibi se ha disfrazado como una herramienta legítima, por ejemplo, en los mensajes que exigen iniciar un software no deseado o actualizaciones del navegador.

Por lo general, esta es la forma en que algunos fraudes en línea pretenden forzarte a instalar el ransomware REvil/Sodinokibi de forma manual, haciéndote participar directamente en este proceso.

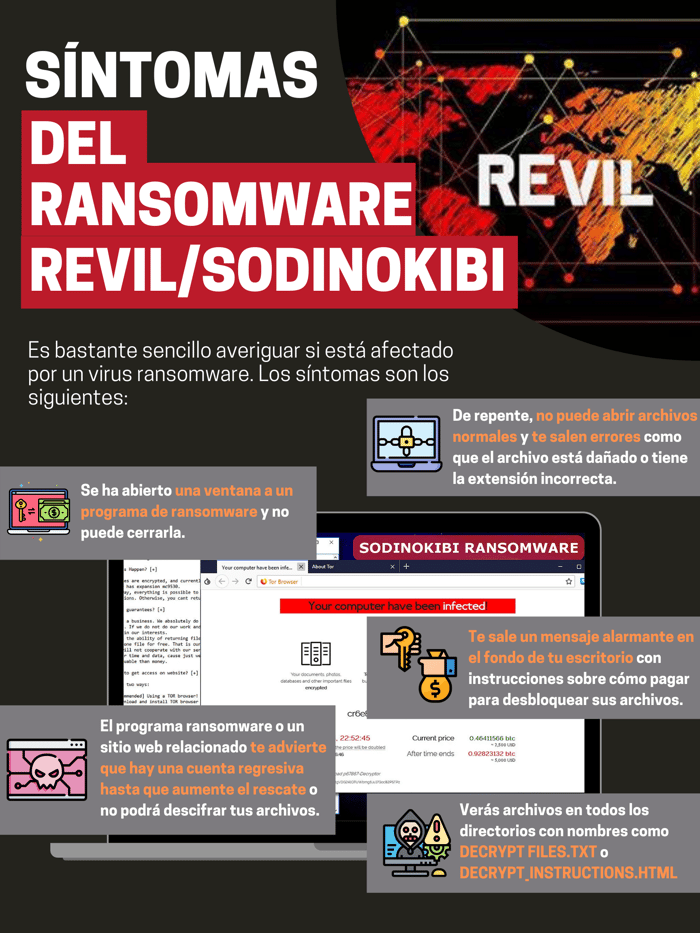

¿Cuáles son los síntomas de un dispositivos infectado por el Ransomware REvil/Sodinokibi?

Los sintomas de REvil/Sodinokibi son fáciles de identificar, ya que como con cualquier otro tipo de infección de ransomware, existen 5 señales de alarma que puedes detectar en tus dispositivos cuándo están infectados de ramsonware, conoce cuáles son en la siguiente infografía:

(Knowbe4, 2021) Am I Infected? Ransomware Symptoms

¿A quiénes afecta?

Al ser REvil/Sodinokibi un Ransomware as a Service cualquier empresa, de cualquier sector en cualquier parte del mundo podría convertirse en su próxima víctima. Aunque los especialistas inciden en que toda la actividad cibernética del grupo REvil ha desaparecido solo unos días después de que el presidente de EEUU, Joe Biden, lanzase una advertencia a su homólogo ruso, Vladimir Putin, a quien le exigió que actuase de una vez contra los colectivos de ciberdelincuentes que operan los ransomware contra objetivos estadounidenses, no debes bajar la guardia, ya que nunca se sabe cuándo va a volver a ocurrir el próximo gran ataque de Ransomware como el ataque masivo a Kaseya que puso en jaque a más de 40,000 de sus clientes, 1000 empresas y al mundo entero.

Conoce más sobre el ataque que puso en jaque al mundo. "el ataque a KASEYA"

En el caso de los recientes ataques del 4 de julio a Kaseya, una empresa que proporciona software de gestión de TI a proveedores de servicios gestionados (MSP) y empresas de TI, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) compartió que el software VSA de Kaseya se utilizó para impulsar un script malicioso.

De acuerdo con el CISA, el software VSA, que normalmente se usa para distribuir actualizaciones de software a sus clientes, fue armado para impulsar un script PowerShell malicioso, que luego cargó la carga útil del ransomware REvil en los sistemas de los clientes. Es importante tener en cuenta que los que no son clientes de Kaseya también podrían verse afectados a través de sus proveedores de servicios.

Durante su proceso de ataque el ransomware Sodinokibi / REvil (detectado como Ransom.Win32.SODINOKIBI.YABGC ) que afectó a Kaseya VSA desactiva ciertos servicios y finalizó los procesos relacionados con software legítimo, como navegadores y aplicaciones de productividad.

Aquí te comparto los Indicadores de compromiso observados (IOC) de esta amenaza.

- El cifrador de ransomware es eliminado por {Path} \ agent.exe, detectado como Trojan.Win32.SODINSTALL.YABGC, a través de una técnica de carga lateral de DLL utilizando un ejecutable legítimo para cargar una DLL maliciosa (Ransom.Win32.SODINOKIBI.YABGC)

- El procedimiento de VSA se denomina "Kaseya VSA Agent Hot-fix".

- Al menos dos tareas específicas, cifrado y terminación del proceso, ejecutan lo que parece ser un script de PowerShell específico con el cifrador mencionado anteriormente.

| SHA-256 | Nombre del archivo | Nombre de detección |

| D55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e | Agent.exe | Trojan.Win32.SODINSTALL.YABGC |

| E2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2 | mpsvc.dll (DLL de carga lateral) | Ransom.Win32.SODINOKIBI.YABGC |

| 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd | mpsvc.dll (DLL de carga lateral, versión alternativa) | |

| 2093c195b6c1fd6ab9e1110c13096c5fe130b75a84a27748007ae52d9e951643 | Agent.crt | Trojan.Win32.SODINSTALL.YABGC |

(Trend Micro, 2021) IT Management Platform Kaseya Hit With Sodinokibi/REvil Ransomware Attack

¿Cómo nos podemos proteger del Ransomware REvil/Sodinokibi y otras variantes?

- Concientización y capacitación

Capacitar y concientizar al elemento humano es siempre una buena inversión y esto cobra mayor importancia en el esquema de trabajo remoto e híbrido que se vive actualmente. - Mantener los dispositivos al día en cuanto a actualizaciones

Sabemos que las ventanas de mantenimiento suelen ser un dolor de cabeza, sin embargo te recomendamos tener el buen hábito de mantenerte todos tus dispositivos al día ya que con esto cerraras varios gaps. - Protección con Machine Learning e Inteligencia Artificial

Es importante contar con protección ante amenazas con base a comportamiento y uso de machine learning, ya que en casos como el presentado puede no existir la firma para la amenaza por algún vendor especifico, pero el comportamiento será identificado ya que el abrir un Notepad y ejecutar lectura/escritura de todos los archivos no es un comportamiento común. - Backups

Si todo falla, los respaldos podrán brindarnos una opción adicional. La recomendación aquí es mantener tus respaldos bajo el esquema 3,2, 1. - Gestión de privilegios en equipos de cómputo

Al controlar los privilegios de las aplicaciones en las PCs podemos evitar que las mismas realicen acciones que pueden impactar a los equipos, cómo es el cifrado de datos.

¡TIP! Lleva a cabo una estrategia de prevención para Ransomware para minimizar riesgos

Llevar cabo estas buenas prácticas te ayudará a minimizar la superficie de ataque por Ransomware, incluso te servirá para evitar infecciones por otro tipo de ataques. Si crees que con los controles y configuraciones que tienes actualmente estas cubierto, toma en cuenta que el completar un análisis sobre tu postura de seguridad te ayudará a identificar y evaluar los componentes de riesgo en la infraestructura de la organización con respecto a los procesos de negocio, el factor humano y el uso de tecnologías.

Si quieres complementar tu estrategia contra el ransomware para cerrar los gaps existentes o necesitas más información ¡Habla con uno de nuestros especialistas!