La nueva variante de esta familia de ransomware se ha dividido en componentes aparentemente inofensivos para engañar a los sistemas de detección basados en machine learning.

La nueva variante de esta familia de ransomware se ha dividido en componentes aparentemente inofensivos para engañar a los sistemas de detección basados en machine learning.

El cibercrimen ha demostrado en repetidas ocasiones su capacidad para innovar pasando los controles de seguridad que la industria ha puesto en su camino. Por lo tanto, es poco sorprendente que algunos han comenzado a burlar herramientas de machine learning.

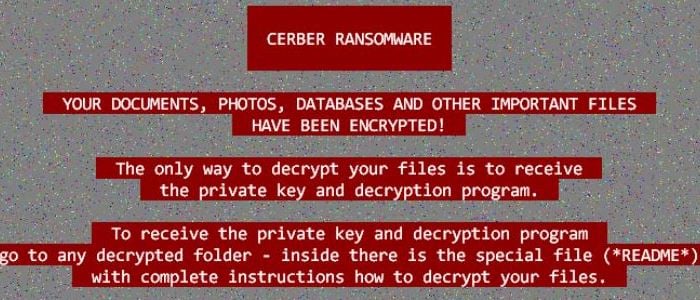

Los investigadores del proveedor de seguridad Trend Micro descubrieron recientemente una nueva versión de la muestra de ransomware de Cerber que aparece diseñada específicamente para evadir la detección mediante algoritmos de machine learning.

"Los cambios de Cerber son realmente interesantes, ya que son una respuesta directa a los cambios en cómo algunos productos están detectando malware", dice Mark Nunnikhoven, vicepresidente de investigación en la nube de Trend Micro.

La nueva versión separa las diferentes etapas del malware en múltiples archivos y los inyecta dinámicamente en un proceso en ejecución, dice. "Esto ayuda a ocultarlos de varios métodos de detección."

¿CÓMO EVADE MACHINE LEARNING?

Al igual que otras amenazas de ransomware, la nueva versión de Cerber también se distribuye por correo electrónico. El correo electrónico contiene un enlace al archivo autoextraíble almacenado en una cuenta de Dropbox controlada por los atacantes. El archivo contiene tres archivos: uno que contiene un script de Visual Basic, el segundo un archivo DLL y el tercero, un archivo binario. El script está diseñado para cargar la DLL, que luego lee el archivo binario y lo ejecuta. El archivo binario contiene un nuevo loader para Cerber y también los ajustes de configuración para el malware.

El loader comprueba primero si se está ejecutando en un sandbox o en otro entorno protegido. Si descubre que no está en un entorno protegido, inyecta todo el binario Cerber en uno de varios procesos en ejecución, dijo Trend Micro en una alerta esta semana.

"En su forma actual, algunas herramientas de análisis estático de machine learning pueden tener dificultades para detectar las diversas piezas de la nueva configuración de Cerber", dice Nunnikhoven. Las partes maliciosas no se analizan, por lo que el malware no se marca.

La razón es que los enfoques estáticos de machine learning van al contenido de un archivo y lo evalúan para verificar si coinciden con comportamientos y atributos maliciosos, dice.

Pero si el contenido malicioso del archivo se oculta, por ejemplo, a través de cifrado, o se inyecta en tiempo real en un proceso legítimo, el contenido no se evalúa por comportamientos y atributos sospechosos, dice.

"Digamos que alguien se acerca a la puerta y tienen las manos detrás de la espalda. Miras a través de la mirilla y no ves una amenaza inmediata para que los dejes entrar", dice. No sabes hasta que ya están en la casa si lo que tienen en sus manos es malicioso o benigno.

NO CONFIAR SOLO EN UNA TÉCNICA DE DETECCIÓN

Esto hace que Cerber sea más difícil de detectar a través de algoritmos de machine learning aunque todavía puede ser detectado por otros mecanismos. "El mensaje para llevar a casa es que sólo usando una técnica para detectar malware te deja vulnerable si los criminales se adaptan a él".

Esta nueva técnica de evasión no elimina el enfoque de detección de un anti-malware con múltiples capas de protección. Cerber tiene sus debilidades contra otras técnicas. Por ejemplo, tener un archivo .DLL desempaquetado hará que sea fácil crear un patrón de uno a varios; adicional el conjuntar una estructura dentro de un archivo hará más fácil identificar si el paquete es sospechoso. Las soluciones que dependen de multiples técnicas y no estrictamente de machine learning pueden proteger a los clientes contra estas amenazas.

SOLUCIONES TREND MICRO

Las amenazas siempre tratarán de evitar las últimas soluciones y los usuarios deben evitar confiar en un enfoque único de seguridad. Un modelo de varias capas a la seguridad es más eficaz abarcando perímetro, endpoint, red y servidores.

Las soluciones de protección para endpoint de Trend Micro ™ Smart Protection Suites y Worry-Free ™ Business Security pueden proteger a los usuarios y las empresas de estas amenazas mediante la detección de archivos maliciosos y mensajes no solicitados, así como el bloqueo de todas las URL maliciosas relacionadas. Trend Micro Deep Discovery ™ tiene una capa de inspección de correo electrónico que puede proteger a las empresas mediante la detección de vínculos maliciosos y URL.

Trend Micro OfficeScan ™ con seguridad enpoint XGen ™ posee machine learning de alta fidelidad integrado con inteligencia de amenazas globales para una protección integral contra ransomware y malware avanzado. Las capacidades de esta solución han sido ajustadas para detectar los ataques utilizando estos tipos de técnicas de evasión.

APRENDE EN NUESTRO WEBINAR A EVITAR INFECCIONES POR RANSOMWARE

DA CLICK A LA IMAGEN Y CONFIRMA TU ASISTENCIA

Si tienes algún comentario o requerimiento adicional puedes contactarme en mi dirección de correo electrónico: mtorres@smartekh.com

*Jai Vijayan/DarkReading/TrendLabs Security Intelligence Blog/2017

Tags:

cibercrimen, Comprometido por Ransomware, Daño por Ransomware, Seguridad, Seguridad Informática, Trend Micro, Ciberseguridad, cerber, panorama de amenazas, mejores practicas seguridad informatica, controles de seguridad informática, mitigacion de riesgos, amenazas dia cero, zero day threats, machine learning, dia cero, cerber ransomware, Trend Micro Xgen

30/03/17 17:45

.png?width=537&height=549&name=SPECIALIZED%20%20SERVICES%20(2).png)

Comentarios