Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

Como lo platicamos en la entrada anterior el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

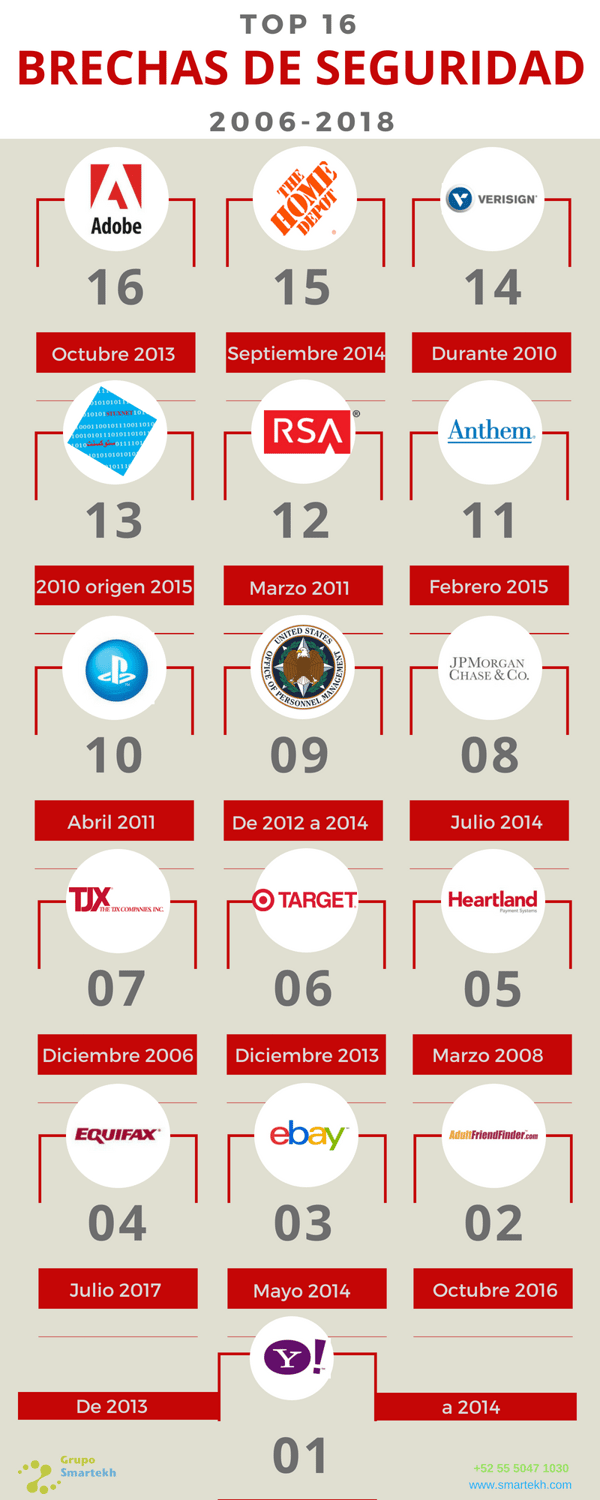

Esta es nuestra segunda entrada para presentar los 16 casos más impactantes donde el aprovechamiento de brechas de seguridad es el estelar, en los últimos 12 años, de 2006 a la fecha.

Hoy hablaremos de la Brecha de Seguridad #11 que afectó a Anthem antes conocida como WellPoint, es la segunda aseguradora de salud más grande de los EE. UU, y su impacto fue hace tres años atrás en 2015. Fue víctima de la mayor violación de datos en la historia de la atención médica.

El impacto fue la exfiltración de información sensible de todo los clientes, ideal para una estrategia de robo de identidad. Anthem dijo que un ataque cibernético había revelado los nombres, direcciones, números de seguridad social, fechas de nacimiento e historial de empleo de clientes actuales y anteriores: todo lo necesario para robar identidad.

Fortune informó que tras las investigaciones se llegó a la conclusión que un gobierno extranjero probablemente reclutó a los piratas informáticos responsables de este ataque. Los informes demostraron que todo comenzó un año antes de que se anunciara, cuando un usuario único en una filial de Anthem hizo clic en un enlace en un correo electrónico de phishing. ¿Te imaginas a cuántos clientes les afectó y están sufriendo suplantación de identidad en este momento?

El costo total de la violación todavía no se conoce, pero se espera que exceda los $ 100 millones.

Anthem dijo en 2016 que no había evidencia de que los datos de los miembros se hayan vendido, compartido o usado de manera fraudulenta. La información de las tarjetas de crédito y la información médica supuestamente no fueron robadas. ¿Crees que la información sensible de los empleados no incluía su expediente y datos de pago?

Cuando se trata de Brechas de Seguridad, no importa la industria o servicio, todos somos vulnerables. La Brecha de Seguridad #10 es conocida como la peor violación de datos de la comunidad de juegos de todos los tiempos. Afectó a Play Station en Abril 2011.

El impacto fue abismal: 77 millones de cuentas afectadas, 12 millones tenían números de tarjetas de crédito sin cifrar. ¿Cuándo juegas en línea sueles proteger los datos de tu tarjeta de crédito?

Los hackers obtuvieron acceso a información privilegiada: nombres completos, contraseñas, correos electrónicos, domicilios, historial de compras, números de tarjetas de crédito con accesos y contraseñas de PSN / Qriocity.

Las pérdidas no solo fueron multimillonarias sino que el sitio estuvo inactivo por un mes. ¿Te imaginas cuánto freno las ventas este incidente?

Después de esta grave incidente, John Linkous de Qnetworks, expresó algunas recomendaciones tanto para los profesionales de seguridad cómo para los propios clientes:

Para los profesionales de Seguridad: “Debería recordarles a aquellos en seguridad de TI que identifiquen y apliquen controles de seguridad consistentemente en todas sus organizaciones”

Para los clientes: "Tenga cuidado con sus datos (a quién les comparten su información). Puede que no valga la pena el precio para tener acceso a juegos en línea u otros activos virtuales".

En 2014, Sony acordó un acuerdo preliminar de $15 millones en una demanda colectiva por la violación. ¿Sabes cuánto afecto para la reputación de la compañía? ¿Cuántos usuarios dejaron de jugar en línea? ¿Cuánto tardo Play Station en ser “confiable” de nuevo?

Estos casos sin duda nos dejan una lección importante, pues al final todos somos vulnerables. Los vectores de ataque, el porcentaje de pérdidas y de impacto en la reputación son elementos clave para desarrollar una estrategia de recuperación a corto plazo.