¿Te has enfrentado a alguna? ¿Qué impacto generó en tu empresa? ¿Crees que un evento de este tipo pueda dañar la reputación de las empresas? ¿Qué tan fácil crees que sea recuperarse después de una brecha de seguridad?

¿Te has enfrentado a alguna? ¿Qué impacto generó en tu empresa? ¿Crees que un evento de este tipo pueda dañar la reputación de las empresas? ¿Qué tan fácil crees que sea recuperarse después de una brecha de seguridad?

Como bien sabemos, el aprovechamiento de las brechas de seguridad es cosa de todos los días. Sin importar su tamaño el impacto puede tener incluso daños irreversibles. Daños que van desde pérdidas económicas millonarias, poner en riesgo la reputación de la empresa, un gran número de exfiltración y exposición de información de clientes (Número de tarjetas, dirección, montos crediticios, etc.), solo por mencionar los impactos más frecuentes.

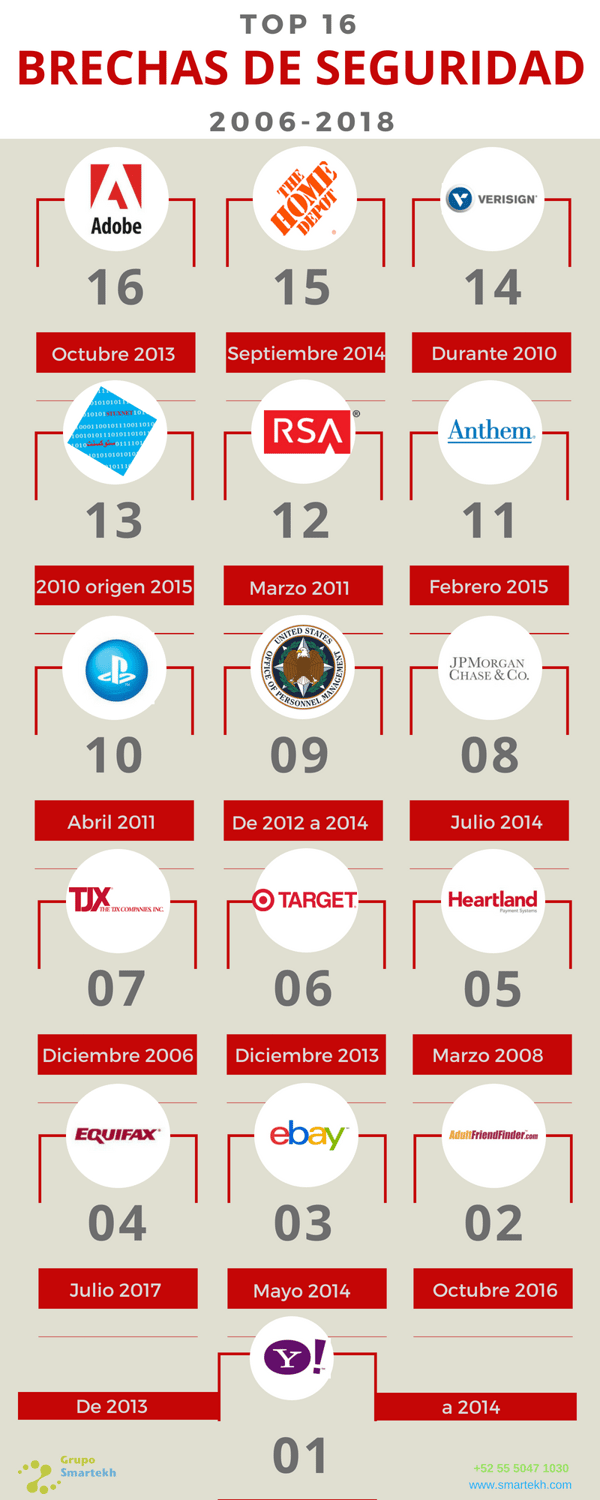

En próximas entradas te compartiremos los 16 casos más impactantes donde el aprovechamiento de brechas de seguridad es el estelar, en los últimos 12 años, de 2006 a la fecha.

Esta lista no se basa necesariamente en el número de registros comprometidos, sino en el nivel de riesgo o daño que el incumplimiento y/o falta de estrategia de seguridad causó a las empresas, aseguradoras y usuarios o titulares de cuentas.

En algunos casos, las contraseñas y otra información estaban bien protegidas por el cifrado, por lo que un restablecimiento de la contraseña eliminaba la mayor parte del riesgo; sin embargo, en muchos otros casos el daño fue irreversible.

En esta entrada justamente hablaremos de la Brecha de Seguridad #16 que afectó a Adobe en Octubre de 2013, el impacto se detalla en la exfiltración de 38 millones de cuentas.

Los detalles demuestran que originalmente fue reportado a principios de octubre por el blogger de seguridad Brian Krebs, llevó semanas descubrir la escala de la brecha y lo que incluía. Inicialmente, la empresa informó que los atacantes habían robado casi 3 millones de registros de tarjetas de crédito de clientes cifrados, además de datos de inicio de sesión para un número indeterminado de cuentas de usuario.

Más adelante, Adobe dijo que los atacantes habían accedido a los IDs y contraseñas cifradas de 38 millones de "usuarios activos". Pero Krebs informó que un archivo publicado unos días antes, incluía a más de 150 millones de pares de contraseñas y nombres de usuario tomados de Adobe.

Después de semanas de investigación, finalmente resultó que además del código fuente de varios productos de Adobe, el hacker también expuso nombres de clientes, identificaciones, contraseñas e información de tarjetas de crédito y débito.

En agosto de 2015, un acuerdo exigía que Adobe pagara 1.1 millones de dólares en honorarios legales y un monto no revelado a los usuarios para resolver los reclamos por violar la CRA (Customer Records Act) y las prácticas comerciales desleales. En noviembre de 2016, el monto pagado a los clientes se informó en 1 millón de dólares.

¿Cómo respondería tu empresa en esta situación? ¿Crees que el equipo de Adobe tenía un plan de respuesta a incidentes? ¿Te imaginas cuánto les costó recuperarse de este incidente?

Este tipo de casos están aumentando a nivel mundial y tenemos que estar al tanto de las estrategias y tácticas de defensa para minimizar el nivel de riesgo.

Espera la siguiente entrada y si tienes dudas o comentarios son todos bienvenidos.