Trend Micro ha descubierto una campaña de ataques dirigidos que han conseguido comprometer la seguridad de empresas de la industria de defensa de Japón, Israel, India y EE.UU. Hemos podido identificar a 8 víctimas de este ataque y nos encontramos en el proceso de notificarles esta situación. En total, los atacantes han pirateado 32 equipos informáticos, si bien detectamos múltiples ataques en varias ubicaciones. Esta red lleva activa desde julio de 2011 y continúa enviando documentos maliciosos con el fin de comprometer la seguridad de otros objetivos adicionales. Hemos analizado una muestra que se conecta al mismo servidor de comando y control (C&C) de este ataque dirigido. También hemos analizado el malware de la segunda etapa utilizado por los atacantes que fue diseñado específicamente para una de las compañías objetivo, así como el troyano de acceso directo (RAT) que usaron los atacantes.

Trend Micro ha descubierto una campaña de ataques dirigidos que han conseguido comprometer la seguridad de empresas de la industria de defensa de Japón, Israel, India y EE.UU. Hemos podido identificar a 8 víctimas de este ataque y nos encontramos en el proceso de notificarles esta situación. En total, los atacantes han pirateado 32 equipos informáticos, si bien detectamos múltiples ataques en varias ubicaciones. Esta red lleva activa desde julio de 2011 y continúa enviando documentos maliciosos con el fin de comprometer la seguridad de otros objetivos adicionales. Hemos analizado una muestra que se conecta al mismo servidor de comando y control (C&C) de este ataque dirigido. También hemos analizado el malware de la segunda etapa utilizado por los atacantes que fue diseñado específicamente para una de las compañías objetivo, así como el troyano de acceso directo (RAT) que usaron los atacantes.

Vector de ataque Los atacantes enviaron correos electrónicos con un archivo adjunto .PDF malicioso, detectado por Trend Micro como

TROJ_PIDIEF.EED, que aprovecha la vulnerabilidad de versiones específicas de

Adobe Flash y Reader (

CVE_2011-0611) para copiar archivos maliciosos en el equipo del objetivo. Esta carga maliciosa, detectada por Trend Micro como

BKDR_ZAPCHAST.QZ, se conecta a un servidor C&C al que comunica algunos elementos de información sobre sí mismo y del que espera recibir más comandos. En la segunda etapa de los ataques intervinieron dos componentes. Los atacantes emitieron comandos que instruían al equipo pirateado a comunicar información sobre la red y nombres de archivos ubicados en directorios específicos. A algunos objetivos se les ordenaba descargar DLLS personalizados, detectados por Trend Micro como

BKDR_HUPIG.B, que contienen funcionalidades específicas relacionadas con la entidad comprometida. Una vez dentro de la red, los atacantes emiten comandos para que el equipo comprometido descargue herramientas que les permitan moverse lateralmente por la red. Entre ellas se incluyen las denominadas “

pass-the-hash”, las cuales permiten activar técnicas de autenticación automática. A continuación emiten comandos adicionales que causan que el equipo comprometido descargue un troyano de acceso remoto (RAT) que permita a los atacantes controlar en tiempo real el sistema pirateado. Trend Micro detecta este RAT como

BKDR_HUPIGON.ZXS y

BKDR_HUPIGON.ZUY.

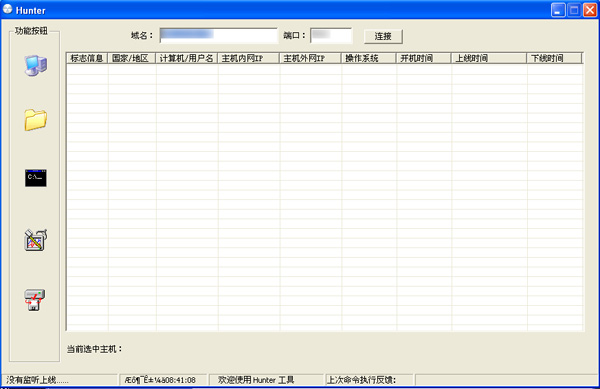

Troyano de acceso remoto (RAT) Este RAT se denomina “cazador de MFC” y consta de tres componentes:

- Servidor: instalado en los equipos de las víctimas y se conecta al “concentrador”.

- Concentrador: instalado en un equipo intermediario y funciona como una conexión proxy entre la víctima y el atacante.

- MFC: el cliente del RAT que los atacantes utilizan para controlar el equipo comprometido de la víctima.

Al secuenciar los ataques de este modo, los atacantes mantienen dos métodos de control independientes. El primero les permite programar comandos para que los ejecute el equipo comprometido cuando se conecta al servidor de comando y control. El segundo permite a los atacantes controlar en tiempo real el equipo comprometido a través del RAT. Aunque esta red solo ha conseguido comprometer la seguridad de un número relativamente reducido de víctimas, entre los objetivos existe una gran concentración de compañías de la industria de defensa. Asimismo, el hecho de que se hayan creado componentes de malware específicos para víctimas concretas indica una intencionalidad clara de los atacantes. Trend Micro supervisa de forma continuada esta amenaza actual y publicará las novedades en este blog en el caso de producirse avances destacables.

Al secuenciar los ataques de este modo, los atacantes mantienen dos métodos de control independientes. El primero les permite programar comandos para que los ejecute el equipo comprometido cuando se conecta al servidor de comando y control. El segundo permite a los atacantes controlar en tiempo real el equipo comprometido a través del RAT. Aunque esta red solo ha conseguido comprometer la seguridad de un número relativamente reducido de víctimas, entre los objetivos existe una gran concentración de compañías de la industria de defensa. Asimismo, el hecho de que se hayan creado componentes de malware específicos para víctimas concretas indica una intencionalidad clara de los atacantes. Trend Micro supervisa de forma continuada esta amenaza actual y publicará las novedades en este blog en el caso de producirse avances destacables.