Wikileaks publicó un cantidad masiva de archivos que afirman son herramientas de hackeo utilizadas por la CIA con el nombre en código Vault 7, los cuales incluyen iOS, Android y exploits día cero para Windows, conoce en esta entrada los detalles.

Wikileaks publicó un cantidad masiva de archivos que afirman son herramientas de hackeo utilizadas por la CIA con el nombre en código Vault 7, los cuales incluyen iOS, Android y exploits día cero para Windows, conoce en esta entrada los detalles.

WikiLeaks divulgó este martes lo que afirma ser "la mayor publicación de documentos confidenciales" de la Agencia Central de Inteligencia (CIA), incluyendo herramientas de hacking y exploits de día cero para iOS, Android, Windows y más.

De acuerdo con WikiLeaks, la revelación de estas "ciber armas" provenía de "una red aislada y de alta seguridad ubicada dentro del Centro de Ciber Inteligencia de la CIA en Langley, Virginia". e incluye cerca de 9.000 documentos y archivos. WikiLeaks afirmó que los exploits podrían ser utilizados por la CIA en una amplia gama de formas, incluyendo el uso en televisores Samsung para recopilar audio en usuarios desprevenidos y vulnerando dispositivos móviles.

La CIA se negó a comentar sobre la fuga o confirmar si los documentos filtrados eran auténticos.

MENSAJES MEZCLADOS

Junto con los documentos publicados, WikiLeaks hizo declaraciones arriesgadas que han causado un revuelo en el mundo de la ciberseguridad y condujo a la difusión de información errónea.

WikiLeaks dijo que este lanzamiento es la primera parte de una serie llamada "Year Zero", pero no está claro el significado.

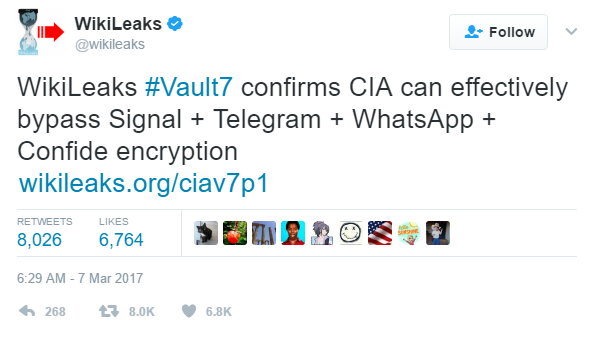

WikiLeaks también creó confusión con este tweet:

Más tarde aclaró este tweet y dijo que las herramientas de hacking de la CIA en cuestión eran capaces de explotar teléfonos que a su vez permitirían el acceso a cualquier aplicación en ellos, incluidos los servicios de mensajería cifrada como Signal, Telegram y WhatsApp.

El equipo de soporte de Telegram también aclaró que los exploits encontrados en las herramientas de hacking de la CIA Vault 7 apuntaban al sistema operativo móvil (iOS o Android) y no era "un problema de la aplicación".

"Ahora es tarea de los fabricantes de dispositivos y sistemas operativos, como Apple, Google o Samsung, convertir estos volcanes de nuevo en montañas ", escribió Telegram en un blog. "Afortunadamente, en el caso de "Year Zero", la montaña no es exactamente un volcán, sino más bien una montaña grande llena de túneles y pasajes secretos, las herramientas de 'Vault7' son como un mapa de esos túneles. Ahora que los fabricantes de dispositivos y sistemas operativos como Apple y Google obtendrán este mapa, podrán empezar a llenar los huecos y explorar los pasajes, lo que requerirá muchas horas de trabajo y muchas actualizaciones de seguridad, pero eventualmente deberían poder resolver la mayoría de los problemas ".

Josh Zelonis, analista senior de Forrester, dijo que el problema de cifrado probablemente fue mal reportado basado en la caracterización de los documentos por parte de Wikileaks.

"Al comprometer el dispositivo, un atacante sería capaz de acceder a los mensajes en el dispositivo, ya sea directamente o mediante las interfaces en el dispositivo, como capturas de pantalla y keylogging", dijo Zelonis a SearchSecurity. "Esto no es un ataque al cifrado de Signal o Telegram, sino que es un bypass para acceder a los datos que se cree que están protegidos por este cifrado".

WikiLeaks también afirmó que las herramientas encontradas en Vault 7 podrían indicar ataques de bandera falsa (false flag) realizados por la CIA.

"El grupo UMBRAGE de la División de Dispositivos Remotos de la CIA recoge y mantiene una importante biblioteca de técnicas de ataque robadas del malware producido en otros estados, incluida la Federación de Rusia", escribió WikiLeaks. "Con UMBRAGE y proyectos relacionados, la CIA no sólo puede aumentar su variedad y numero de ataques, sino también desviar la atribución dejando las "huellas dactilares" de los grupos de donde fueron robadas".

No hay evidencia de que estos ataques de bandera falsa (false flag) estuvieran planeados o fueran realizados y parece que no hay referencias en los documentos de la CIA que indiquen que la agencia planeó usar estas técnicas de ataque robadas de esa manera.

Brian Vecci, evangelista técnico de Varonis, dijo a SearchSecurity que "el potencial del incidente va en incremento" es más alarmante porque muestra las formas extremas de vigilancia no son ciencia ficción y "están sucediendo".

"No se trata de una brecha a un sistema aislado o a una aplicación - este es un gran número de exploits críticos para un gran porcentaje de teléfonos móviles en el mundo", dijo Vecci. "Aunque a menudo este tipo de brechas afectan a una sola organización o grupo, esta filtración muestra que hay un gran número de exploits previamente desconocidos que permitirían el acceso no autorizado a dispositivos móviles, incluyendo el uso de esos teléfonos como dispositivos de grabación remota".

APRENDE COMO PREVENIR ATAQUES DÍA CERO Y PRUEBA TECNOLOGÍAS DE NUEVA GENERACIÓN NO DEPENDIENTES DE FIRMAS

DA CLICK A LA IMAGEN Y CONFIRMA TU ASISTENCIA

Si tienes algún comentario o requerimiento adicional puedes contactarme en mi dirección de correo electrónico: mtorres@smartekh.com

*Michael Heller/TechTarget/2017