Hace algunos años los proveedores de Antivirus, revolucionaron con su modelo de protección al ser capaces de reconocer otros tipos de malware como spyware, gusanos, troyanos, rootkits, etc. El panorama de amenazas actual exige un cambio o diversificación de las formas de detección, conoce en esta entrada porque tu protección de endpoint basada en firmas no es suficiente.

Hace algunos años los proveedores de Antivirus, revolucionaron con su modelo de protección al ser capaces de reconocer otros tipos de malware como spyware, gusanos, troyanos, rootkits, etc. El panorama de amenazas actual exige un cambio o diversificación de las formas de detección, conoce en esta entrada porque tu protección de endpoint basada en firmas no es suficiente.

Esta herramienta de seguridad solía funcionar bien siempre y cuando conociera alo que se enfrentaba y como combatirlo. Sin embargo ahora que las amenazas han evolucionado y las tácticas de los ciberatacantes avanzan segundo a segundo las organizaciones luchan para protegerse contra las brechas de seguridad.

En la actualidad, los administradores de seguridad están mucho más informados sobre las distintas herramientas y soluciones de seguridad para proteger sus redes, aplicaciones, nube y endpoints; se esfuerzan para proteger a sus usuarios y cumplir con los requerimientos normativos y aun así, existe un incremento en brechas de seguridad y pérdida de datos.

Según las estadísticas el 60% de las infecciones por malware avanazado llegan por correo electrónico y ninguna solución de protección a punto final ha prevenido que un usuario se contamine, ahora los cibercriminales se enfocan en pasar desapercibidos por el antivirus, recorren más de la mitad del proceso de infección sin ser detectado. Por otro lado, los equipos de seguridad implementan soluciones de seguridad aisladas que no se conectan y por ende pierden el control sobre lo que está pasando. El modelo Antivirus tradicional ya no basta.

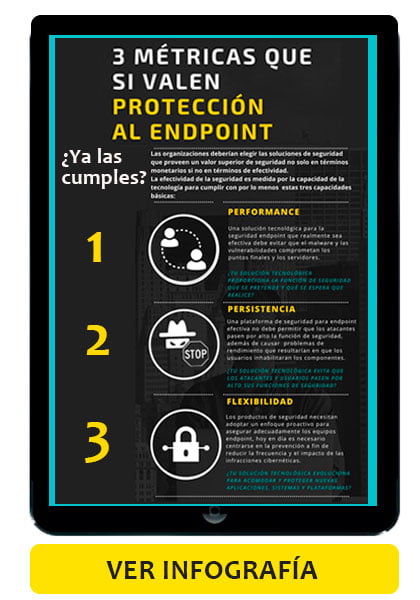

A continuación, te presentamos los tres retos tecnológicos principales que el AV tradicional (detección por firmas y patrones) no está atendiendo y que para una estrategia de seguridad efectiva se deben contemplar.

1) El antivirus tradicional no hace detección de amenazas de día cero.

Este tipo de amenazas como ransomware jamás serán detectadas a través de firmas ya que el hash o codigo que lo identifica es modificado constantemente haciendolo altamente evasivo.

2) El antivirus tradicional no analiza aplicaciones SaaS (software as a service)

El incremento de la movilidad requiere que las organizaciones modifiquen sus estrategias para permitir y de manera segura el uso de estas aplicaciones, si usted cree que su organización no utiliza la nube tenga por seguro que sus usuarios llevan ya un tiempo usando estos recursos y sin ningun control de seguridad.

3) El antivirus tradicional no se adapta a nuevas plataformas o situaciones EoL (fin de vida)

Para las organizaciones es un reto lidiar con la protección endpoint cuando se requiere en ambientes con aplicaciones de misión crítica (virtualización) o en plataformas atípicas como sistemas operativos recortados (embedded) o escritorios virtuales (VDI). De la misma manera cuando los sistemas operativos llegar a fin de soporte y corren aplicaciones vitales las cuales son complicadas de migrar el contar con una protección que pueda aplicar controles efectivos en todos estos escenarios es muy importante.

Lo mejor es que la prevención ahora ya es posible, con mejores prácticas y tecnología adecuada puedes evitar ser una nueva víctima de amenazas avanzadas.

¿Quieres conocer las capacidades de protección de tu actual solución de Endpoint? Acompáñanos el próximo 16 de Marzo en el Threat Prevention Hands On - Capacitación y Defensa de Amenazas.