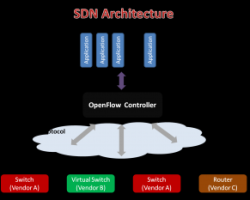

Si la nube es conocida como la palabra de moda del 2010, la palabra de moda para este 2013 debe ser SDN. Proveedores de infraestructura establecidos como Cisco, Juniper Networks y Arista todos han implementado una variedad de controlador OpenFlow y plugins OpenStack dentro de sus interruptores. IBM también ha anunciado una iniciativa llamada OpenDaylight con un consorcio de empresas para el desarrollo de código abierto, con el controlador OpenFlow a nivel empresarial . Muchas empresas han comprado la promesa de la SDN. De hecho, diversos estudios realizados por diferentes organizaciones muestran que las empresas están seguras de lo quieren y creen en el valor, pero en muchos casos no se entiende muy bien lo que es, o lo que se necesita para la compra. De igual forma SDN sigue causando una enorme confusión especialmente al hablar sobre los protocolos correspondientes como OpenFlow y VXLAN. Sin embargo, en abril de 2013 , se produjo finalmente un consenso general sobre la definición SDN la cual dice que, SDN es una tecnología que separa el plano de control del plano de datos. No obstante, muchos han ampliado apropiadamente la definición para incluir características adicionales o nuevos componente como:

Si la nube es conocida como la palabra de moda del 2010, la palabra de moda para este 2013 debe ser SDN. Proveedores de infraestructura establecidos como Cisco, Juniper Networks y Arista todos han implementado una variedad de controlador OpenFlow y plugins OpenStack dentro de sus interruptores. IBM también ha anunciado una iniciativa llamada OpenDaylight con un consorcio de empresas para el desarrollo de código abierto, con el controlador OpenFlow a nivel empresarial . Muchas empresas han comprado la promesa de la SDN. De hecho, diversos estudios realizados por diferentes organizaciones muestran que las empresas están seguras de lo quieren y creen en el valor, pero en muchos casos no se entiende muy bien lo que es, o lo que se necesita para la compra. De igual forma SDN sigue causando una enorme confusión especialmente al hablar sobre los protocolos correspondientes como OpenFlow y VXLAN. Sin embargo, en abril de 2013 , se produjo finalmente un consenso general sobre la definición SDN la cual dice que, SDN es una tecnología que separa el plano de control del plano de datos. No obstante, muchos han ampliado apropiadamente la definición para incluir características adicionales o nuevos componente como:

- Asegurar el Software Redes definidas.

- Separación de control y plano de datos.

- Visión global de la red y la inteligencia y la configuración dinámica de los flujos a través de un controlador centralizado.

- Aplicaciones programables ( API).

- Orquestación.

Cabe mencionar que esta definición es todavía bastante vaga, además, hay un mayor debate sobre cómo la virtualización de red se ajusta en la arquitectura SDN. Un ejemplo claro se basa en la construcción de nubes privadas, como sabemos en este caso uno de los retos para la infraestructura de la red es la limitación de la VLAN (4096). Es ahí donde se demuestra que la virtualización de la red es importante para permitir la movilidad y la adyacencia de servidores virtuales en la red, independientemente de su ubicación física y más allá de esta limitación física VLAN. Las tecnologías como extensible virtual LAN ( VXLAN ) y la Red de virtualización y encapsulación de enrutamiento genérico ( NVGRE ) forman parte de la encapsulación y mecanismos de construcción de túneles destinados a virtualizar redes y VLAN a escala.

Beneficios de una red SDN ¿Por qué son importantes las características de una SDN? La separación del plano de control y del plano de datos significa que el controlador tiene ahora la capacidad para gestionar flujos de tráfico a través de una variedad de rutas en la red sin estar limitado por dispositivos físicos e implementaciones de software. Generalmente los flujos de la red son controlados mediante el protocolo OpenFlow. Diversas alternativas al protocolo OpenFlow incluyen el protocolo ( XMPP ) y el ( Netconf ). En combinación con los controladores, los vendedores de orquestación puede atar todos los flujos de trabajo de componentes SDN juntos. Existen diversas opciones disponibles de proveedores como OpenStack ® , CloudStack , vCloud Director y el centro de sistemas de MS. El reto se basa en decidir cuál es el más conveniente. Los beneficios adicionales de la red SDN giran en torno a la “programabilidad” abierta a través de la API. La programación prevista dentro de una red SDN permite al programador definir el comportamiento y el rendimiento de la red en función de las aplicaciones que se estén ejecutando. En tiempo real, esto significa que, si una parte particular de la red está congestionada, los flujos de aplicación se pueden programar para utilizar una ruta diferente para optimizar el rendimiento. El aspecto de programación de SDN se extiende también a la facilidad de la automatización de las tareas de gestión de la configuración y de política y permite a la red reaccionar con rapidez y de forma dinámica a las necesidades del negocio. Esto es ideal para las nubes privadas empresariales y redes de proveedores de gran tamaño que necesitan para desviar el tráfico en la demanda o si desean personalizar un flujo de red en particular para una aplicación. Después de todo esto, la pregunta es ¿dónde encaja la seguridad de la red SDN? Estos son 4 puntos específicos que brindan seguridad y por los que destaca la SDN.

- Programación. Una de las principales ventajas de la arquitectura de SDN está en su programación. Del mismo modo, estas son las mismas características que deben tenerse en cuenta para la seguridad en una red SDN. Hoy en día, las políticas de seguridad están definidas por las zonas de seguridad que son estáticas y están ligadas a las interfaces físicas. A medida que avanzamos hacia una red SDN más dinámica, las zonas de seguridad quedan desacopladas del plano físico y la red o host "objetos" se definirán mediante programación.

- Políticas Dinámicas. Las políticas de seguridad correspondiente se vuelven más dinámicas, en donde se aplican normas específicas sobre la base de las aplicaciones, usuarios, contenido, dispositivos y características de la red. Políticas de seguridad tradicionales basadas en direcciones IP ya han evolucionado para las políticas de los firewalls de próxima generación con la aplicación, el usuario y el contenido. En una red SDN, los flujos de tráfico pueden aparecer en cualquier interfaz y se necesitarán más datos para expresar políticas de seguridad sin depender sólo de los contextos tradicionales de la red como la ubicación o etiquetas 802.1q.

- Automatización. Este punto se convertirá en un requisito fundamental para la seguridad de la red. La capacidad de implementar las políticas de seguridad de la red de manera automática en lugar de tener que iniciar los cambios manuales por equipo será fundamental. Esto significa que los dispositivos de seguridad de red necesitarán APIs robustas que permitan que los controles de seguridad trabajen automáticamente desde el controlador. La separación de funciones de seguridad y de la red seguirá siendo importante en una red SDN. Las políticas de seguridad seguirán siendo independientes, pre definidas por los administradores de TI de seguridad, pero los equipos de operaciones de red y el servidor seguirán gestionando el controlador de la red SDN y los flujos de aplicación. En otras palabras, el objetivo de la SDN será inserción de seguridad sin problemas de delegación o creación de políticas.

- Tráfico. Un componente clave de la arquitectura de SDN incluirá virtualización de la red para ejecutar redes virtuales a través de infraestructuras físicas existentes. Dispositivos de seguridad de red tendrán que hacer frente a este tráfico encapsulado. Por ejemplo , con el fin de inspeccionar adecuadamente este tráfico, las soluciones de seguridad de red tendrán que admitir la capacidad de desencapsular el tráfico, o dependerán de los gateways o switches para pasar a SDN SU encapsulación o desencapsulación de protocolos a las VLAN en contexto. Al decidir adoptar esta tecnología, el inicio causara dolores de cabeza, ya que los despliegues SDN están plagados cambios de crecimiento iniciales que incluyen las normas y los puntos de interoperabilidad. Por lo tanto lo mejor es buscar en proveedores de soluciones de seguridad de red que exhiban las características programables dinámicas, para así, asegurar la protección de la inversión correspondiente a esta nueva red de próxima generación.

Para más información visita paloaltonetworks.com Realizado por Nataly Mejía Marketing