Dada la evolución de las amenazas, es difícil pensar en la actualidad en la “seguridad perfecta”. Eventualmente los

Dada la evolución de las amenazas, es difícil pensar en la actualidad en la “seguridad perfecta”. Eventualmente los

controles preventivos van a fallar, ya que cualquier organización es vulnerable además de que es difícil tener control sobre el ingenio humano y el factor tiempo que tienen actualmente los atacantes, por lo que es necesario recurrir a

controles de detección y reacción, con la finalidad de contener o erradicar intrusiones. Actualmente, las amenazas/ataques son persistentes y ocultan su rastro, tratando de ser lo más silenciosas posible, la mayoría generando tráfico legítimo o iniciando conexiones de forma virtual desde cualquier lugar, empleando en el caso de atacantes motivados financieramente herramientas de acceso remoto como RDP, VNC, etc, como puertas traseras modificadas. El malware es utilizado de manera inicial con la finalidad de tener un pie dentro de la red organizacional, y a partir de esto ejecutar tácticas utilizando credenciales legítimas con el fin de extraer información, comunicación que la mayoría de la veces viaja de forma cifrada. Así mismo, para la creación de dicho código malicioso se usan herramientas públicas en Internet como lo son las

Remote Access Tools (RAT’s) y de escalación de privilegios, este tipo de herramientas son un arma de dos filos, ya que algunas veces son empleadas por los administradores para medir la seguridad y por lo tanto es deshabilitada su detección en mecanismos de protección a nivel end-point. De acuerdo a investigaciones realizadas por Mandiant, empresa de seguridad de la información enfocada a apoyar a empresas que ya han sido comprometidas a resolver estos incidentes de seguridad, detectaron lo siguiente en empresas comprometidas por amenazas avanzadas e investigadas por la compañía en el último año:

En el 100% de los casos, se utilizan credenciales válidas.

En el 100% de los casos, se utilizan credenciales válidas.- En el 77% de los casos se utilizó malware disponible en Internet.

- En el 6% las empresas se dieron cuenta internamente y el resto fueron notificados por terceros, es decir 94% de ellas no tuvieron las herramientas y recursos necesarios y adecuados para detectar “indicadores de compromiso”, y poder reaccionar a tiempo.

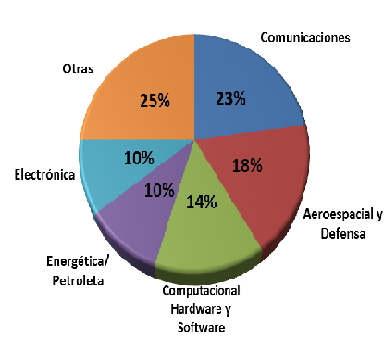

Las industrias que han sido blanco de ataque por APT’s:

Con relación a lo anterior surge la pregunta de ¿qué es lo que tienen que hacer las organizaciones para detectar a tiempo este tipo de incidentes de seguridad y minimizar el impacto? A continuación se enlistan algunas medidas básicas para su detección, reacción y algunas que se pudieran considerar como preventivas orientadas básicamente a procesos y procedimientos:

Con relación a lo anterior surge la pregunta de ¿qué es lo que tienen que hacer las organizaciones para detectar a tiempo este tipo de incidentes de seguridad y minimizar el impacto? A continuación se enlistan algunas medidas básicas para su detección, reacción y algunas que se pudieran considerar como preventivas orientadas básicamente a procesos y procedimientos:

- Tener las herramientas adecuadas y la visibilidad sobre lo que está pasando en la red ¿qué información o tipo de tráfico sale de la red?, no sólo basta con monitorear lo que viene de afuera, así como revisar que pasa a nivel sistema operativo.

- Herramientas que nos ayuden a detectar con base en comportamiento, equipos que puedan ser parte de una botnet (tráfico Command and Control), bloquear y/o controlar el uso de aplicaciones y programas que puedan ser utilizados para comprometer los sistemas y la red (hacking tolos), monitorear que tipo de datos están saliendo de la organización, bloquear o monitorear solicitudes hacia sitios aún no categorizados y con mala reputación.

- Mecanismos de control de acceso hacia servicios críticos, información sensible, etc. y de Autentificación de más de un factor.

- Revisar eventos del sistema y dispositivos de seguridad: uso de las cuentas de usuario y accesos a que tipo de recursos: archivos, información, aplicaciones, monitorear su integridad.

- Inteligencia en seguridad humana y operacional: Correlación de eventos de diferentes dispositivos de seguridad que ofrezcan visibilidad sobre lo que está ocurriendo en la red, colocando filtros en los registros con el fin de detectar eventos críticos que puedan dar lugar a un incidente.

- Políticas de seguridad con relación a definición de contraseñas, auditoría de contraseñas y concientización y entrenamiento de usuarios y administradores.

Realizado por Jazmin Ortiz. Consultor Técnico en Seguridad Perimetral